微软Windows Admin Center(WAC)曝出新的本地提权漏洞,影响2.4.2.1及更早版本,包括运行WAC 2411及之前版本的环境。

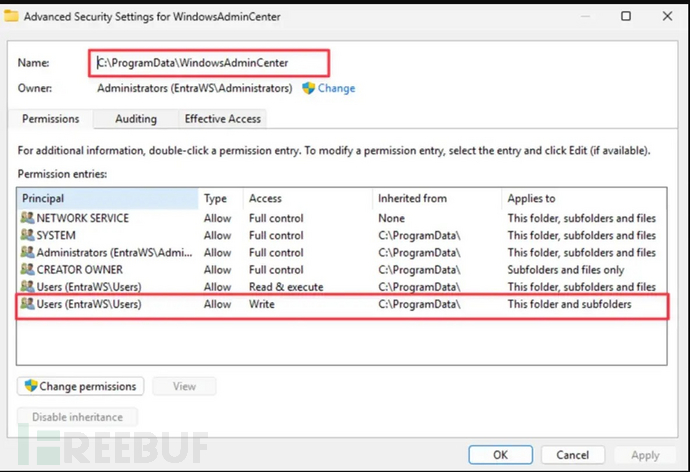

该漏洞编号为CVE-2025-64669,源于_C:\ProgramData\WindowsAdminCenter_目录权限设置不当——标准用户可写入该目录,而该目录却被高权限服务使用。由于Windows Admin Center广泛用作Windows Server、集群、超融合基础设施及Windows 10/11终端的管理网关,该漏洞具有广泛的技术层影响。

任何依赖WAC执行特权管理工作流、集成扩展或服务器管理的组织,只要标准用户在WAC主机上具有本地文件系统访问权限,就会面临风险。Cymulate研究人员发现,最初看似低危的配置问题实际上构成了严重的设计缺陷。

双重利用路径分析

可写的WAC数据目录还包含以NETWORK SERVICE甚至SYSTEM权限运行的组件和进程。这种组合使得宽松的文件系统配置成为突破Windows安全边界的直接路径。

通过分析WAC处理安装、更新和扩展管理等敏感操作的方式,研究团队发现两条独立的利用链,均可让低权限用户获取SYSTEM级访问权限:滥用扩展卸载机制和通过DLL加载缺陷劫持更新程序。两种方式都只需在WAC服务器上具备本地用户权限即可实现。

在第一种场景中,研究人员聚焦于扩展卸载流程。通过dnSpy反编译WAC的.NET二进制文件,他们发现代码会在WAC UI目录下构建"uninstall"文件夹路径,枚举该文件夹中的所有_PowerShel.ps1_脚本,并在特权上下文中以AllSigned执行策略运行这些脚本。由于父目录可被任何用户写入,攻击者只需将签名的PowerShell脚本放入该卸载文件夹,当通过WAC UI或API卸载相应扩展时,脚本就会以提升的权限执行。

为演示这一过程,Cymulate在_C:\ProgramData\WindowsAdminCenter\Extensions<ExtensionName>_下创建了自定义扩展卸载目录,放入签名脚本并触发卸载流程。有效载荷以NETWORK SERVICE或SYSTEM权限运行,并将输出写入公共目录,明确证明本地标准用户可借助这一受信任的卸载机制实现提权。

更新程序漏洞利用

第二条利用路径针对WAC更新组件_WindowsAdminCenterUpdater.exe_。逆向工程显示,更新程序会从全局可写的_C:\ProgramData\WindowsAdminCenter\Updater_目录加载DLL。由于签名验证步骤会拒绝未签名的库,最初的DLL劫持尝试未能成功。但进一步分析流程后,研究人员发现了典型的"检查时间到使用时间"(TOCTOU)漏洞。

签名验证发生在启动更新程序可执行文件之前的主WindowsAdminCenter进程中。Cymulate利用这一特性,以普通用户身份监控_WindowsAdminCenterUpdater.exe_的创建,并在其出现时立即将恶意的user32.dll复制到更新程序目录。这种竞争条件使得攻击者控制的DLL能被更新程序加载而无需经过先前的验证,从而以SYSTEM权限从非管理员账户执行代码。

漏洞修复与响应

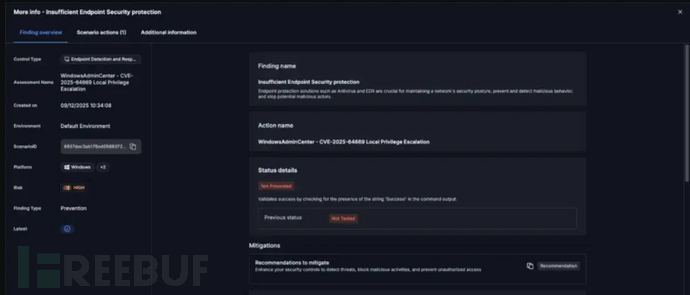

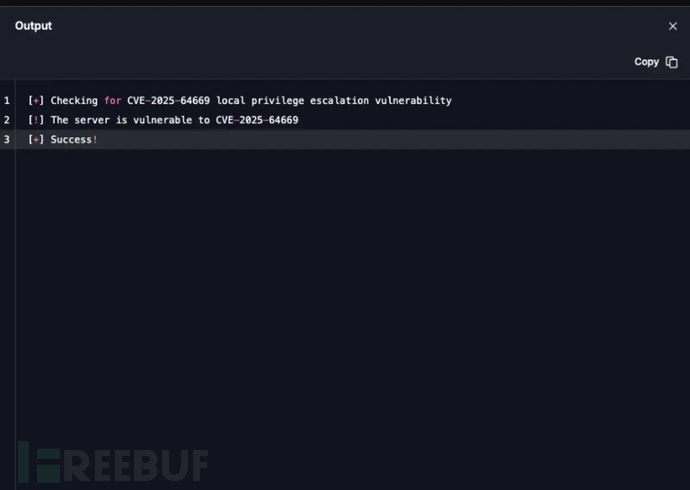

微软已确认该漏洞,将其评定为"重要"级别(CVE-2025-64669),并向Cymulate支付了5000美元漏洞赏金。为帮助防御者评估风险,Cymulate于2025年12月15日在其Exposure Validation平台新增"WindowsAdminCenter – CVE-2025-64669本地提权"场景。客户可针对其Windows Admin Center网关运行该场景,测试配置是否存在漏洞,并评估SIEM、EDR等终端安全控制对攻击模式的检测和响应能力。

根据披露时间线,该漏洞于2025年8月5日通过MSRC报告给微软,8月29日获得确认,9月3日获得奖励。11月12日,微软告知研究人员将发布"重要"级别的CVE,修复补丁计划纳入12月10日的"补丁星期二"更新,凸显了企业及时跟踪和应用WAC更新的紧迫性。

参考来源:

Windows Admin Center Vulnerability (CVE-2025-64669) Let Attackers Escalate Privileges

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)