根据Palo Alto Networks Unit 42和NTT Security的研究发现,威胁行为者正在利用名为React2Shell的安全漏洞传播KSwapDoor和ZnDoor等恶意软件家族。

Palo Alto Networks Unit 42威胁情报研究高级经理Justin Moore表示:"KSwapDoor是一款专业设计的远程访问工具,具有高度隐蔽性。它会构建内部网状网络,使受感染服务器相互通信以规避安全拦截。该工具采用军用级加密隐藏通信流量,最令人担忧的是具备'休眠'模式,攻击者可通过隐秘不可见的信号唤醒恶意软件来绕过防火墙。"

这家网络安全公司指出,该后门程序曾被误归类为BPFDoor,其Linux版本提供交互式shell、命令执行、文件操作和横向移动扫描功能,并通过伪装成合法的Linux内核交换守护进程来逃避检测。

日本成为重点攻击目标

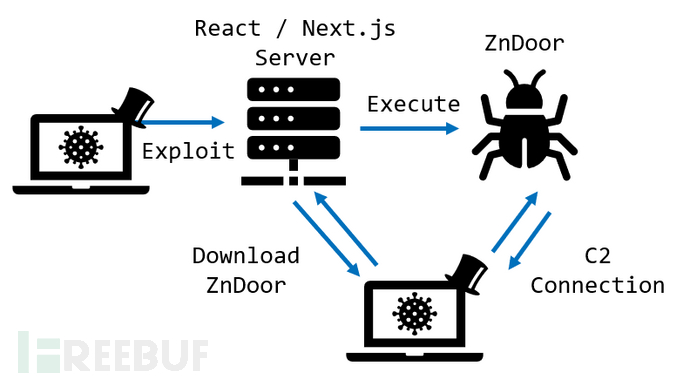

NTT Security披露,日本机构正成为利用React2Shell漏洞部署ZnDoor恶意软件的攻击目标。该恶意软件自2023年12月起在野被发现。攻击链涉及执行bash命令,通过wget从远程服务器(45.76.155[.]14)获取有效载荷并执行。

这款远程访问木马会连接攻击者控制的基础设施接收指令,支持以下操作:

- shell - 执行命令

- interactive_shell - 启动交互式shell

- explorer - 获取目录列表

- explorer_cat - 读取显示文件

- explorer_delete - 删除文件

- explorer_upload - 从服务器下载文件

- explorer_download - 向服务器发送文件

- system - 收集系统信息

- change_timefile - 修改文件时间戳

- socket_quick_startstreams - 启动SOCKS5代理

- start_in_port_forward - 开启端口转发

- stop_in_port - 停止端口转发

多组攻击者利用高危漏洞(CVE-2025-55182)

该漏洞(CVE-2025-55182,CVSS评分:10.0)已被多个威胁组织利用。谷歌发现至少五个与中国有关联的组织将其武器化,用于投递多种有效载荷:

- UNC6600投递名为MINOCAT的隧道工具

- UNC6586投递名为SNOWLIGHT的下载器

- UNC6588投递名为COMPOOD的后门

- UNC6603投递Go语言后门HISONIC的更新版本(利用Cloudflare Pages和GitLab获取加密配置,混入合法网络流量)

- UNC6595投递Linux版ANGRYREBEL(又名Noodle RAT)

微软在安全公告中指出,攻击者利用该漏洞执行任意命令进行后期利用,包括:建立到已知Cobalt Strike服务器的反向shell、部署MeshAgent等远程监控管理(RMM)工具、修改authorized_keys文件以及启用root登录。

云凭证成为重点窃取目标

这些攻击中投递的有效载荷包括VShell、EtherRAT、SNOWLIGHT、ShadowPad和XMRig。攻击特征包括使用Cloudflare Tunnel端点("*.trycloudflare.com")规避安全防御,以及对受感染环境进行侦察以实施横向移动和凭证窃取。

微软表示,凭证窃取活动针对Azure、AWS、GCP和腾讯云的实例元数据服务(IMDS)端点,最终目的是获取身份令牌以深入云基础设施。微软安全研究团队称:"攻击者还部署了TruffleHog和Gitleaks等秘密发现工具及自定义脚本,同时观察到窃取OpenAI API密钥、Databricks令牌和Kubernetes服务账户凭证等云原生凭据的尝试。"

Next.js漏洞遭组合利用

Beelzebub披露的另一项攻击活动中,威胁行为者利用Next.js漏洞(包括CVE-2025-29927和CVE-2025-66478)系统性地窃取凭证和敏感数据:

- 各类环境配置文件(.env系列)

- 系统环境变量(printenv, env)

- SSH密钥(~/.ssh/id_rsa等)

- 云服务凭证(AWS、Docker配置)

- Git凭证

- 命令历史记录

- 系统关键文件(/etc/shadow等)

恶意软件还会建立持久化机制、安装SOCKS5代理、连接到"67.217.57[.]240:888"的反向shell,并安装React扫描器进行网络探测。代号为"Operation PCPcat"的攻击活动已入侵59,128台服务器,具有"工业级大规模情报收集和数据外泄特征"。

Shadowserver基金会目前追踪到超过11.1万个易受React2Shell攻击的IP地址,其中美国占7.78万个,德国(7500)、法国(4000)和印度(2300)紧随其后。GreyNoise数据显示,过去24小时内有547个来自美国、印度、英国、新加坡和荷兰的恶意IP参与漏洞利用。

参考来源:

React2Shell Vulnerability Actively Exploited to Deploy Linux Backdoors

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)