曾经以大规模钓鱼攻击闻名的Storm-0249组织已完成重大转型,现已成为专门从事精准攻击的高级初始访问代理(IAB)。这一演变标志着威胁战术的关键转变——从嘈杂的钓鱼活动转向隐蔽的漏洞利用后技术,旨在为犯罪团伙提供可直接部署勒索软件的网络访问权限。

该组织目前利用合法签名文件(特别是与SentinelOne等终端检测与响应(EDR)工具相关的文件)在目标网络中建立持久立足点。其运营策略转变反映了初始访问代理普遍采用高级规避技术以提高成功率的发展趋势。通过向勒索软件即服务(RaaS)运营商出售预先部署的网络访问权限,Storm-0249显著缩短了攻击时间线,并降低了下游威胁参与者的技术门槛。

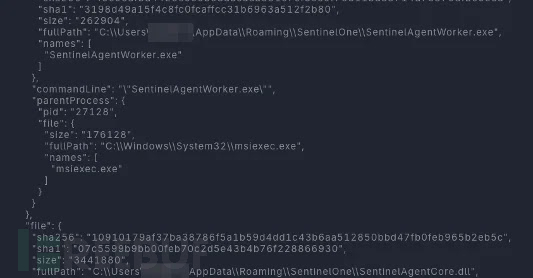

ReliaQuest分析师发现,Storm-0249采用多阶段攻击链:首先通过名为ClickFix的社会工程技术,诱骗用户在Windows运行对话框中执行恶意命令。获取初始访问权限后,攻击者会部署具有系统级权限的恶意MSI安装包,为后续攻击阶段创造条件。该组织最令人担忧的操作在于通过动态链接库(DLL)旁加载技术滥用受信任的EDR进程。

漏洞利用技术

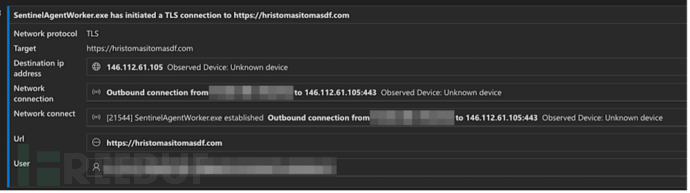

攻击通过操纵SentinelAgentWorker.exe等合法数字签名可执行文件来加载恶意代码(而非合法库),利用了安全软件内部的基本信任关系。由于安全监控工具通常不会对受信任的EDR进程进行严格审查,该技术能有效制造防御盲区。当SentinelOne二进制文件启动时,它会自动加载攻击者预先放置在AppData文件夹(与合法可执行文件同目录)中的恶意DLL。被入侵的进程随后执行攻击者代码,而对检测系统而言这看似常规的安全软件操作。

这种旁加载技术使Storm-0249能够建立命令与控制(C2)通信、执行侦察活动(如提取加密绑定所需的机器标识符),并维持能抵抗标准修复尝试的持久性。该技术带来根本性挑战:由于所有恶意执行都在数字签名且受信任的安全进程下进行,传统的基于命令行工具监控的进程检测方法无法捕获此类活动。企业必须实施行为分析并监控异常情况(如合法可执行文件从未预期位置加载未签名文件),才能有效应对这些高级战术。

参考来源:

Storm-0249 Abusing EDR Process Via Sideloading to Hide Malicious Activity

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)