新型恶意软件攻击手法

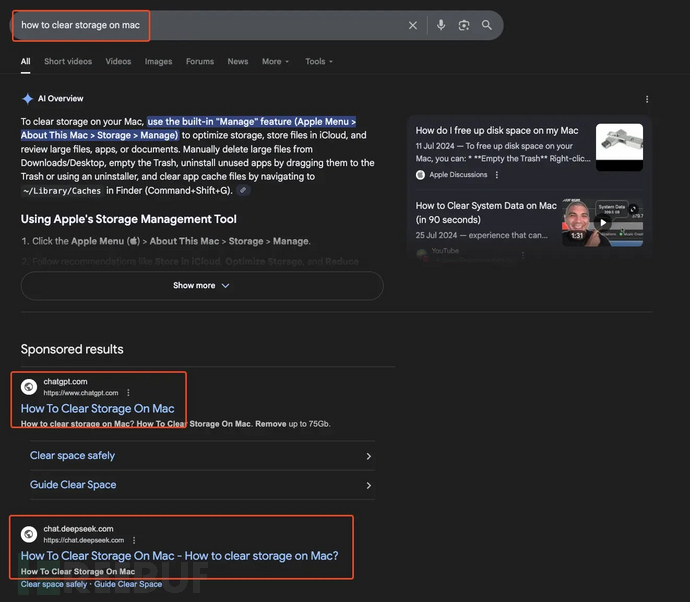

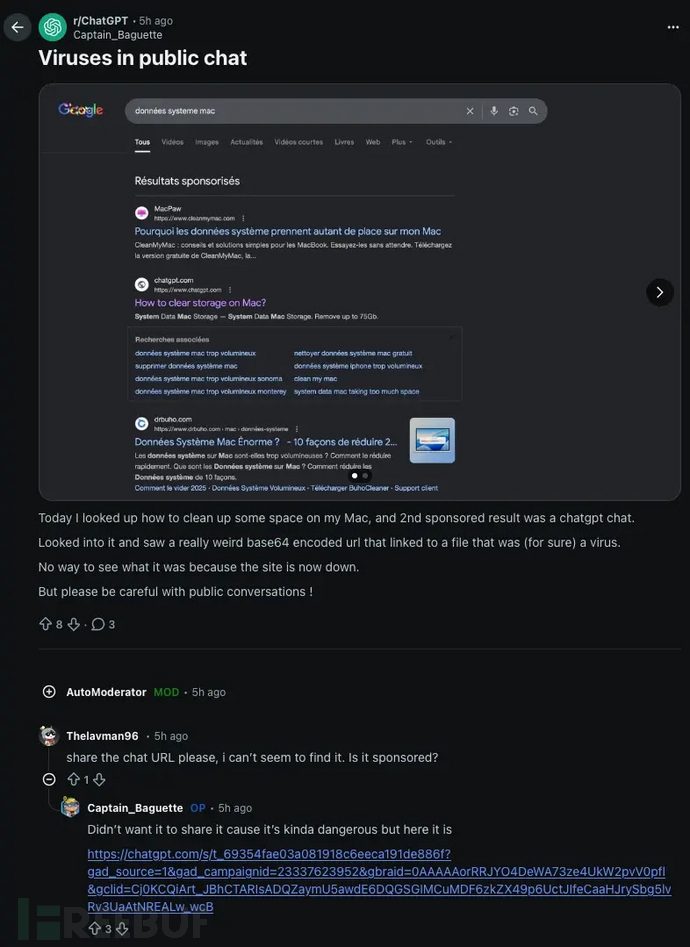

安全研究人员发现一种新型恶意软件活动,攻击者利用合法AI平台直接向毫无戒备的用户投递恶意代码。黑客通过赞助的谷歌搜索结果,将搜索"如何清理Mac存储空间"等常见macOS故障排除建议的用户,重定向至伪造的ChatGPT共享聊天链接。

这些共享聊天看似提供有用的系统操作指南,实则暗藏旨在入侵目标系统的恶意指令。当用户按照看似合法的分步存储清理指南操作时,就会触发其中经过base64编码的命令,下载并运行一个复杂的多阶段恶意程序。

精妙的感染机制

攻击始于一个bash脚本,该脚本伪装成凭证验证提示,诱导用户输入系统密码。获取密码后,恶意软件便利用该凭证提升权限,并从攻击者控制的服务器下载主恶意二进制文件。Breakpoint Security安全分析师将该样本识别为Shamus——一种在安全社区广泛记录的信息窃取和加密货币盗窃程序。

多层数据窃取

该恶意软件的复杂性体现在其多层编码和检测规避策略上。它采用算术和XOR编码结合自定义6位解码器,使安全研究人员难以通过静态分析识别其真实功能。安装后,恶意软件通过创建随系统启动的LaunchDaemon实现持久化访问。

其核心功能针对多类敏感数据,包括:

- Chrome、Firefox等14种基于Chromium的浏览器中的cookie和密码

- Ledger Live、Trezor Suite等15种桌面和硬件加密货币钱包应用

- 完整的macOS钥匙串数据库

- Telegram会话数据

- VPN配置文件

- 桌面和文档文件夹中的文件

所有窃取数据经压缩后,通过加密通信传输至攻击者的命令控制服务器。该活动展现了恶意软件分发手段的复杂演进,证明攻击者持续寻找新方法来绕过安全措施入侵用户系统。

参考来源:

Hackers Leveraging LLM Shared Chats to Steal Your Passwords and Crypto

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)