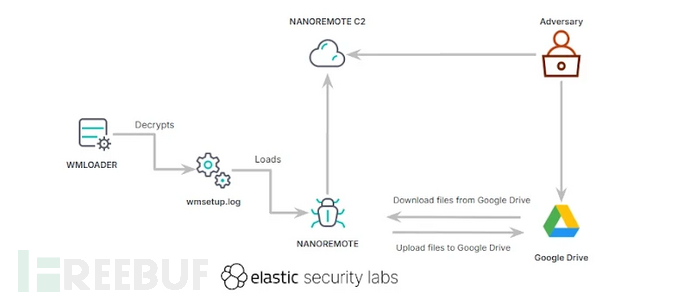

网络安全研究人员披露了一款名为NANOREMOTE的新型全功能Windows后门程序细节,该恶意软件利用Google Drive API实现命令与控制(C2)功能。Elastic安全实验室报告显示,该恶意代码与另一个代号FINALDRAFT(又称Squidoor)的植入程序存在代码相似性——后者使用Microsoft Graph API进行C2通信。FINALDRAFT被归因于名为REF7707(又称CL-STA-0049、Earth Alux和Jewelbug)的威胁组织。

"该恶意软件的核心功能是通过Google Drive API在受害者终端间双向传输数据,"Elastic安全实验室首席研究员Daniel Stepanic表示,"这一特性形成了隐蔽的数据窃取和载荷投放通道。其内置任务管理系统支持文件传输功能,包括排队下载/上传任务、暂停/恢复文件传输、取消传输以及生成刷新令牌。"

根据Palo Alto Networks Unit 42调查,REF7707疑似与中国有关的攻击组织,自2023年3月起持续针对东南亚和南美地区的政府、国防、电信、教育和航空部门。2025年10月,博通旗下赛门铁克公司指控该组织对俄罗斯某IT服务提供商实施了长达五个月的入侵。

攻击链与功能分析

目前尚不清楚NANOREMOTE的初始感染载体,但已观测到攻击链中包含名为WMLOADER的加载程序。该组件伪装成Bitdefender崩溃处理模块("BDReinit.exe"),负责解密用于启动后门的shellcode。

这款采用C++编写的恶意软件具备侦察、执行文件命令、通过Google Drive API双向传输文件等功能。其预配置了通过HTTP协议与硬编码的非路由IP地址通信的机制,用于处理攻击者指令并回传响应数据。

"所有请求通过HTTP协议发送,JSON数据经Zlib压缩后采用16字节密钥(558bec83ec40535657833d7440001c00)进行AES-CBC加密,"Elastic指出,"请求URI统一为/api/client,用户代理标识为NanoRemote/1.0。"

模块化指令体系

NANOREMOTE通过22个命令处理程序实现核心功能,包括:收集主机信息、执行文件目录操作、运行磁盘现有PE文件、清除缓存、向Google Drive上传/下载文件、暂停/恢复/取消数据传输以及自我终止。

研究人员发现,2025年10月3日从菲律宾上传至VirusTotal的"wmsetup.log"文件可被WMLOADER用相同16字节密钥解密,暴露出FINALDRAFT植入程序,表明两款恶意软件可能出自同一攻击者之手。目前尚不清楚两者共用相同硬编码密钥的原因。

"我们推测WMLOADER使用相同密钥是因为其属于同一构建/开发流程,使其能适配多种载荷,"Stepanic解释道,"这进一步佐证了FINALDRAFT与NANOREMOTE共享代码库和开发环境的可能性。"

参考来源:

NANOREMOTE Malware Uses Google Drive API for Hidden Control on Windows Systems

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)