入侵行为检测

【实验目的】

掌握Snort网络入侵检测模式的使用方法。

【知识点】

snort

【实验原理】

网络入侵检测模式(NetworkIntrusionDetectionMode)需要载入规则库才能工作。在入侵模式下,Snort并不记录所有捕获的包,而是将包与规则对比,仅当包与某个规则匹配的时候,才会记录日志或产生报警。如果包并不与任何一个规则匹配,那么它将会被悄悄丢弃,并不做任何记录。运行Snort的入侵检测模式的时候,通常会在命令行指定一个配置文件。

网络入侵检测模式是最复杂的,而且是可配置的。我们可以让Snort分析网络数据流以匹配用户定义的一些规则,并根据检测结果采取一定的动作。

命令参数介绍:

-c:这是最常用的选项,用来指定配置文件snort.conf的位置。如果执行该选项,Snort就会去指定路径寻找snort.conf文件。例如,如果snort.conf文件在/etc目录中,我们要用命令行选项“-c/etc/snort.conf”来启动Snort。

-h:设置本地网络,如192.168.1.0/24。

-d:显示包的应用层数据。

-s:使snort把报警消息发送到syslog,默认的设备是LOGAUTHPRIV和LOGALERT。可以修改snort.conf文件修改其配置。

-A:设置报警方式为full,fast或者none。在full方式下,snort将传统的报警信息格式写入报警文件,报警内容比较详细。在fast方式下,snort只将报警时间,报警内容,报警IP地址和端口号写入文件。在none方式下,系统将关闭报警功能。

【软件工具】

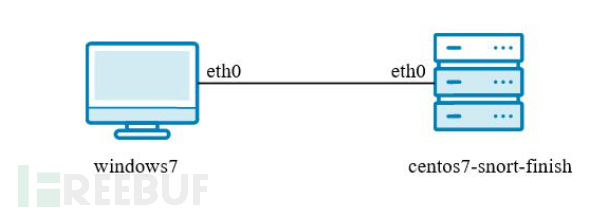

操作系统:Windows7、Centos7

其他:Snort

【实验拓扑】

【实验目标】

了解snort的网络入侵检测模式,通过使用入侵检测模式来对网卡系统进行监测。

【实验步骤】

登录centos7机器,输入命令startx启动桌面,然后在桌面上启动一个新的终端,输入命令snort-vde-l/var/log/snort/-h192.168.12.0/24-c/etc/snort/snort.conf,启动snort,这条命令会将数据包输出到/var/log/snort目录下。ctrl+c结束掉该进程。

-h192.168.1.0/24参数作用为只对本地网络进行日志分析。

已在FreeBuf发表 0 篇文章

已在FreeBuf发表 0 篇文章

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)