Drupal CMS漏洞

【实验目的】

利用Drupal7.0到7.31版本出现的CVE-2014-3704 SQL注入漏洞,查询出用户信息。

【知识点】

Drupal和Burp Suite。

【实验原理】

本实验使用Phpstudy搭建Drupal,利用Burp Suite抓取数据包,并将构造好的POC语句通过注入点注入,获取用户信息。

Drupal:是使用PHP语言编写的开源内容管理框架(CMF),它由内容管理系统(CMS)和PHP开发框架共同构成,能支持从个人博客到大型社区驱动的网站等各种不同应用的网站项目。

Burp Suite:是用于攻击web应用程序的集成平台,包含了许多工具。Burp Suite为这些工具设计了许多接口,以加快攻击应用程序的过程。所有工具都共享一个请求,并能处理对应的HTTP消息、认证、代理、日志、警报等。

【实验设备】

主机终端: Windows2008主机* 2台

【软件工具】

Drupal、Burp Suite

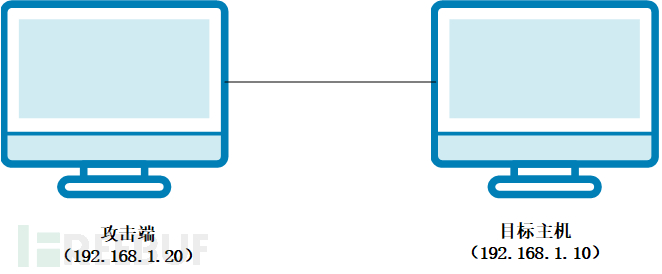

【实验拓扑】

实验拓扑如下图所示。

【实验思路】

Drupal CMS SQL注入爆数据。

【实验步骤】

1. Drupal CMS SQL注入爆数据

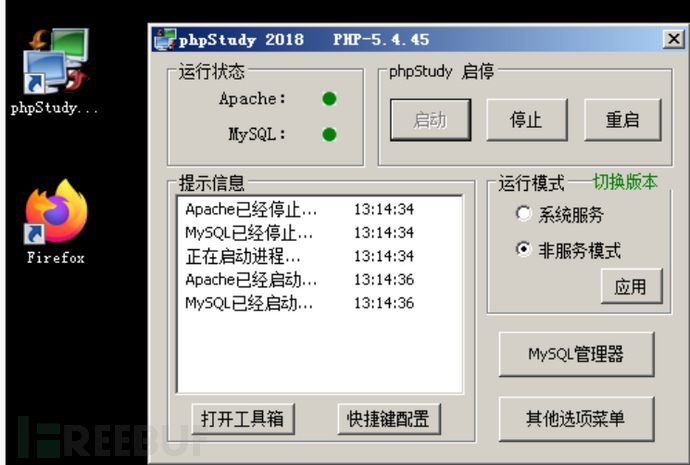

(1) 登录拓扑图右侧的目标主机,账号/密码:administrator/com.1234,双击桌面左侧phpStudy图标,单击【启动】按钮,开启phpstudy服务,如图所示。

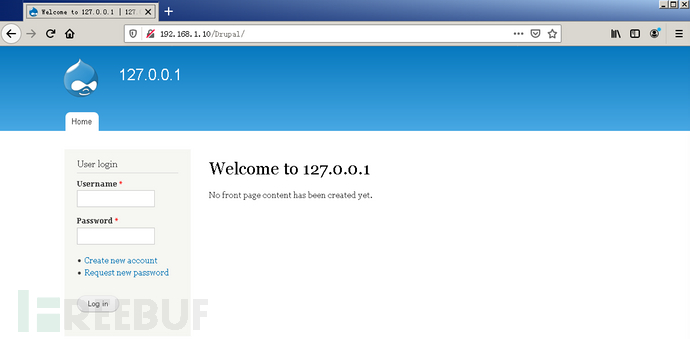

(2) 登录拓扑图左侧的攻击端主机,账号/密码:administrator/com.1234。打开火狐浏览器,在地址栏中输入http://192.168.1.10/Drupal,访问目标主机搭建的网站,如图所示。可看见一个用户登录的界面,Drupal7.0至7.3版本中database abstraction API的 expandArguments函数没有正确构造预准备的语句,这使远程攻击者有可乘之机。

(3) 设置浏览器代理。单击浏览器右上角【打开菜单】按钮,选中下拉菜单的【选项】按钮,进入设置,如图所示。

已在FreeBuf发表 0 篇文章

已在FreeBuf发表 0 篇文章

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)