安全研究人员发现了一起规模庞大的僵尸网络活动,其幕后黑手并非国家资助的APT组织,而是一名试图赚取学费的孟加拉国大学生。

安全研究人员发现了一起规模庞大的僵尸网络活动,其幕后黑手并非国家资助的APT组织,而是一名试图赚取学费的孟加拉国大学生。

Cyderes Howler Cell逆向工程团队的最新报告详细披露了"白码"(Beima)PHP webshell的发现过程。这种隐蔽的定制后门程序在一年多时间里成功避开了VirusTotal扫描器的检测,同时入侵了数千个政府和教育网站。

从Telegram市场追踪到的入侵链

调查始于研究人员追踪一条多重感染后门链至Telegram交易市场。他们在该平台发现一名活跃卖家,专门出售被入侵的WordPress和cPanel实例访问权限。

报告指出:"我们已确认其中一名黑客是孟加拉国的学生。团队已与该黑客取得联系,他声称出售网站访问权限是为了支付学费。"

经济困境催生的网络犯罪

这一案例凸显了经济困境与技术机遇交织的新趋势。在孟加拉国(月薪中位数约220美元),这名学生发现了有利可图的灰色产业。普通被入侵网站的售价仅为3-4美元,而政府(.gov)和教育(.edu)领域的高价值目标每个访问权限可卖到200美元。

完全规避检测的"白码"Webshell

该行动的核心是具备出色规避能力的"白码"PHP Webshell。尽管自2024年5月以来持续活跃,它仍能逃过主流杀毒引擎的检测。

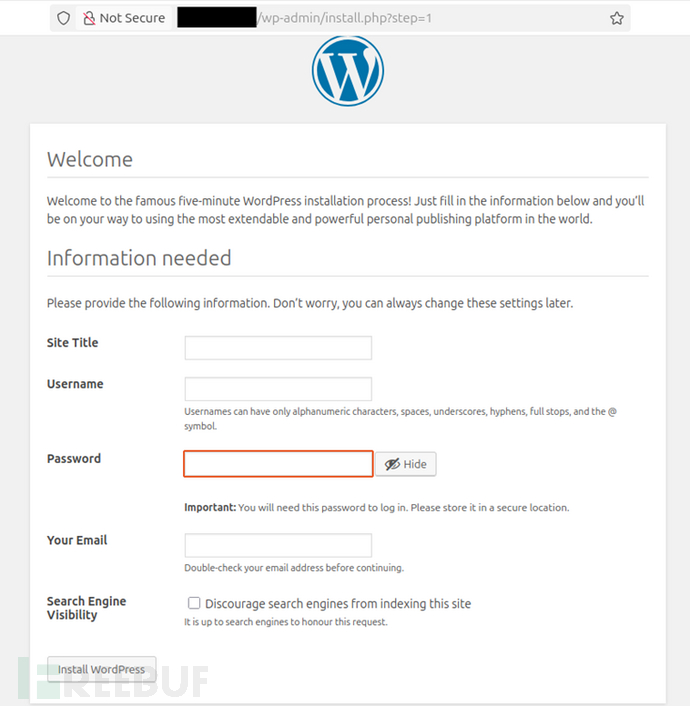

Cyderes团队强调:"该学生黑客使用的'白码PHP'webshell目前完全无法被现代安全工具(包括VirusTotal)检测到。"该工具通常通过配置不当的WordPress端点安装,可为买家提供绝对控制权:"攻击者能实现完整的远程代码执行、提取敏感数据,并将受感染服务器纳入僵尸网络。"

国际化犯罪网络运作

虽然卖家位于孟加拉国,但客户群体主要来自国际。报告显示,该学生使用僵尸网络控制面板"向买家分发新入侵的网站,主要客户是中国威胁行为者"。

该组织运作高度专业化。Webshell通过加密JSON载荷与C2服务器(tool.zjtool[.]top)通信,支持doBeima(向随机目录部署恶意文件)和doLock(验证执行)等复杂指令。

主要针对高信任度域名

入侵规模相当可观,研究人员在地下市场发现约5,200个待售网站。攻击目标具有高度针对性,高信任度域名是首要目标。

报告披露:"政府和教育部门是主要攻击目标,占待售被入侵网站的76%。"

网络犯罪门槛持续降低

"白码"行动鲜明揭示了网络犯罪门槛的持续降低,暴露出一个"去中心化且利益驱动的市场"——发展中国家的自由职业者正在成为高级威胁组织的供应链。

正如研究人员总结:"对'白码PHP'Webshell活动的调查揭示了一个组织严密、不断发展的地下自由职业生态系统,支撑着亚洲地区不可检测Webshell的交易与运作。"

参考来源:

Undetectable Beima Webshell Sold by College Student for Tuition Hijacks 5,200+ Gov/Edu Websites

免责声明

1.一般免责声明:本文所提供的技术信息仅供参考,不构成任何专业建议。读者应根据自身情况谨慎使用且应遵守《中华人民共和国网络安全法》,作者及发布平台不对因使用本文信息而导致的任何直接或间接责任或损失负责。

2. 适用性声明:文中技术内容可能不适用于所有情况或系统,在实际应用前请充分测试和评估。若因使用不当造成的任何问题,相关方不承担责任。

3. 更新声明:技术发展迅速,文章内容可能存在滞后性。读者需自行判断信息的时效性,因依据过时内容产生的后果,作者及发布平台不承担责任。

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)