好的,我现在需要帮用户总结这篇文章的内容,控制在100字以内。首先,我得通读整篇文章,抓住主要信息。 文章主要讲的是CERT-AGID在11月29日至12月5日期间分析的77起恶意活动。这些活动针对意大利的个人、企业和政府机构。其中43起是针对意大利的特定目标,另外34起是通用的,但同样影响了意大利用户。 接下来,文章提到有1615个IoC(指示器),这是最近几周的一个高点。恶意活动涉及的主题包括银行、罚款、文档验证和订单等。具体来说,银行主题被用于7次钓鱼攻击,涉及SumUp、摩根士丹利等金融机构。其他主题如罚款和订单也被用来传播恶意软件。 恶意软件方面,提到了Copybara、AgentTesla等多种类型,显示犯罪分子对金融凭证的兴趣浓厚。此外,钓鱼攻击还模仿政府机构和Agenzia delle Entrate等官方机构,诱骗用户提供敏感信息。 文件格式方面,压缩包如RAR、ZIP是最常用的传播工具。传播渠道主要是电子邮件,占72起,短信和聊天各占少数。 总结一下,文章强调了意大利在这一周内面临的网络安全威胁情况,包括钓鱼攻击、恶意软件以及攻击者使用的各种手段和工具。 </think> CERT-AGID在11月29日至12月5日期间监测到77起恶意活动,涉及1615个妥协指标(IoC),主要针对意大利个人、企业和政府机构。钓鱼攻击和恶意软件利用银行、罚款、文档验证和订单等主题进行传播。恶意软件包括Copybara、AgentTesla等,并通过压缩文件和电子邮件为主要传播方式。 2025-12-8 08:15:37 Author: www.securityinfo.it(查看原文) 阅读量:32 收藏

Dic 08, 2025 Attacchi, Hacking, In evidenza, Intrusione, Leaks, Malware, Minacce, News, Phishing, Privacy, Scenario, Tecnologia, Vulnerabilità

Nel periodo compreso tra il 29 novembre e il 5 dicembre, il CERT-AGID ha analizzato 77 campagne malevole dirette verso cittadini, aziende e pubbliche amministrazioni italiane.

Di queste, 43 hanno avuto obiettivi specifici in Italia, mentre 34 campagne generiche hanno comunque coinvolto utenti italiani.

Gli enti accreditati hanno ricevuto 1.615 indicatori di compromissione (IoC), uno dei volumi più alti delle ultime settimane.

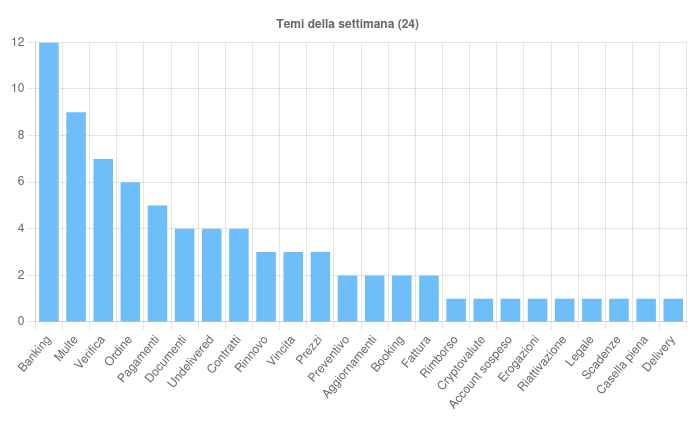

I temi della settimana

Sono 24 i temi utilizzati dai criminali per diffondere phishing e malware, con una prevalenza di attività legate a banking, multe, verifiche documentali e ordini commerciali.

Il tema Banking è stato sfruttato in sette campagne di phishing, quasi tutte italiane, che hanno preso di mira i clienti di SumUp, Morgan Stanley, Crédit Agricole, Intesa Sanpaolo e Unicredit.

77 campagne malevole rilevate in Italia, con 1.615 indicatori di compromissione.

In parallelo, attività malware hanno diffuso varianti come Copybara, AgentTesla, Lokibot, GoldFactory e PhantomStealer, confermando l’interesse costante dei criminali verso le credenziali finanziarie.

Il tema Multe, osservato in nove campagne, ha continuato a generare un forte volume di phishing basato su finte comunicazioni PagoPA. Le email simulano avvisi di sanzioni non pagate e indirizzano le vittime su pagine malevole progettate per sottrarre dati personali e bancari.

Il tema Verifica è emerso in sette campagne, quattro delle quali italiane. I criminali hanno abusato del nome di Mooney, Roundcube, iCloud, MetaMask e persino del Governo italiano, sfruttando la pressione esercitata dalle richieste di aggiornamento dei dati per convincere gli utenti a inserire credenziali e informazioni sensibili.

Il tema Ordine, presente in sei campagne, è stato usato esclusivamente per veicolare malware come AgentTesla, FormBook, StrRAT, XWorm e Remcos, confermando l’efficacia degli allegati fittizi relativi a spedizioni e acquisti.

Tra gli eventi di particolare interesse, il CERT-AGID ha segnalato una campagna di phishing che sfrutta nome e insegne della Presidenza del Consiglio dei Ministri, veicolata tramite email che invita le vittime a “verificare i dati bancari” per rispettare presunte nuove disposizioni.

La pagina di destinazione replica l’aspetto di un portale istituzionale e propone un menu di selezione multi-banca, attraverso il quale i criminali tentano di catturare le credenziali di home banking.

Fonte: CERT-AGID

Un’ulteriore campagna di rilievo riguarda un phishing che imita il sito ufficiale dell’Agenzia delle Entrate, promettendo un rimborso di 115,50 euro e conducendo le vittime a inserire dati personali e della carta di credito in una replica della piattaforma originale.

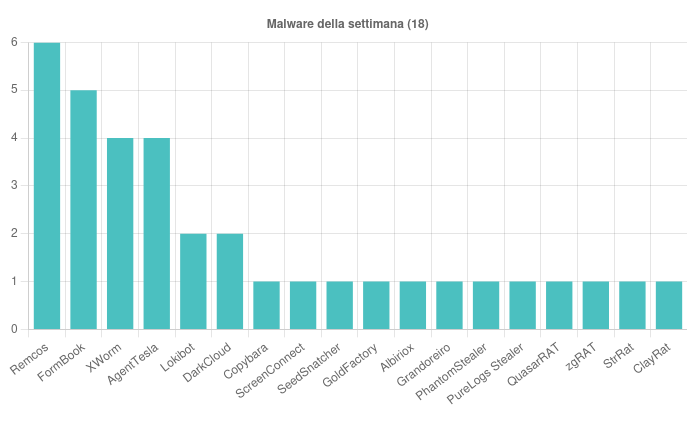

Malware della settimana

Sono 18 le famiglie di malware registrate nella settimana.

Remcos è stato diffuso tramite una campagna italiana a tema “Ordine”, veicolata con allegato RAR, e attraverso cinque campagne generiche legate a “Aggiornamenti”, “Contratti”, “Preventivi” e “Prezzi”. I criminali hanno utilizzato formati diversi, tra cui file Z, ZIP, RAR, 7Z e DOCX.

FormBook è comparso in cinque campagne generiche a tema “Delivery”, “Pagamenti”, “Ordine” e “Prezzi”, tramite allegati ZIP, 7Z, RAR e DOCX, confermandosi uno dei trojan più ricorrenti del trimestre.

AgentTesla è stato osservato in due campagne italiane, relative ai temi “Fattura” e “Ordine”, distribuite tramite file TAR, oltre che in due campagne generiche a tema “Banking” e “Booking”, veicolate con archivi ZIP e 7Z.

Fonte: CERT-AGID

XWorm ha riguardato due campagne italiane, con temi “Contratti” e “Booking”, distribuite rispettivamente tramite RAR e PDF, mentre due campagne generiche hanno sfruttato formati XLAM e RAR.

DarkCloud è stato individuato in due campagne generiche a tema “Pagamenti” e “Fattura”, mentre Lokibot ha colpito tramite due campagne generiche a tema “Banking” e “Pagamenti”, diffuse con allegati ZIP e DOC.

La settimana ha registrato anche una serie di campagne distribuite via SMS che hanno sfruttato APK dannosi.

Tra queste compaiono Albiriox a tema “Aggiornamenti”, Copybara in una campagna italiana a tema “Banking”, GoldFactory in una campagna generica sempre legata al settore finanziario e SeedSnatcher in un’operazione a tema “Cryptovalute”.

Completano il quadro ulteriori campagne che hanno diffuso ClayRat, Grandoreiro a tema Documenti, e PhantomStealer, PureLogs Stealer, StrRAT a tema Banking, Contratti e Ordine.

Si segnalano infine due campagne generiche QuasarRAT e zgRAT a tema Pagamenti e Prezzi, veicolate attraverso file RAR e ZIP

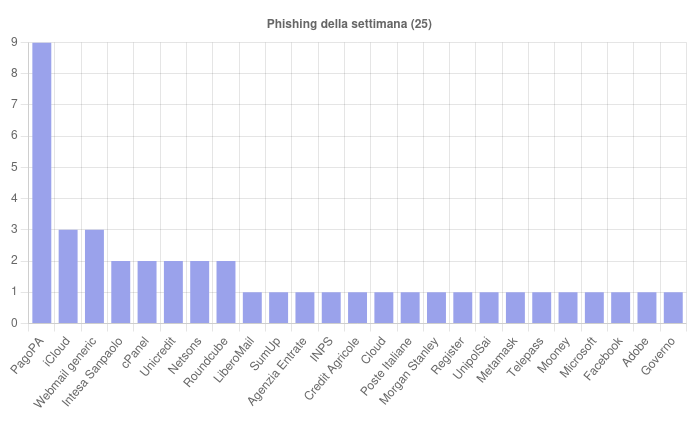

Phishing della settimana

Sono 25 i brand coinvolti nelle campagne di phishing rilevate nel periodo.

Prevalgono ancora una volta le campagne che imitano PagoPA, insieme a quelle che sfruttano iCloud e le numerose webmail non brandizzate, usate per sottrarre credenziali personali e aziendali.

Fonte: CERT-AGID

Formati e canali di diffusione

Gli archivi compressi restano lo strumento più utilizzato per diffondere malware.

Sono state individuate 15 tipologie di file, con RAR al primo posto (9 utilizzi), seguito da ZIP (6) e APK (5).

Seguono i formati 7Z (4), HTM, TAR e DOCX (2), mentre MSI, DOC, Z, PDF, ISO, VBS, XLAM e JAR hanno avuto un solo utilizzo.

La posta elettronica si conferma il canale dominante con 72 campagne, seguita da 4 campagne via SMS e 1 tramite Chat.

Altro in questa categoria

如有侵权请联系:admin#unsafe.sh