网络安全公司 Aikido Security 发现了一类新型提示注入漏洞,命名为"PromptPwnd"。该漏洞影响与AI Agent(包括谷歌Gemini CLI、Claude Code和OpenAI Codex)集成的GitHub Actions和GitLab CI/CD流水线。目前已确认至少五家《财富》500强企业受影响,证据表明该问题具有广泛性。

漏洞原理分析

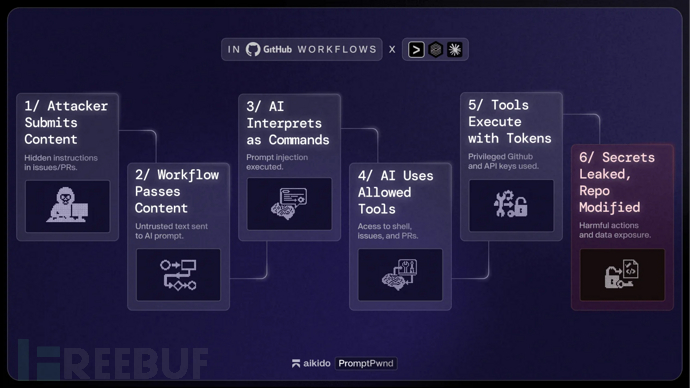

该漏洞模式涉及将不受信任的用户输入注入AI提示中,导致AI Agent执行特权命令,可能引发密钥泄露或工作流篡改。这是首个经证实的AI提示注入成功攻陷CI/CD流水线的实际案例。

攻击利用AI在软件开发工作流中日益普及的特性,如自动问题分类和拉取请求标记。当GitHub问题标题或正文等来源的不受信任内容直接输入AI提示时,攻击者可嵌入恶意指令。

漏洞利用场景

AI模型会将这些指令误解为命令而非数据,并使用其集成工具执行未授权操作,包括编辑拉取请求,严重情况下可窃取敏感凭证和API密钥。谷歌Gemini CLI代码库中就存在典型案例,其工作流将GitHub问题中的不受信任输入直接传递至模型提示。

Aikido Security通过提交包含隐藏指令的恶意问题创建了PoC。AI Agent解析这些指令后执行命令修改问题,将敏感API密钥和令牌直接嵌入问题正文导致泄露。经Aikido负责任披露后,谷歌在4天内修复了该漏洞。

影响范围与修复建议

该漏洞并非单一AI Agent特有。研究人员发现包括Claude Code Actions和OpenAI Codex Actions在内的众多AI驱动GitHub Actions存在类似架构模式,特别是当安全配置错误允许非特权用户触发工作流时。

Aikido Security建议采取以下修复措施:限制AI Agent可用工具集,避免使用可写入问题或拉取请求的工具;避免向AI提示注入不受信任的用户输入,若不可避免需进行净化和严格验证;将所有AI输出视为不可信代码,未经验证不得执行;通过IP地址限制GitHub令牌访问范围以降低凭证泄露风险。Aikido提供免费工具扫描GitHub和GitLab代码库中的此类漏洞,开发者也可使用开源工具检查.yml文件。

参考来源:

Prompt Injection Flaw in GitHub Actions Hits Fortune 500 Firms

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)