一起罕见的"反杀"事件曝光:朝鲜国家资助的黑客组织设备感染了通常用于攻击他人的同类型恶意软件,意外揭露其运营细节与史上最大规模加密货币盗窃案之一的直接关联。

网络安全情报公司Hudson Rock在分析LummaC2信息窃取木马日志时发现这起非常规感染。被入侵设备属于朝鲜国家背景黑客组织内的一名恶意软件开发人员。

牵涉Bybit交易所14亿美元盗窃案

Hudson Rock将数据与威胁情报公司Silent Push的早期发现进行比对,双重验证表明:这台被感染的设备曾用于支撑14亿美元Bybit加密货币盗窃案的基础设施搭建。2025年2月针对Bybit交易所的数据泄露事件,长期被认为与朝鲜黑客组织有关,普遍推测涉及Lazarus集团。

根据Hudson Rock向Hackread.com提供的报告,最关键的证据来自受感染设备上发现的凭证信息。其中包含邮箱地址[email protected]——该邮箱已被Silent Push标记为可疑。攻击者使用同一邮箱注册了域名bybit-assessment.com,该域名在Bybit盗窃案发生前数小时创建,用于伪装交易所并支撑攻击基础设施。

虽然该设备用户可能未直接参与盗窃,但数据揭示了国家资助黑客行动中各环节的资源共享机制:开发设备、钓鱼域名、凭证组和通信基础设施都在同一体系内流转。这台设备恰好成为暴露该体系的突破口,揭示了通常隐藏在VPN和虚假身份背后的操作细节。

被入侵设备配置与工具分析

取证数据显示,这台高性能设备搭载第12代英特尔酷睿i7处理器和16GB内存,安装有Visual Studio Professional 2019和Enigma Protector等开发工具。Enigma常用于打包可执行文件以规避杀毒软件检测——这绝非业余爱好者的实验设备,而是专业级的恶意软件开发平台。

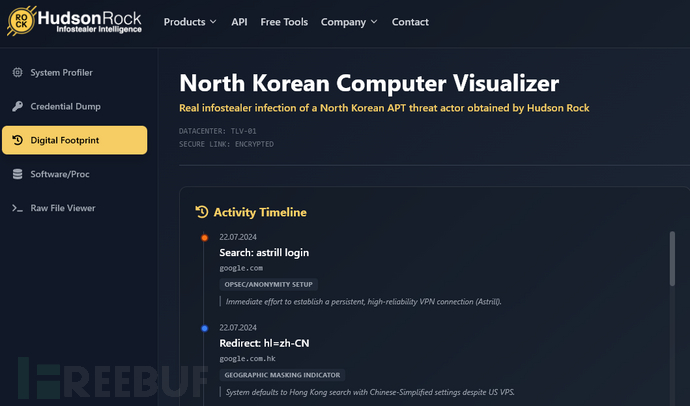

浏览器历史和应用数据进一步显示:用户通过Astrill VPN使用美国IP路由流量,但浏览器默认设置为简体中文,翻译历史包含直接韩语查询。设备上还装有Slack、Telegram、Dropbox和BeeBEEP等通信工具,既用于内部联络也可能充当命令控制通道。Dropbox文件夹结构尤其表明攻击者正在上传窃取数据以备后续使用。

Astrill VPN与伪造Zoom安装程序

值得注意的是,Hackread.com在2025年11月的报道曾指出,伪装成西方IT职位应聘者的朝鲜黑客同样使用Astrill VPN隐藏IP地址。该系统还暴露出钓鱼攻击准备:攻击者注册了callapp.us和callservice.us等域名及zoom.callapp.us子域名,用于诱骗目标下载伪造软件更新。伪造Zoom安装程序的本地IP地址也追溯至同一设备。

特殊之处在于,攻击者似乎未察觉设备已被入侵。LummaC2等窃密木马通常被攻击者用于窃取普通用户的浏览器数据、凭证和钱包,但本次事件中恶意软件反噬其主,意外曝光了史上最精密加密货币盗窃案背后的基础设施片段,为安全研究人员提供了罕见的研究样本。Hudson Rock甚至构建了模拟被入侵设备的仿真环境,供业界分析软件配置、浏览器活动及失窃数据。

窃密木马首例 但非黑客设备首次曝光

虽然这是首例朝鲜黑客感染窃密木马的公开案例,但并非该国黑客设备首次遭入侵。2025年8月,某黑客组织公布了据称来自朝鲜黑客的9GB失窃数据,泄露内容包含内部工具、日志、敏感文档等,直指参与网络攻击行动的核心人员。更早的2020年7月,IBM X-Force曾发现伊朗黑客40GB的训练视频库,实时演示邮箱账户劫持的全流程。

此类高级别失误实属罕见,一旦发生就会短暂打开观察黑客组织内幕的珍贵窗口。

参考来源:

LummaC2 Infects North Korean Hacker Device Linked to Bybit Heist

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)