文章讨论了量子计算对现代加密技术的威胁及其应对策略。量子计算机可能在短时间内破解现有加密算法(如RSA和ECC),导致数据和通信系统面临风险。为应对这一挑战,需采用量子安全技术,包括开发抗量子算法、制定标准(如NIST选定的CRYSTALS-Kyber等)以及构建灵活的安全架构。企业需通过合作伙伴进行迁移规划,并采用工具(如IBM Guardium Quantum Safe)确保平稳过渡到抗量子加密体系。 2025-12-4 11:31:35 Author: www.cybersecurity360.it(查看原文) 阅读量:6 收藏

La quantum-safe security è l’insieme di strategie, tecnologie e procedure che consentono di proteggere dati, comunicazioni e infrastrutture crittografiche dall’impatto del calcolo quantistico.

I computer quantistici, infatti, mettono in discussione il principio su cui si fonda la crittografia moderna, ovvero la difficoltà computazionale. Con la velocità dell’elaborazione quantistica, algoritmi come RSA ed ECC, oggi considerati sicuri, potranno essere decifrati in tempi infinitamente più brevi, rendendo vulnerabili chiavi, certificati e meccanismi su cui si basa ogni codifica di dati.

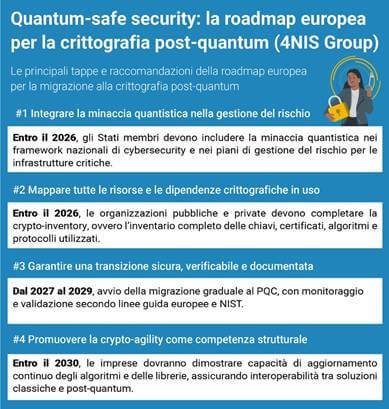

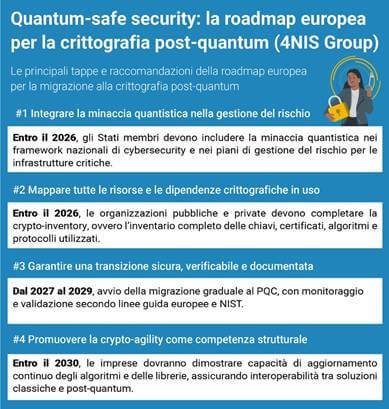

I programmi di sviluppo tecnologico collocano questo punto di svolta in un orizzonte ormai vicino. Non a caso, la roadmap europea coordinata (documento 4NIS) invita gli Stati membri a integrare la minaccia quantistica nella gestione del rischio e ad avviare una pianificazione strutturata della transizione verso la crittografia post-quantum.

Secondo Italware, IBM Platinum Partner e parte del Gruppo Digital Value, la vera sfida non è avere la tecnologia giusta, ma calarla nel contesto di ciascuna organizzazione.

La sicurezza post-quantum richiede una visibilità capillare: capire dove sono le chiavi, quali sistemi dialogano tra loro, quali dipendenze crittografiche attraversano supply chain, cloud e ambienti legacy. Ogni impresa deve costruire la propria roadmap verso la quantum-safe security, con priorità, risorse e tempistiche sostenibili.

«Il quantum computing impone un salto di paradigma nella sicurezza – spiega Luca Di Muccio, Data Security Brand Sales Specialist di IBM Technology –. Significa ammettere che le difese su cui abbiamo costruito trent’anni di comunicazioni digitali non saranno eterne. Le grandi potenze tecnologiche stanno già costruendo infrastrutture quantistiche operative, e questo cambia radicalmente la percezione del rischio. Se fino a oggi la sicurezza informatica si è basata sul tempo necessario per decifrare una chiave crittografica, l’arrivo del calcolo quantistico rende improvvisamente fragile quel presupposto. I pilastri della cifratura asimmetrica, infatti, possono essere violati in tempi infinitamente più brevi da macchine capaci di eseguire milioni di operazioni parallele».

Il nostro mondo digitale si regge sulla crittografia

Come sottolinea il manager, gli algoritmi classici verranno deprecati entro il 2030 e non più ammessi oltre il 2035, con l’obiettivo di completare la migrazione crittografica nei sistemi mission-critical entro il prossimo decennio.

Ma la transizione richiede tempi lunghi (fino oltre 12 anni, secondo il sondaggio condotto dall’IBM Institute for Business Value: “The quantum clock is ticking: How quantum safe is your organization?“).

Ecco perché bisogna iniziare a lavorare da subito a una transizione controllata verso algoritmi resistenti alle capacità quantistiche. Non farlo significa esporsi a una minaccia silente che diventerà evidente solo quando sarà troppo tardi.

La premessa necessaria è che ogni firma elettronica, ogni pagamento, ogni accesso autenticato passa da un algoritmo crittografico: dai protocolli DNS e HTTPS ai sistemi di pagamento SWIFT e TARGET2, dalle identità digitali ai dispositivi industriali e automobilistici. Trilioni di transazioni ogni giorno, su miliardi di device, si affidano a chiavi matematiche che devono restare sicure per decenni.

Ma il quantum computing cambierà questo equilibrio. In questa fase, la priorità non è sostituire in blocco gli algoritmi, ma sapere dove sono, come vengono usati e quanto sono vulnerabili.

«Oggi gli attaccanti possono archiviare enormi quantità di dati cifrati con l’intenzione di decifrarli quando la potenza quantistica lo consentirà – osservaDi Muccio -. È la logica dell’harvest now, decrypt later che riguarda tutti i settori che conservano informazioni sensibili per lungo tempo: dalla finanza alla sanità, fino alla pubblica amministrazione. Dobbiamo cominciare a prepararci ora, perché la migrazione alla crittografia post-quantum richiede tempo, coordinamento e una conoscenza profonda di dove la crittografia è usata nei nostri sistemi. Non si tratta solo di sostituire un algoritmo: è un cambiamento culturale e infrastrutturale che deve partire dalla governance dei dati».

IBM guida la ricerca mondiale su quantum computing e crittografia post-quantum, contribuendo alla definizione degli standard NIST e allo sviluppo degli algoritmi resistenti agli attacchi quantistici.

Standard e roadmap: la risposta normativa e industriale

La transizione verso la sicurezza post-quantum non è più un tema sperimentale, ma un processo industriale strutturato.

Dal 2016 il National Institute of Standards and Technology (NIST) coordina il programma internazionale di selezione e standardizzazione degli algoritmi resistenti al calcolo quantistico, con l’obiettivo di definire primitive interoperabili e pronte all’adozione su larga scala.

Dopo otto anni di analisi e test, nel 2024 il NIST ha selezionato i primi quattro algoritmi quantum-safe: CRYSTALS-Kyber per la cifratura e CRYSTALS-Dilithium, Falcon e SPHINCS+ per la firma digitale. Tre di questi, Kyber, Dilithium e Falcon sono stati sviluppati con un contributo diretto di IBM Research, in collaborazione con università e partner del consorzio internazionale PQC (Post-Quantum Cryptography).

Guardando all’Europa, il gruppo di cooperazione NIS ha pubblicato una roadmap per la Post-Quantum Cryptography (PQC) che fissa le prime scadenze operative al 2026, invitando gli Stati membri a integrare la minaccia quantistica nella gestione del rischio delle infrastrutture critiche, ad avviare la mappatura delle risorse crittografiche in uso e a promuovere la crypto-agility come capacità strutturale delle organizzazioni europee.

La roadmap coordinata del gruppo NIS europeo definisce tempi e priorità per accompagnare Stati membri e imprese nella migrazione verso la crittografia post-quantum e promuovere la crypto-agility entro il 2030.

Anche altri regolatori, come nel caso dello standard PCI DSS 4.0, iniziano a richiedere una gestione documentata degli algoritmi crittografici e delle relative dipendenze lungo la supply chain, segnalando un’evoluzione che lega la sicurezza post-quantum non solo alla ricerca ma anche alla compliance governativa.

«Il lavoro del NIST e del gruppo NIS europeo segna un passaggio determinante – fa notare Di Muccio -. Per la prima volta disponiamo di riferimenti complementari: da un lato, la definizione di algoritmi standardizzati e certificabili; dall’altro, un quadro regolatorio che li inserisce nei processi di governance e di gestione del rischio. Ma gli standard da soli non bastano: bisogna garantire interoperabilità e coesistenza, perché per molti anni convivranno algoritmi classici e post-quantum. Servono architetture aperte, capaci di integrare entrambe le generazioni crittografiche nello stesso perimetro di sicurezza, mantenendo tracciabilità, controllo e conformità lungo tutto il ciclo di vita dei dati».

Quantum-safe security: dal quadro normativo alla pratica operativa

Capire dove si trovano le dipendenze crittografiche, quali applicazioni le utilizzano e come si propagano è il primo passo per costruire una strategia di migrazione sostenibile. È qui che la quantum-safe security diventa materia di governance.

«Oggi il vero problema non è scegliere il giusto algoritmo post-quantum, ma sapere dove e come intervenire – sottolineaDi Muccio -. In molte realtà non esiste ancora un inventario completo delle istanze crittografiche: chiavi, certificati, protocolli, librerie. Senza questa visibilità la migrazione diventa un salto nel buio. Ecco perché è fondamentale una crypto-inventory. La costruzione di una mappa precisa di dove la crittografia è usata e di come si connette ai processi aziendali è il prerequisito della crypto-agility aziendale. La capacità di aggiornare o sostituire gli algoritmi senza interrompere la continuità dei servizi è una competenza di governance, non solo tecnica: richiede metodo, coordinamento e la consapevolezza che la sicurezza è un sistema vivo, che deve evolvere insieme all’infrastruttura».

Dalla teoria alla migrazione: il ruolo dei partner

Tradurre la crypto-resilience in progetti concreti richiede un passaggio di scala: dal framework globale alla realtà operativa delle imprese. La transizione verso la sicurezza post-quantum non è un aggiornamento tecnico, ma un percorso che coinvolge architetture, processi e competenze. In questa fase è importante avvalersi di un partner capace di affiancare le aziende ad interpretare le linee guida per adattarle ai contesti specifici offrendo tutto il supporto necessario lungo la roadmap di migrazione.

«Per IBM i partner sono l’estensione naturale della strategia di sicurezza – puntualizza Di Muccio -. Sono loro a trasformare gli standard in procedure operative, a unire la dimensione tecnologica con quella di governance, a garantire continuità e competenze sul territorio. È attraverso l’ecosistema che la quantum-safe security diventa realmente applicabile e scalabile: perché solo chi conosce a fondo i contesti locali può rendere concreti e best practice e principi».

Dalla consapevolezza alla crypto-resilience: la metodologia IBM

L’obiettivo della Quantum-safe security non è blindare le infrastrutture, ma costruire un sistema capace di adattarsi, evolvere e dimostrare la propria efficacia anche in presenza di nuove capacità di calcolo. In questa prospettiva si colloca la metodologia di IBM, che traduce la complessità della migrazione in un processo strutturato e verificabile, fondato su tre fasi complementari: mappare, valutare, agire.

«La crypto-resilience nasce dalla necessità di rendere la sicurezza non solo robusta, ma anche visibile e misurabile – ribadisce Di Muccio –. Sapere dove si trovano le chiavi, come sono gestite e quali algoritmi le proteggono è il prerequisito per ogni strategia di transizione. Senza visibilità, la migrazione diventa cieca».

In questa logica, la metodologia IBM segue un approccio circolare di crypto-agility: scoprire e inventariare le dipendenze crittografiche (Discover and Inventory), valutarne la postura e la conformità (Assess and Comply), gestirne il ciclo di vita (Manage Lifecycle) e, infine, adattare continuamente l’architettura (Protect and Adapt). È un percorso che unisce automazione e governance, per garantire che la sicurezza non sia mai un punto fermo, ma un processo evolutivo capace di proteggere oggi e preparare al domani.

Dal metodo alla piattaforma operativa

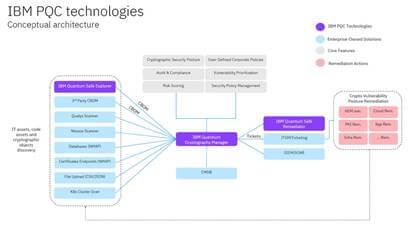

Per supportare questo percorso, IBM ha sviluppato la suite IBM Guardium Quantum Safe, un framework operativo che integra strumenti e metodologie per accompagnare le imprese nella transizione verso la crittografia post-quantum:

- Quantum Safe Explorer, per identificare e inventariare le dipendenze crittografiche presenti nei software aziendali – dalle chiavi ai certificati, dalle librerie ai protocolli – restituendo una mappa completa degli asset da proteggere.

- Guardium Cryptography Manager, che analizza il livello di rischio associato a ciascun algoritmo e definisce le priorità di intervento in base a criticità, compliance e impatti operativi consentendo di pianificare e automatizzare la sostituzione

progressiva degli algoritmi vulnerabili.

- Quantum Safe Remediator, che permette comunicazioni sicure fra dispositivi, assicurando interoperabilità e retrocompatibilità con supporto di algoritmi classici e PQC.

«L’obiettivo – aggiunge Di Muccio – è accompagnare le organizzazioni in un percorso graduale, non traumatico. Prima si mappa, poi si valuta, infine si agisce. La migrazione verso algoritmi quantum-safe deve essere orchestrata. Solo in questo modo è possibile mantenere continuità operativa e compliance durante la transizione. Questa logica si estende anche alla gestione delle chiavi e delle infrastrutture di protezione. I prodotti della suite IBM Guardium supportano, inoltre, servizi e soluzioni come IBM Key Protect e IBM Hyper Protect Crypto Services per la cifratura hardware based e la gestione centralizzata delle chiavi, assicurando che i nuovi algoritmi possano essere distribuiti e aggiornati in modo sicuro anche in ambienti ibridi e multicloud».

L’architettura IBM Quantum Safe integra tre componenti principali – Explorer, Cryptography Manager e Remediator – per scoprire, valutare e aggiornare le dipendenze crittografiche presenti nei sistemi aziendali. Il framework consente di mappare chiavi e algoritmi, assegnare priorità di rischio e automatizzare la sostituzione degli elementi vulnerabili, garantendo continuità operativa e conformità durante la migrazione verso la crittografia post-quantum.

L’architettura evolutiva della Quantum-safe security

La Quantum-safe security sarà la base per costruire ecosistemi adattivi, in cui la protezione evolve insieme ai modelli di business e alle architetture IT. Non più un layer di difesa, ma un elemento intrinseco della progettazione digitale.

La vera innovazione, infatti, non riguarda solo la forza degli algoritmi, ma la capacità delle organizzazioni di rendere la sicurezza parte del proprio DNA architetturale: una componente che cresce, si adatta e si rinnova al passo con la complessità tecnologica e con la velocità delle minacce.

In questa prospettiva, la sicurezza post-quantum non rappresenta un punto di arrivo, ma l’inizio di un nuovo paradigma di progettazione, fondato sulla trasparenza crittografica, sulla misurabilità dei rischi e sulla collaborazione tra attori diversi dell’ecosistema digitale.

«La sicurezza post-quantum non è una corsa contro il tempo, ma una trasformazione permanente del modo in cui pensiamo la crittografia – conclude Di Muccio -. Significa passare da un approccio difensivo a un modello adattivo, in cui la protezione diventa parte integrante della progettazione digitale. Oggi parliamo di quantum-safe, ma tra pochi anni parleremo di quantum-ready: ecosistemi in grado non solo di resistere al cambiamento, ma di anticiparlo, aggiornando automaticamente le proprie difese, integrando nuove competenze e mantenendo la fiducia come valore misurabile. È questa la direzione verso cui stiamo andando: una sicurezza evolutiva, costruita per durare nel tempo».

如有侵权请联系:admin#unsafe.sh