攻击链

已知一个用户的凭据,用以收集域信息---对MA组有WriteOwner权限,MA组对MA用户有GenericWrite权限,把JU用户加入MA组,使用影子凭证水平移动至MA用户---MA用户对CA用户有GenericALL权限,修改CA用户密码---收集更多ESC信息,发现ESC9安全扩展漏洞---修改CA用户的UPN为AD管理---以CA用户申请到AD管理的pfx证书---以pfx证书向DC认证获得管理员的hash

知识点

影子凭证攻击

UPN劫持攻击

ADCS ESC9模版滥用漏洞

难度

难(HTB的中等就是难。。。。)

过程

信息收集

很久不打AD的靶场,已经忘的差不多了。这里采用笨办法,挨个探索一遍端口。

53 一般无需探索,无价值

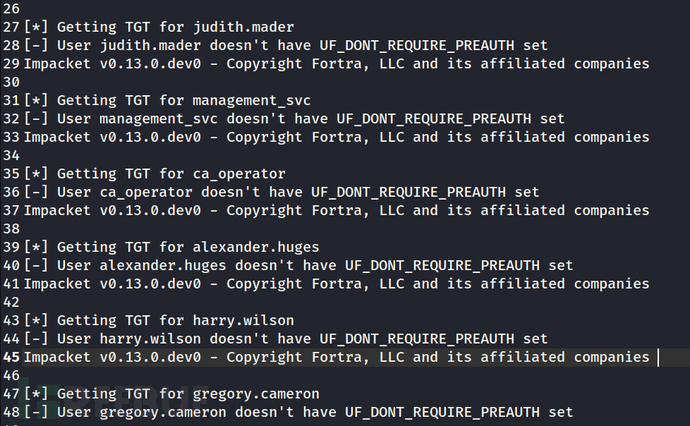

88 Kerberos--AS-REP Roasting

这里没有用户名字典,所以无法进行预认证攻击。

有字典了,试试。

没有禁用预认证的用户

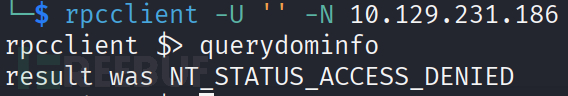

135 RPC

可以连接,但匿名访问无权限。

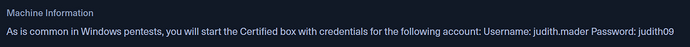

这里htb给了一个账户密码,我有点懵,不知道怎么用,用在哪里。

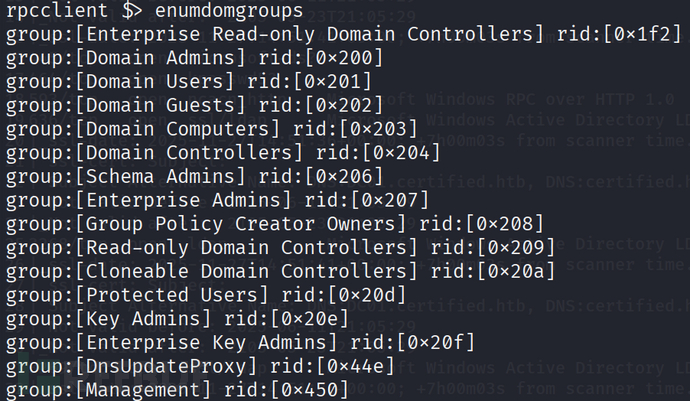

匿名无访问权限,那尝试使用已有的账户名和密码。

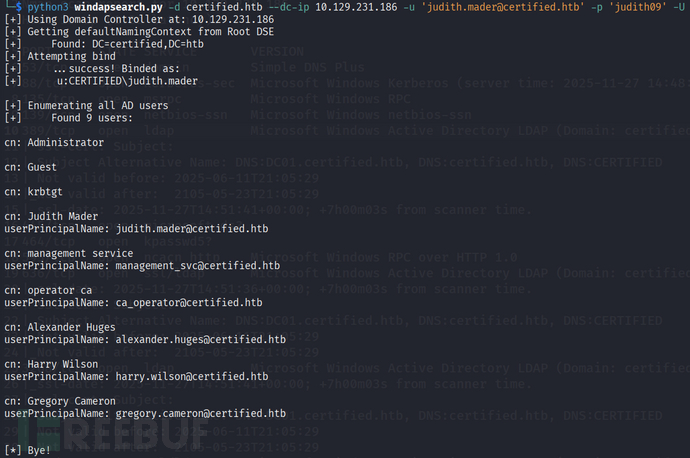

看起来有效用户有6个。

没在组信息中看出有效的内容。

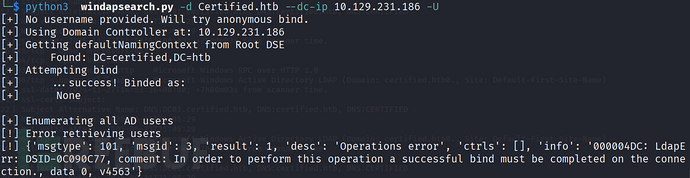

389 636 ldap

尝试枚举用户时失败。匿名绑定虽然成功,但权限太低 or 目标域控制器(10.129.231.186)配置了限制匿名访问策略。---就是权限太低

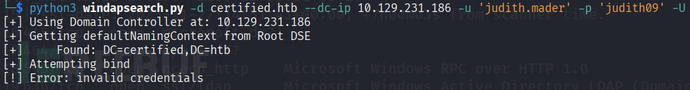

尝试用账户登录

失败,invalid credentials

得用完整的UPN格式

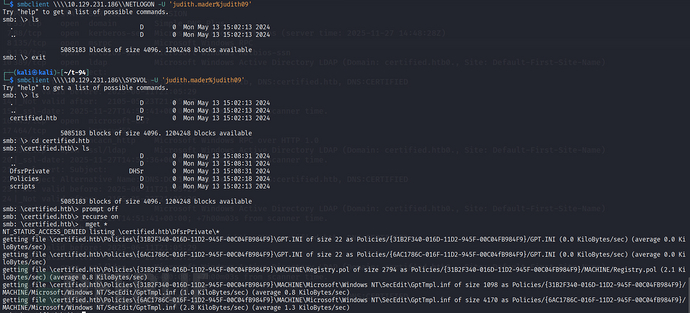

445 SMB

我选择不枚举,因为能匿名登录nmap的结果就直接显示了。

有个文件夹,下载试试看。 能看的到的文件未发掘出有效信息。

中间的端口我没有用过,暂时不探索。

5985 winrm

evil-winrm -i 10.129.2

已在FreeBuf发表 0 篇文章

已在FreeBuf发表 0 篇文章

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)