与乌克兰有关的黑客组织正加强对俄罗斯航空航天企业及其他国防相关公司的网络攻击,使用新型定制恶意软件窃取设计图纸、生产进度表和内部邮件。此次攻击活动同时针对主要承包商和较小规模的供应商,旨在绘制生产链图谱并暴露俄罗斯军工产业的薄弱环节。虽然攻击工具较为简单,但使用方式经过精心策划。

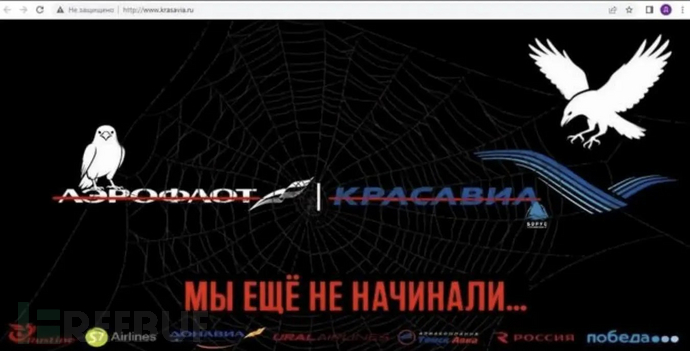

克拉斯航空(KrasAvia)官网遭篡改首页(来源:Intrinsec)

攻击手法与初始感染

该恶意软件最早于2024年底出现,通过鱼叉式钓鱼邮件针对从事航空电子设备、制导系统和卫星链路工作的工程师和项目经理进行攻击。诱饵包括虚假工作邀约、会议邀请和合同更新通知,附件文档利用了Windows主机上过时的办公软件漏洞。一旦打开文件,便会静默释放小型加载器,为后续主载荷植入创造条件。

Intrinsec安全分析师在某国防系统集成商远程办公室发现异常外联流量后识别出该恶意软件,这些流量连接至托管在防弹基础设施上的罕见命令服务器。完整技术分析显示,攻击者根据受害者角色精心调整每个载荷,并添加了用于邮件爬取、文档窃取和凭证捕获的定制模块。

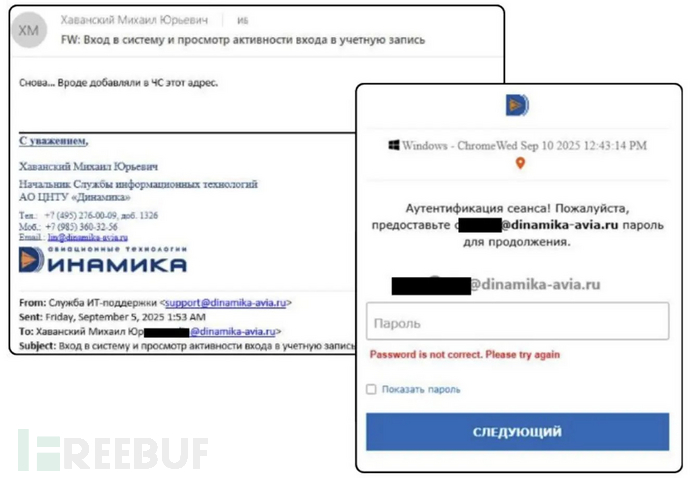

钓鱼邮件内容(左)与钓鱼页面(右)(来源:Intrinsec)

钓鱼邮件内容(左)与钓鱼页面(右)(来源:Intrinsec)

攻击目标与数据价值

该行动主要针对支持飞机、无人机和导弹系统的研究实验室、测试场及物流公司。窃取的数据可揭示零部件短缺、交付延迟和软件缺陷等情况,为乌克兰方面提供俄罗斯战备状态的清晰视图。

感染链与命令执行机制

感染链设计简洁但巧妙。初始加载器通常为小型DLL文件,仅在内存中运行并从硬编码URL获取第二阶段脚本。该脚本将最终载荷注入explorer.exe等可信进程,借此混入正常用户活动。

Intrinsec研究人员指出,载荷采用紧凑的命令循环保持灵活性。内存转储显示的典型执行逻辑如下:

while (connected) {

cmd = recv();

if (cmd == "exfil") run_exfil();

if (cmd == "shell") open_shell();

}

这种简单逻辑允许攻击者在静默数据窃取与键盘直接控制模式间切换。每个阶段都旨在降低主机上的可检测性。尽管设计明确,该恶意软件避免使用高调持久化技术,转而依赖计划任务和被劫持的更新工具实现重启后驻留,同时保持隐蔽性。

参考来源:

Ukraine Hackers Attacking Russian Aerospace Companies and Other Defence-Related Sectors

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)