好的,我现在需要帮用户总结一篇意大利语的文章内容,控制在100个字以内。用户的要求很明确,不需要特定的开头,直接写文章描述即可。 首先,我需要理解文章的主要内容。文章提到了2025年第三季度,23%的勒索软件受害者支付了赎金,这是有记录以来的最低值,并且与过去五年相比趋势相反。这来自Coveware公司的调查。 接下来,文章讨论了勒索软件攻击的趋势变化。一方面,RaaS(勒索软件即服务)继续针对小型企业进行大规模攻击;另一方面,针对大型企业的精准攻击也在增加。赎金的平均和中位数都有显著下降,这可能是因为企业提高了安全措施和不再轻易支付赎金。 此外,文章还提到了内部人员被收买的案例,如Medusa团伙试图贿赂BBC员工获取访问权限。这表明勒索软件攻击者正在转向更复杂的策略,利用内部人员作为突破口。 最后,文章指出主要的勒索软件团伙包括Akira、Qilin等,并提到整体趋势是犯罪分子变得更加精准和选择性地攻击目标。 综合以上信息,我需要将这些要点浓缩到100字以内。要突出赎金支付比例下降、攻击策略的变化、内部威胁以及主要团伙的情况。 可能的结构是:赎金支付比例降至23%,为历史最低;Coveware报告指出趋势变化;RaaS与精准攻击并存;赎金金额下降反映企业防御加强;内部威胁增加;主要团伙包括Akira等;整体趋势是犯罪分子转向精准攻击和内部利用。 现在将这些整合成流畅的一段话: 2025年第三季度数据显示,勒索软件受害者中23%支付赎金,创历史新低。Coveware报告指出趋势逆转:RaaS针对小型企业的大规模攻击与精准针对大型企业的攻击并存。赎金平均和中位数大幅下降(66%和65%),反映企业防御增强及不愿支付赎金。内部威胁增加,如Medusa试图贿赂BBC员工获取访问权限。主要团伙包括Akira、Qilin等。整体趋势显示犯罪分子转向精准攻击和内部利用。 </think> 2025年第三季度数据显示,勒索软件受害者中23%支付赎金,创历史新低。Coveware报告指出趋势逆转:RaaS针对小型企业的大规模攻击与精准针对大型企业的攻击并存。赎金平均和中位数大幅下降(66%和65%),反映企业防御增强及不愿支付赎金。内部威胁增加,如Medusa试图贿赂BBC员工获取访问权限。主要团伙包括Akira、Qilin等。整体趋势显示犯罪分子转向精准攻击和内部利用。 2025-12-1 09:1:35 Author: www.cybersecurity360.it(查看原文) 阅读量:8 收藏

Nel corso del terzo trimestre del 2025 il 23% delle vittime di ransomware ha pagato il riscatto. Il valore più basso mai registrato e, soprattutto, un dato in netta controtendenza rispetto ai cinque anni precedenti.

Questo è ciò che emerge da un’indagine di Coveware, società specializzata nella risposta agli attacchi ransomware.

La questione però è un po’ più complessa di come può apparire a una prima lettura, a cominciare dal fatto che – seppure in diminuzione – i numeri sono ancora alti.

Se una vittima su quattro mette mano al portafogli (il 23%) non si può parlare di numeri confortanti, così come non rappresenta una vittoria che le cifre medie pagate ai ricattatori sono in calo.

Tuttavia, emergono aspetti interessanti e positivi dei quali abbiamo parlato con Pierluigi Paganini, Ceo Cybhorus e direttore dell’Osservatorio sulla cybersecurity Unipegaso.

I ransomware e lo spray and pray

Coveware ha osservato una spaccatura nel panorama delle cyber estorsioni.

Da una parte continuano le campagne Ransomware-as-a-Service (RaaS) che puntano al volume. È il caso di Akira che sfrutta vulnerabilità note sferrando attacchi a piccole realtà aziendali in quantità tale da garantire il pagamento di un numero più elevato di riscatti, ancorché di importi relativamente piccoli.

Parallelamente, si profilano intrusioni mirate e ad alto costo rivolte a grandi aziende.

Queste due filosofie diverse si riflettono sugli importi versati dalle vittime ai cyber criminali, infatti, nel terzo trimestre del 2025:

- Il pagamento medio è stato di 376.941 dollari (325mila euro circa), in calo del 66% rispetto al secondo trimestre dello stesso anno

- Il pagamento mediano si è assestato a 140.000 dollari (121mila euro), il 65% in meno rispetto ai tre mesi precedenti.

I margini per gli attaccanti si stanno restringendo e ciò, evidenzia il report Coveware, è da ricondurre alla resistenza esercitata dalle grandi aziende, sempre meno propense a pagare riscatti e, nel medesimo tempo, al fatto che gli attacchi spray and pray – quando vanno a buon segno – garantiscono importi minori.

Inoltre, il report di Coveware sottolinea che pagare per scongiurare la fuga di dati non è più ammesso dalle best practice, anche nel caso in cui la cifra in richiesta dai criminali sia bassa.

Il cielo si schiarisce

Dal cielo cupo dei ransomware comincia a filtrare un po’ di luce, come spiega l’ingegner Paganini: “I margini di profitto per gli attaccanti si stanno effettivamente riducendo. Nel terzo trimestre del 2025, il pagamento medio del riscatto è sceso del 66% rispetto al trimestre precedente, attestandosi a circa 376.941 dollari, mentre la mediana si è ridotta del 65%, a 140.000 dollari. Questo declino riflette una tendenza in cui le organizzazioni migliorano la loro postura di cyber sicurezza adottando misure e controlli più efficaci, riducendo così la redditività degli attacchi ransomware”.

Questo, però, porta con sé delle conseguenze e delle contromisure: “I cybercriminali stanno diventando più selettivi – continua l’esperto – focalizzandosi su grandi imprese che possono permettersi di pagare riscatti elevati. Le aziende medio-piccole, meno redditizie, stanno quindi ricevendo minore attenzione, ma rimangono vulnerabili. Va però osservato che le azioni delle forze dell’ordine condotte nel 2024 hanno di fatto provocato un terremoto nell’ecosistema criminale, alcuni gruppi sono stati smantellati ma i membri si sono aggregati in altri collettivi non meno pericolosi che han preso a colpire anche Pmi operando una vera e propria ‘pesca a strascico’ e riducendo i tempi di negoziazione con le vittime.

Il cybercrimine continua ad evolversi, attacchi mirati e costosi sembrano essere un nuovo trend, ma non possiamo trascurare fenomeni come quello descritto. Il rapporto poi evidenzia costi di ingresso più elevati per gli attaccanti, su questo punto nutro qualche dubbio, il modello cybercrime as a service da sempre sta attraendo nuovi gruppi criminali e i costi complessivamente non rappresentano un vero problema”.

Il ricorso agli insider

Con la riduzione dei margini di profitto, i cyber criminali diventano più creativi e tendono prendere la mira in modo più accurato. A settembre del 2025 il collettivo Medusa ha fatto pressioni su un dipendente della BBC (l’ente radiotelevisivo pubblico del Regno Unito) offrendogli una tangente pari al 15% del pagamento del riscatto in cambio dell’accesso alla rete tramite il suo computer di lavoro.

Gli attaccanti puntano sulla corruzione degli insider per violare aziende nelle cui infrastrutture digitali faticano a entrare.

Si tratta di un male che può essere prevenuto o comunque lenito sensibilizzando dipendenti e collaboratori. Infatti, come sottolinea l’ingegner Paganini: “Il collettivo Medusa ha tentato di corrompere un dipendente della BBC offrendogli il 15% del riscatto in cambio di credenziali d’accesso, evidenziando come le tangenti agli insider siano una reale e crescente preoccupazione per le aziende. Questo non è solo un colpo isolato o un’estremizzazione, ma un chiaro segnale che gli attaccanti utilizzano sempre più tattiche sofisticate per superare le difese di sicurezza, sfruttando persone interne con accesso privilegiato. La disponibilità ad offrire parte del riscatto testimonia quanto l’uso di insider per facilitare gli attacchi sia diventato una tecnica consolidata e redditizia per i gruppi ransomware. Le aziende devono dunque prepararsi a questa eventualità, implementando controlli più severi e programmi di sensibilizzazione per ridurre il rischio di insider compromessi”.

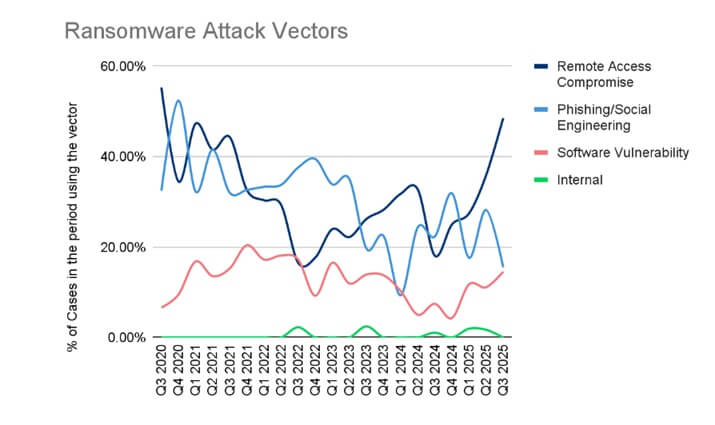

I vettori e le tattiche ricorrenti

La compromissione dell’accesso remoto è il vettore dominante e dà forma a oltre la metà degli incidenti presi in esame nel report. Le intrusioni che sfruttano VPN, RDP e cloud gateway vulnerabili o configurati in modo perfettibile sono una spina nel fianco per chi si occupa di cyber security.

La tattica dell’esfiltrazione è stata osservata nel 76% dei casi e, quasi nella totalità degli episodi, ha sfruttato il movimento laterale per fare incetta della maggiore quantità di dati possibile.

La doppia estorsione non è solo una leva per convincere le vittime a pagare il riscatto, è anche una lama affilata che penetra nel danno reputazionale e nelle conseguenze normative.

I collettivi più attivi

Nel panorama delle minacce a scopo ricattatorio figurano sei collettivi i cui prodotti rappresentano quasi due terzi del mercato dei ransomware.

Nello specifico si tratta di:

- Akira (34%)

- Qilin (10%)

- Lone Wolf (6%)

- Lynx (5%)

- Shiny Hunters e KAWA4096 (entrambi 4%)

Al di là dei primati e delle graduatorie, sta cambiando lo scenario di fondo: da un gioco dominato dall’opportunismo, i cyber criminali si stanno spostando verso una maggiore precisione, costringendo le imprese a considerare anche i rischi che provengono dal loro interno.

Un altro segnale emergente entra a gamba tesa nei meandri della narrazione secondo cui le Intelligenze artificiali sono grimaldelli nelle mani del cyber crimine. Si può asserire che, almeno per quanto riguarda i ransomware e le estorsioni, la nuova tendenza è quella di corrompere i dipendenti delle aziende prese di mira.

Un modo di agire troppo umano per coinvolgere le AI negli intenti criminosi degli attaccanti.

如有侵权请联系:admin#unsafe.sh