【实验目的】

通过学习如何使用Burp Suite实现对服务器敏感信息路径的探测。

【知识点】

Burp Suite工具。

【实验原理】

Burp Suite是用于攻击web应用程序的集成平台,它包含了许多工具,并为这些工具设计了许多接口,以促进加快攻击应用程序的过程。当Burp Suite运行后,burp proxy开启默认的8080端口作为本地接口。通过设置一个web浏览器使用其代理服务器,所有的网站流量可以被拦截、查看和修改。默认情况下,对非媒体资源的请求将被拦截并显示(可以通过burp proxy选项里的options选项修改默认值)。对所有通过Burp Suite网站流量使用预设的方案进行分析,然后纳入到目标站点地图中,来勾勒出一张包含访问的应用程序的内容和功能的画面。

【实验设备】

主机终端:windows7主机*2台。

【软件工具】

Burp Suite_community

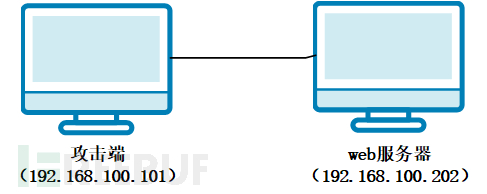

【实验拓扑】

实验拓扑如图所示。

【实验思路】

使用Burp Suite进行爆破敏感信息路径。

【实验步骤】

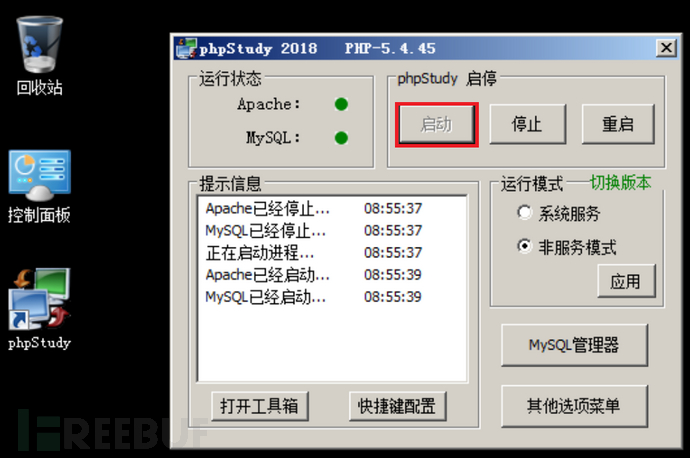

登录拓扑图右侧的web服务器,用户名/密码:administrator/com.1234。双击桌面左侧phpStudy图标,单击【启动】按钮,启动Apache和MySQL服务,如图所示。

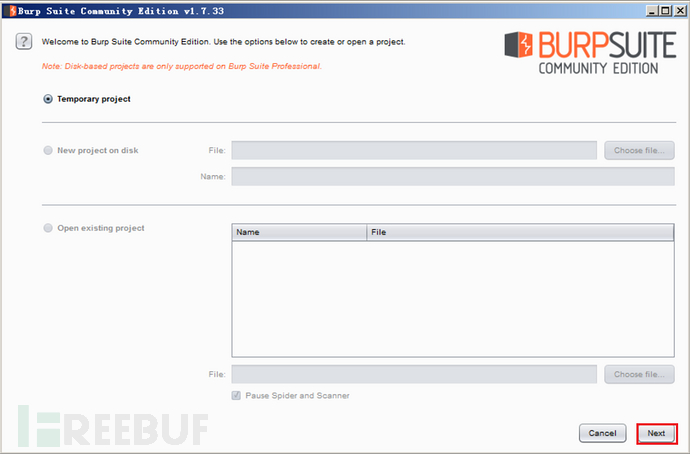

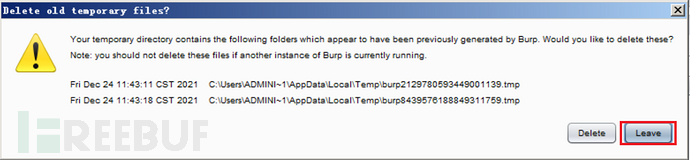

登录拓扑图左侧的攻击端主机,用户名/密码:administrator/com.1234。双击桌面Burp Suite图标,打开Burp Suite工具,如图所示。单击对话框中的Leave按钮,如图所示。再单击对话框中的Next按钮,如图所示。最后单击Start Burp按钮,打开Burp Suite工具,如图所示。

已在FreeBuf发表 0 篇文章

已在FreeBuf发表 0 篇文章

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)