背景

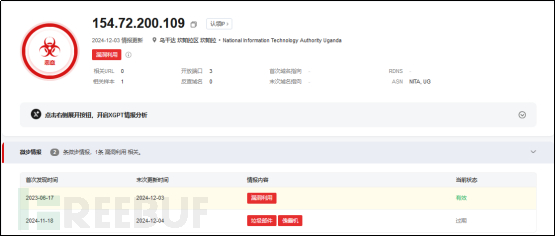

之前在客户现场安全监测与溯源分析工作中,通过对客户网络流量监测,锁定一条名为 “CoinMiiner 挖矿木马传播” 的攻击线索。随着虚拟货币挖矿行为的利益驱动,攻击者常通过批量劫持服务器搭建傀儡机集群,利用非法控制的设备算力挖矿获利,此类攻击不仅消耗目标设备资源,还可能借助傀儡机发起二次扩散攻击,对网络安全造成多重威胁。本次事件源于威胁情报平台预警,IP 154.72.200.109 被标记 “漏洞利用”“垃圾邮件”“傀儡机” 等恶意标签,且攻击活跃度较高。为明确该 IP 的攻击意图、技术手段及危害范围,启动专项溯源分析,逐步揭开其背后的挖矿木马传播真相。

溯源分析

使用威胁情报平台发现地址154.72.200.109被标记为恶意,存在“漏洞利用”、“垃圾邮件”和“傀儡机”等情报标签。查看攻击画像,攻击手法主要为针对各种服务进行暴力破解以及漏洞利用且最近活跃度较高。

借助鹰图平台对攻击 IP 154.72.200.109 的端口开放状态开展专项核查,发现该 IP 对外开放 80(HTTP)、443(HTTPS)两类常用 Web 服务端口,为其后续可能的服务探测、攻击渗透提供了网络入口条件。

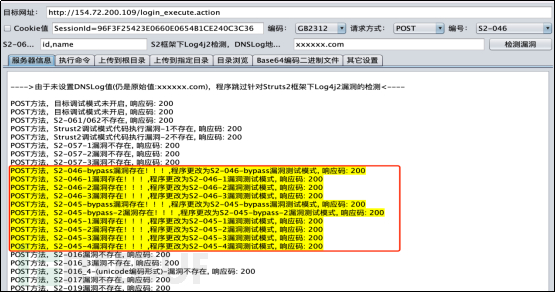

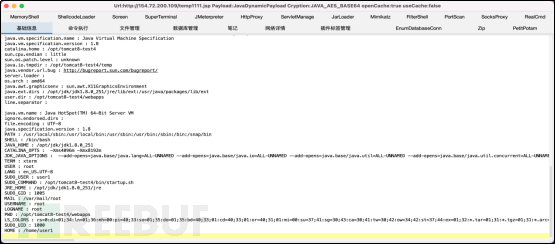

对该 IP 80 端口对应的 Web 服务开展访问探测,发现其接口以.action 为后缀,结合技术特征判定目标系统采用 Struts2 框架。随即通过专业漏洞扫描工具针对该框架开展定向检测,成功识别出 s2-045、s2-046 两项高危远程代码执行漏洞。经实际验证,攻击者可借助该类漏洞上传 webshell 恶意文件,直接突破系统防护,实现对目标主机的非法控制与完整系统权限获取。

对目标主机的 Web 根目录开展深度排查,发现目录下留存大量后缀为.jsp 的文件,且文件上传时间高度集中于 11 月 6 日、11 月 9 日两个时间节点。经样本静态分析与功能校验,确认该批.jsp 文件均为具备远程控制、命令执行功能的恶意 shell 文

已在FreeBuf发表 0 篇文章

已在FreeBuf发表 0 篇文章

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)