最新研究表明,包括政府机构、电信运营商和关键基础设施在内的多个敏感领域组织,正在将密码和凭证粘贴至JSONformatter和CodeBeautify等用于代码格式化与验证的在线工具中。网络安全公司watchTowr Labs表示,其从这些网站捕获了超过8万份文件数据集,发现数千组用户名、密码、代码库认证密钥、Active Directory凭证、数据库凭证、FTP凭证、云环境密钥、LDAP配置信息、帮助台API密钥、会议室API密钥、SSH会话记录以及各类个人信息。

五年数据积累暴露严重风险

这些数据包含JSONFormatter五年历史内容和CodeBeautify一年历史内容,总计超过5GB经过丰富标注的JSON数据。受影响的组织涵盖国家关键基础设施、政府、金融、保险、银行业、科技、零售、航空航天、电信、医疗、教育、旅游行业,讽刺的是还包括网络安全领域。

"这些工具极其流行,在'JSON美化'等搜索词结果中常居前列,被各类企业环境中的开发人员、管理员广泛用于工作项目和个人开发。"安全研究员Jake Knott在提供给The Hacker News的报告中指出。

可共享链接成安全隐患

这两款工具均提供保存格式化JSON结构或代码的功能,将其转化为可共享的半永久链接——任何获得该URL的人都能访问其中数据。更严重的是,网站不仅提供列出最近保存链接的"最近链接"页面,其共享链接还采用可预测的URL格式:

- https://jsonformatter.org/{id-here}

- https://jsonformatter.org/{formatter-type}/{id-here}

- https://codebeautify.org/{formatter-type}/{id-here}

这使得攻击者能通过简单爬虫轻松获取所有URL。

敏感信息遭恶意利用

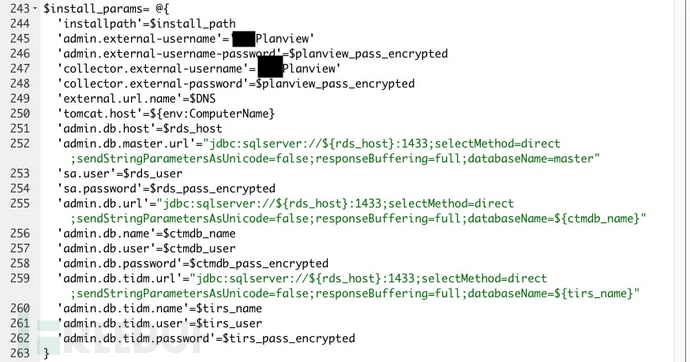

泄露信息示例包括:Jenkins密钥、某网络安全公司敏感配置文件的加密凭证、银行客户身份认证(KYC)信息、某大型金融交易所与Splunk关联的AWS凭证,以及某银行的Active Directory凭证。更令人担忧的是,研究人员向其中某个工具上传虚假AWS访问密钥后,发现攻击者在其保存48小时内就开始尝试滥用。这表明暴露的有价值信息正被第三方爬取并测试,构成严重威胁。

"根本原因在于已经有人在利用这些漏洞,这整件事真的非常愚蠢。"Knott强调,"我们不需要更多AI驱动的Agent平台,我们需要的是减少关键组织向随机网站粘贴凭证的行为。"

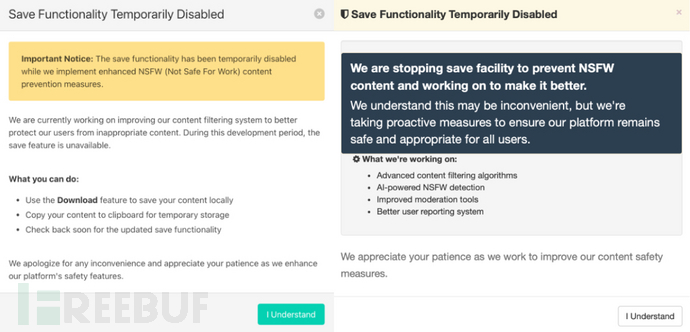

经The Hacker News核实,JSONFormatter和CodeBeautify已暂时禁用保存功能,声称正在"改进该功能"并实施"强化的NSFW(工作场所不安全)内容防护措施"。watchTowr表示,网站禁用保存功能很可能是对研究结果的回应,并推测该变更发生在9月,是对其向受影响组织发出警告后的反应。

参考来源:

Years of JSONFormatter and CodeBeautify Leaks Expose Thousands of Passwords and API Keys

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)