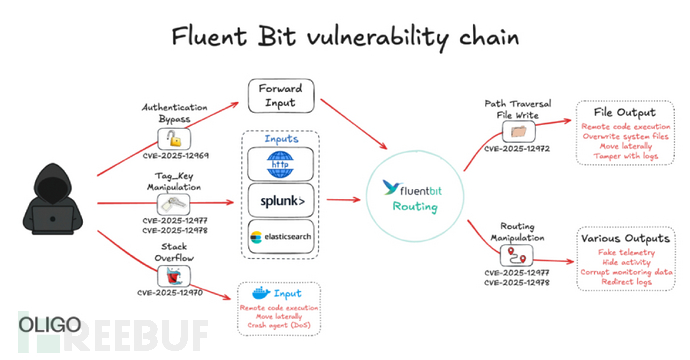

网络安全研究人员在开源轻量级遥测代理 Fluent Bit 中发现了五个安全漏洞,攻击者可组合利用这些漏洞入侵并接管云基础设施。

Oligo Security 在报告中指出,这些安全缺陷"允许攻击者绕过身份验证、实施路径遍历、实现远程代码执行、造成拒绝服务状态以及操纵标签"。

漏洞危害

成功利用这些漏洞可能导致攻击者破坏云服务、篡改数据,并进一步渗透云和 Kubernetes 基础设施。已识别的漏洞清单如下:

- CVE-2025-12972- 由于使用未净化的标签值生成输出文件名导致的路径遍历漏洞,攻击者可借此写入或覆盖磁盘上的任意文件,实现日志篡改和远程代码执行。

- CVE-2025-12970- Docker 指标输入插件(in_docker)中的栈缓冲区溢出漏洞,攻击者通过创建名称过长的容器可能触发代码执行或导致代理崩溃。

- CVE-2025-12978- 标签匹配逻辑漏洞,攻击者仅需猜中 Tag_Key 的首个字符即可伪造受信标签(这些标签会分配给 Fluent Bit 处理的每个事件),从而重定向日志、绕过过滤器,并在受信标签下注入恶意或误导性记录。

- CVE-2025-12977- 对用户控制字段生成的标签存在输入验证缺陷,攻击者可注入换行符、遍历序列和控制字符,破坏下游日志。

- CVE-2025-12969- in_forward 插件中缺失 security.users 身份验证机制(该插件用于通过 Forward 协议接收其他 Fluent Bit 实例的日志),攻击者可借此发送日志、注入虚假遥测数据,并用虚假事件淹没安全产品日志。

攻击影响

研究人员表示:"这类漏洞赋予的攻击权限可使攻击者更深层次地侵入云环境,通过 Fluent Bit 执行恶意代码,同时控制哪些事件被记录、擦除或重写犯罪证据以隐藏攻击痕迹、注入虚假遥测数据,以及植入看似合理的虚假事件误导响应人员。"

CERT 协调中心(CERT/CC)在独立公告中指出,多数漏洞需要攻击者具备对 Fluent Bit 实例的网络访问权限,这些漏洞可用于身份验证绕过、远程代码执行、服务中断和标签操纵。

修复措施

经过负责任的披露流程,这些问题已在去年 12 月发布的 4.1.1 和 4.0.12 版本中得到修复。参与协调披露的亚马逊云科技(AWS)敦促运行 Fluent Bit 的客户尽快升级至最新版本以获得最佳防护。

鉴于 Fluent Bit 在企业环境中的广泛使用,这些缺陷可能导致云服务访问受损、数据遭篡改,甚至使日志服务本身被完全控制。

其他建议措施包括:避免使用动态标签进行路由、锁定输出路径和目的地以防止基于标签的路径扩展或遍历、将 /fluent-bit/etc/ 和配置文件挂载为只读以阻止运行时篡改,以及以非 root 用户身份运行服务。

此次漏洞披露距 Tenable 披露 Fluent Bit 内置 HTTP 服务器漏洞(CVE-2024-4323)已逾一年,该漏洞可被利用实施拒绝服务(DoS)、信息泄露或远程代码执行。

参考来源:

New Fluent Bit Flaws Expose Cloud to RCE and Stealthy Infrastructure Intrusions

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)