Nessuno in Svezia è rimasto al buio dopo l’attacco al gestore della rete elettrica Svenska kraftnät 2025-11-20 10:6:29 Author: www.cybersecurity360.it(查看原文) 阅读量:13 收藏

Nessuno in Svezia è rimasto al buio dopo l’attacco al gestore della rete elettrica Svenska kraftnät avvenuto lo scorso 25 ottobre. Si è trattato di un attacco ransomware sferrato dal collettivo Everest.

Notizie simili rilanciano l’idea e la fobia che le infrastrutture vitali di un Paese possano finire sotto i riflettori del criminal hacking con ricadute nefaste per tutta la popolazione e l’economia.

A fomentare questi timori concorrono dei precedenti illustri, anche recenti, che corrispondono ad altrettante dimostrazioni di quanto l’erogazione continua di acqua, energia elettrica e gas sia meno scontata di quanto pensiamo.

Tuttavia, sono infrastrutture particolarmente resilienti che non di rado vengono prese di mira dal cyber crimine che affonda le unghie anche nella sanità, nella logistica e nelle infrastrutture digitali in genere.

La domanda più rilevante riguarda lo stato delle cose in Italia e le garanzie che le infrastrutture vitali possano resistere alle cyber offensive.

Di questo parliamo con Gianni Amato, Senior Cybersecurity CERT-AgID.

L’attacco a Svenska kraftnät

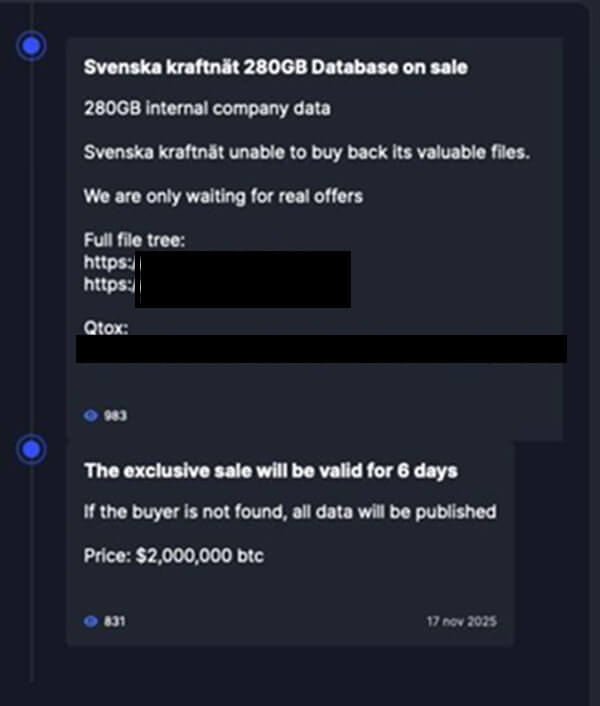

Le informazioni sono ancora poche. Si è trattato di un attacco ransomware a doppia estorsione scoperto il 25 ottobre scorso e orchestrato dal gruppo russo Everest che non risulta connesso alle attività del Cremlino.

Sono stati esfiltrati 280 GB di dati e, a quanto pare, il gestore svedese non ha accettato di pagare il riscatto, tant’è che Everest ha messo in vendita i dati per la cifra di 2 milioni di dollari (1,74 milioni di euro, al cambio attuale).

L’entità dei dati sottratti è al momento ignota ma, dai file dimostrativi rilasciati da Everest, è chiaro che il gruppo ha scorrazzato indisturbato tra i server aziendali di Svenska kraftnät.

Cyber attacchi e vulnerabilità strutturali: i precedenti rumorosi

Prima di esaminare il contesto italiano, va evidenziato che le infrastrutture strategiche sono obiettivi privilegiati e sono già state al centro delle attenzioni del cybercrimine, animato da interessi di natura diversa.

A maggio del 2023 Alto Calore Servizi S.p.A., società che fornisce e distribuisce acqua in oltre cento comuni nell’avellinese e nel beneventano, è stata vittima di un attacco che ha compromesso i sistemi ma non le attività di rifornimento di acqua potabile.

Uscire dai patri confini restituisce l’entità del rischio che non è solo italiano ma globale.

Pochi giorni prima del Natale del 2015, 230mila cittadini ucraini sono rimasti al buio per una manciata di ore a causa di un’incursione criminale alla rete elettrica.

All’inizio del 2021 è stato violato da remoto il sistema di controllo dell’impianto idrico di Oldsmar, in Florida, tentando di aumentare di cento volte il livello di idrossido di sodio (soda caustica) nell’acqua potabile. L’attacco è stato sventato da un operatore che ha notato l’anomalia e l’episodio ha sollevato forti preoccupazioni sulla sicurezza delle infrastrutture critiche negli Stati Uniti.

A maggio del 2021 Colonial Pipeline Company ha dovuto interrompere le operazioni dell’oleodotto che gestisce per contenere un attacco ransomware sferrato da DarkSide. Un’interruzione durata una manciata di ore e terminata con il pagamento di un riscatto da 4,4 milioni di dollari (3,82 milioni di euro).

L’Italia può rimanere al buio?

Con l’espressione “rimanere al buio” intendiamo senza energia elettrica, acqua, gas o petrolio, quei servizi soggetti a requisiti normativi e di sicurezza specifici a cui si fa riferimento con i termini “energy e utilities”.

In particolare, le forniture di luce, gas e acqua in Italia sono esposte a rischi elevati non tanto a causa degli attacchi o della loro frequenza, quanto per la fragilità dei sistemi di controllo operativo i quali, spesso, sono obsoleti o protetti in modo perfettibile.

Il Paese sta cercando di colmare il divario anche attraverso la direttiva NIS2 che impone norme stringenti tese a scongiurare situazioni di crisi.

Il discorso, però, non si può esaurire con una risposta secca: la questione è di per sé assai intricata e merita approfondimenti utili a comprendere il quadro nel suo insieme e, di conseguenza, i rischi reali, quelli meno reali e – perché no – gli scenari fantasiosi.

La situazione in Italia

L’argomento è molto vasto e include elementi che qui non trattiamo. Gli equilibri che pervadono le forniture di acqua, gas ed energia elettrica sono delicati. C’è una commistione tra tecnologie avanzate e meccanica, c’è il rischio latente delle conseguenze di un attacco a cascata lungo una catena di approvvigionamento formata da molti anelli che non sempre usano software e impianti aggiornati.

C’è tutta una sequela di problemi che, come scritto, vengono progressivamente affrontati e risolti.

Con il supporto di Gianni Amato, Senior Cybersecurity CERT- AgID, Agenzia per l’Italia Digitale, tratteggiamo il quadro della situazione in Italia anche per lanciare un messaggio di tranquillità in favore di tutti.

“La vicenda di Svenska kraftnät offre una chiave di lettura equilibrata di tali eventi. Anche quando un gruppo criminale riesce a infiltrarsi nei sistemi di un operatore strategico, come accaduto in questo caso, ciò non implica necessariamente che il servizio stesso venga compromesso. Gli aggressori hanno colpito un sistema esterno ed esfiltrato dati, ma la rete elettrica ha continuato a funzionare senza interruzioni. Situazioni analoghe si sono verificate anche in Italia, dove alcune infrastrutture critiche sono state colpite da attacchi ransomware, portando a fughe di informazioni riservate, ma senza conseguenze sull’erogazione dei servizi essenziali”, spiega Gianni Amato.

Una fragilità che non riguarda solo l’Italia e che, a maggiore ragione, è al centro dei dibattiti sovranazionali e globali: “Il contesto internazionale ricorda che la minaccia esiste e deve essere gestita con attenzione. Il blackout in Ucraina del 2015 e l’incidente della Colonial Pipeline nel 2021 hanno dimostrato che, in determinate circostanze, un attacco può avere effetti diretti sulle operazioni. Ci sono stati tentativi di intrusione anche in Polonia e nei Paesi Baltici. Inoltre, il blackout che ha interessato la penisola iberica nel 2025, pur non avendo ricevuto conferme di origine cyber, ha messo in evidenza la fragilità di sistemi interconnessi”.

Le infrastrutture essenziali nazionali sono al centro delle mire del cyber crimine che non fa sconti ma, nonostante le frizioni, rimangono operative pure subendo il contraccolpo: “Negli ultimi mesi, le infrastrutture critiche in Italia hanno registrato un aumento significativo degli attacchi. In molti casi, la compromissione non avviene attraverso i sistemi centrali, ma attraverso la supply chain, dove fornitori e partner diventano inconsapevolmente la porta d’ingresso per i criminali informatici. Anche se i servizi rimangono operativi, la perdita di documenti tecnici, progetti o proprietà intellettuale ha impatti tangibili, poiché tali dati vengono talvolta pubblicati o rivenduti”, continua l’esperto.

Infine, Gianni Amato conferma che gli operatori lavorano alacremente per scongiurare il peggio: “La Direttiva NIS2 si inserisce perfettamente in questo contesto, chiedendo agli operatori di rafforzare la sicurezza, garantire continuità operativa anche in condizioni difficili e migliorare il controllo delle vulnerabilità lungo tutta la filiera. Questa spinta, unita a una crescente consapevolezza del rischio, sta portando molte infrastrutture critiche a intensificare in modo significativo le attività di verifica e di simulazione degli attacchi, inclusi i penetration test e le verifiche della sicurezza fisica, così da individuare in tempo eventuali punti deboli e correggerli prima che possano essere sfruttati dagli aggressori.

Nel complesso, tutto questo lavoro va mantenuto e rafforzato nel tempo. La resilienza non dipende solo dai sistemi degli operatori, ma anche dalla capacità di collaborare con la propria supply chain, condividere informazioni e alzare insieme il livello di sicurezza. È un impegno continuo, fatto di attenzione e coordinamento, che permette ai servizi essenziali di restare affidabili anche quando si presentano situazioni inattese”.

如有侵权请联系:admin#unsafe.sh