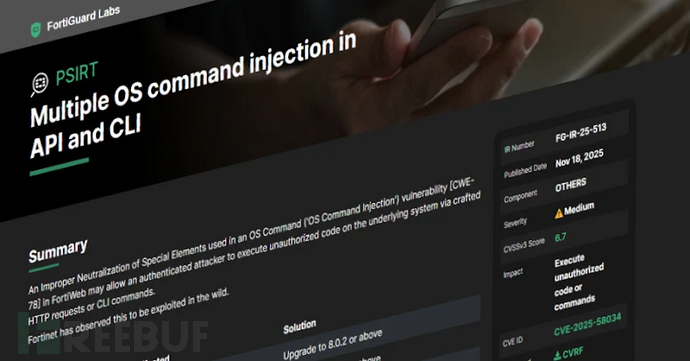

Fortinet 近日警告称,其 FortiWeb 产品中存在一个已被野外利用的新安全漏洞。该漏洞被标记为CVE-2025-58034,属于中等严重级别,CVSS 评分为 6.7(满分 10.0)。

漏洞详情

Fortinet 在周二发布的公告中表示:"FortiWeb 中存在操作系统命令中特殊元素不当过滤漏洞(CWE-78),经过身份验证的攻击者可能通过精心构造的 HTTP 请求或 CLI 命令在底层系统上执行未授权代码。"

简而言之,攻击者需要先通过其他方式完成身份验证,然后结合该漏洞(CVE-2025-58034)才能执行任意操作系统命令。

受影响版本及修复方案

该漏洞已在以下版本中得到修复:

- FortiWeb 8.0.0 至 8.0.1 版本(需升级至 8.0.2 或更高版本)

- FortiWeb 7.6.0 至 7.6.5 版本(需升级至 7.6.6 或更高版本)

- FortiWeb 7.4.0 至 7.4.10 版本(需升级至 7.4.11 或更高版本)

- FortiWeb 7.2.0 至 7.2.11 版本(需升级至 7.2.12 或更高版本)

- FortiWeb 7.0.0 至 7.0.11 版本(需升级至 7.0.12 或更高版本)

漏洞披露背景

Fortinet 表示,该漏洞由趋势科技研究员 Jason McFadyen 根据其负责任的漏洞披露政策报告。值得注意的是,就在几天前,Fortinet 确认已在 8.0.2 版本中静默修复了另一个严重的 FortiWeb 漏洞(CVE-2025-64446,CVSS 评分:9.1)。

Fortinet 发言人向 The Hacker News 表示:"我们一获悉此事就立即启动了 PSIRT 响应和修复工作,这些工作目前仍在进行中。Fortinet 始终致力于平衡客户安全承诺与负责任的透明度文化。"

静默修复引发争议

目前尚不清楚 Fortinet 为何选择在不发布公告的情况下修复这些漏洞。这种做法使防御者处于不利地位,实际上阻碍了他们做出充分响应。

VulnCheck 上周指出:"当主流技术供应商未能及时通报新的安全问题,他们实际上是在向攻击者发出邀请函,同时选择对防御者隐瞒这些信息。"

参考来源:

Fortinet Warns of New FortiWeb CVE-2025-58034 Vulnerability Exploited in the Wild

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)