HFish蜜罐搭建

闲来无事,用一台闲置的华为云服务器配置个HFish蜜罐,系统是CentOS 8。

HFish蜜罐官网:https://hfish.net/#/

蜜罐基础知识

蜜罐的定义

蜜罐是一种主动防御的欺骗技术,其核心思想是通过部署虚假的主机、服务或信息作为诱饵,诱导攻击者实施攻击。在此过程中,蜜罐能够记录攻击行为、分析攻击手法与工具,并推断攻击者的意图,从而帮助防御方更清晰地识别威胁,并针对性地提升真实系统的安全防护能力。[蜜罐技术_百度百科]

蜜罐的优势

误报率低,告警精准由于蜜罐本身不承载真实业务,正常情况下不应被访问,因此任何对其发起的连接或探测行为都具有较高的可疑性。相较于传统检测设备容易将正常业务请求误判为攻击的情况,蜜罐几乎不会产生误报,能够实现高度可信的安全告警。

深度交互,信息全面蜜罐可模拟多种业务服务甚至对攻击做出合理响应,从而与攻击者进行深度交互。这使得蜜罐能够获取从初始探测到后续攻击链的完整数据,实现对攻击行为的全流程捕获。尤其在SSL加密通信或工业控制等特殊场景中,蜜罐可有效伪装为目标系统,获取非解密的原始攻击载荷。

主动诱捕,生成威胁情报传统防护往往在攻击探测阶段即告结束,而蜜罐则能主动吸引攻击者深入交互,如诱使其上传恶意工具、连接C2服务器等。这些行为不仅被完整记录,还可进一步提取为高质量的本地威胁情报,赋能于IDS、防火墙等其他安全设备,实现对特定攻击手法(TTPs)的持续检测与预警。[一篇文章带你搞懂蜜罐-先知社区]

部署灵活,扩展性强蜜罐通常以软件形态存在,无需调整现有网络结构,即可灵活部署于物理网络、云环境或边缘节点。其轻量化的特性使其能够作为探针广泛分布于网络末端,将安全事件统一上报至态势感知平台,实现对全网威胁的可视化监控。

蜜罐与威胁情报

蜜罐是高质量威胁情报的稳定来源。通过诱使攻击者暴露其攻击工具、基础设施与行为模式,结合其误报率低、信息详实的特性,蜜罐能够持续产出精准的私有威胁情报。这些情报可整合至本地安全分析平台,有效提升对新型攻击的预见性与防护能力。

安装HFish蜜罐

如果部署的环境为Linux,且可以访问互联网,强烈建议使用一键部署脚本进行安装和配置,在使用一键脚本前,请先配置防火墙。

其它版本(及无网环境)安装指南:https://hfish.net/#/quick-deploy

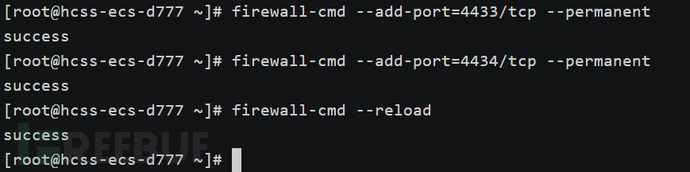

配置防火墙

以root权限运行以下命令,确保配置防火墙开启TCP/4433、TCP/4434

firewall-cmd --add-port=4433/tcp --permanent #(用于web界面启动)

firewall-cmd --add-port=4434/tcp --permanent #(用于节点与管理端通信)

firewall-cmd --reload

可能提示需要开启防火墙,使用如下命令:

systemctl status firewalld

systemctl start firewalld

systemctl status firewalld

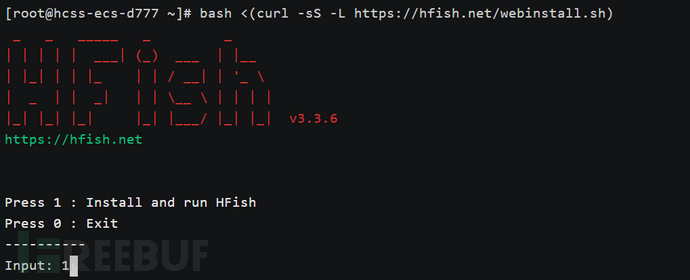

一键部署HFish蜜罐

以root权限运行以下一键部署命令,输入“1”,安装并运行。

bash <(curl -sS -L https://hfish.net/webinstall.sh)

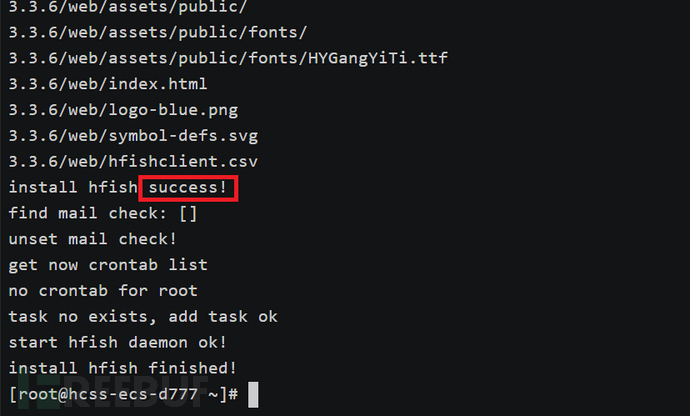

出现下面提示,表示成功安装。

安装MySQL

使用 yum 安装

首先,尝试一下直接使用 yum 安装 MySQL

yum install mysql-community-server

免责声明

1.一般免责声明:本文所提供的技术信息仅供参考,不构成任何专业建议。读者应根据自身情况谨慎使用且应遵守《中华人民共和国网络安全法》,作者及发布平台不对因使用本文信息而导致的任何直接或间接责任或损失负责。

2. 适用性声明:文中技术内容可能不适用于所有情况或系统,在实际应用前请充分测试和评估。若因使用不当造成的任何问题,相关方不承担责任。

3. 更新声明:技术发展迅速,文章内容可能存在滞后性。读者需自行判断信息的时效性,因依据过时内容产生的后果,作者及发布平台不承担责任。

已在FreeBuf发表 0 篇文章

已在FreeBuf发表 0 篇文章

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)