前言大学期间,一专业老师给我们上风险评估课程。当时听的头晕,不知所云,老师倒一直强调风险评估重要性。工作几年后对风评有实践理解,但现在已经用不到了。抽时间坐下记录。本文的风评逻辑基于GB/T 2098 2025-11-17 15:19:56 Author: www.freebuf.com(查看原文) 阅读量:1 收藏

前言

大学期间,一专业老师给我们上风险评估课程。当时听的头晕,不知所云,老师倒一直强调风险评估重要性。工作几年后对风评有实践理解,但现在已经用不到了。抽时间坐下记录。

本文的风评逻辑基于GB/T 20984-2022_信息安全技术 信息安全风险评估方法

风险产生的原因

为了更好的理解风评的要素,以亡羊补牢的故事引入,讨论羊圈是否需要补上。

- 羊群作为重要的资产,是要保护的对象。

- 假设主人任劳任怨地白天巡视羊群,晚上则休息。这是避免羊群损失的安全措施。

- 羊群的羊圈有一个窟窿,这也是客观存在的弱点/脆弱性。

- 羊群外有狼群,这是客观存在的威胁。

现在几个要素就齐全了:

- 牧羊人白天保护羊群,降低窟窿被狼群利用的可能性。

- 羊群的羊圈有个窟窿是事实,可能出现走丢、被人偷、被狼吃的事件。

- 狼群发现羊圈的窟窿,趁着夜晚,偷吃了羊,这种可能性存在,而且很高。

再对应几要素,逻辑就通顺了:

风险评估要素

资产是风险评估的核心,但资产不应是混乱的、无边界的

一只羊是资产、一群羊也是资产、一个山头里所有的羊都是资产。牧羊人是资产、羊圈是资产、土地是资产。如果无限制地延申思绪,就无法将资产明确下来。我们可以先确定评估对象是谁,再分类梳理,直到最小颗粒。如下图:

- 组织可以作为定义的1个最终评估的对象,一套风险评估只有一个组织,它是由一至多个业务资产组成。

- 业务资产则是一种业务场景的描述。业务和信息系统有区别,一套业务下可能会涉及多个系统共同支撑。比如办公OA业务,它需要OA系统、门户系统、考勤系统、邮件系统等多个系统共同支撑下去。

- 系统资产是对上层业务资产的一种拆分,包括信息系统、数据资产、通讯网络。

- 信息系统,各种各样的OA系统、门户系统、考勤系统、邮件系统。

- 数据资产,是一种数据集、数据平台。比如办公OA业务下可分出员工数据资源、企业资料数据资源、客户信息数据资源等。这是相对抽象的。

- 通信网络,理解成网络架构、各网络设备。

- 系统组件和单元资产是最小细粒度的资产,也是评估时能直接分析的对象。

- 系统单元,理解为系统硬件。比如工作站、硬盘、交换机、光纤线路等。

- 系统组件,理解为虚拟的系统软件。比如中间件、操作系统、应用系统。

- 人力资源,此系统资产下参与人员。

- 其他资产,有必要分析的,但不属于上述三种的。比如机房、文档、打印机,甚至抽象的资质证书、专利等。

这里也能感受到系统组件和单元资产的范围非常杂且广,因此明确资产的范围是非常重要的。实际操作时,可按侧重点进行识别。GB44495在2022年更新成了的资产层级(见上图),评估时可突出重点评估的对象。在逻辑能自圆其说下,可对部分内容融合。

比如直接并不需要明确区分数据类别时,可将A业务资产下的数据资源定义成A业务数据资源,不做细分。A业务数据资源下再分配数据库服务器(系统单元)、数据库软件(系统组件)、数据库管理员(人力资产),也不做细分。如果数据类别影响数据资产的CIA,则再进行拆解。

这种资产层级的拆分方式,是为了对具体的系统组件和单元资产做评估后,逐层向上聚拢,计算出最高层组织的风险值。

威胁是客观的,需考虑来源、主体、种类、动机、时机和频率

如同狼群是会伤害羊群的威胁,还有更多的威胁需要考虑,比如天灾、疾病、小偷、人为疏忽等。

如果道不拾遗,夜不闭户,那小偷的可能性就很低,连年干旱,被渴死的概率就会提升。这里就可以看到威胁是动态的,比如,2017年以后勒索病毒的发送频率会逐渐增高,一家单位总是被社工成功,就要提升勒索和社工的发生频率。

不同行业面临的威胁各有不同,同一企业发送威胁的可能性也不同。因此可以先选取一个相对适用的威胁列表。再调研企业近些年发生的事件(包括外部攻击、内部误操作),对威胁发生概率进行调整。

示例:交通运输行业信息系统主要威胁表:https://www.mot.gov.cn/yijianzhengji/201612/P020161230509036370073.pdf

| 系统类型 | 重点关注威胁类型 | 重点关注威胁子类 |

| 业务服务类 | 网络攻击 | 拒绝服务攻击、钓鱼攻击等 |

| 业务服务类 | 泄密 | 个人信息泄露等 |

| 业务服务类 | 篡改 | 发布信息篡改等 |

| 业务生产类 | ··· | ··· |

脆弱性是资产的弱点,根据用例找脆弱性

脆弱性可以理解为资产有漏洞,但并不是利用漏洞实现的攻击效果。比如Fastjson版本低,这就是一种脆弱性,能够RCE成功则是黑客(威胁)利用Fastjion漏洞(脆弱性)实现攻击。

在GB/T 20984中并没有具体的脆弱性识别方式,这是因为GB/T 20984只是一种方法论,它提出风险应围绕哪些因素分析,但没有具体的脆弱性识别清单。可以参照有明确要求的评估指南、或者国标/行标原文条,进行评估。比如选择等保、漏扫、人工渗透、问卷调研等,都是识别脆弱性的方式。

识别脆弱性的方法,需要贴切项目和企业需求。盲目扩大用例既增加成本,又找不到有意义的脆弱性。

已有安全措施,是一种预防性或保护性措施

可以理解为一种声明,以减少对不必要的脆弱性的识别,和减少采取不必要的处置措施。比如,声明企业员工法律很强,则评估前不考虑员工内部窃取的问题;声明组织物理网络隔离,则评估后应用系统漏洞风险值降低。

已有安全措施分为预防性、保护性两种

- 预防性:发现事件之前就做好的措施,降低发生的可能性,如上文说的员工意识,降低发生概率。

- 保护性:发生事件之后能确保影响范围受控,如采用DLP,即使文件被窃取也不可读,降低影响程度。

定量与定性的风险计算

能够得到具体风险价值的是定量;基于经验计算出风险等级的是定性。

定量计算

定量计算只在考题中见过。要求在评估时,以数据说话。比如威胁发生的具体概率、对象的具体价值、被攻击后的损失金额。比如:

- 资产价值(AV):经评估机房的物理硬件+承载服务的价值是50万元,,AV为50万元;

- 暴露因子(EF):机房出现水灾后会损失40%的价值,EF为0.4;

- 单一预期损失(SLE)= 资产价值(AV)* 暴露因子(EF),即发生一次水灾会导致20万元的损失;

- 年发生率(ARO):经调研,机房每10年才可能出现一次水灾,ARO为0.1;

- 年度预期损失(ALE)= 单一预期损失(SLE)* 年发生率(ARO),即平均每年承担的水灾损失2万元;

因此,为了避免水灾造成的损失,每年至多投入2万元的防护措施,能确保即使出现水灾,整体受损也是减少的。假设每年投入0.5万元的防水措施,将机房出现水灾后会损失价值的百分比降低到0.2:

- 资产价值(AV)保持50万元不变;

- 新暴露因子(EF)为0.2;

- 新单一预期损失(SLE)= 资产价值(AV)* 新暴露因子(EF)为10万元。

- 年发生率(ARO)保持0.1不变;

- 新年度预期损失(ALE)= 单一预期损失(SLE)* 年发生率(ARO),为1万元;

- 安全措施成本,0.5万元;

- 年度风险降低收益 = 年度预期损失(ALE)- 新年度预期损失(ALE),为1万元。

投入0.5万元,为企业降低1万元损失,属于隐性收益。快告诉老板,网络安全的投入是挣钱的!

但实际操作时,如何判断AV、EF、ARO?这是很难厘清的,所以定量评估基本上不去使用。

定性计算

不追求精准的风险损害价值,以评估组织的经验评估资产价值、威胁等级、脆弱性严重程度。

资产价值

- 通常以CIA赋值计算出(可按需求扩展出其他更重视的安全属性),比如上文一只羊的机密性价值很低,完整性、可用性相对更高。赋值C=1,I=3、A=3。再利用公式/函数计算出AV=f(C、I、A)。

- 使用的公式/函数有很多。比如(加权)平均值(1+3+3)/3;平方和开方√(C² + I² + A²);取最大/最小值

威胁等级

- 威胁等级考虑的是客观威胁发生的概率,可以按大小排序,几乎能发生的赋值5,极不可能发生的赋值1。

- 威胁赋值时,需要考虑威胁是否恶意、历史发生事件、专业特性等。

脆弱性严重程度

- 考虑脆弱性被利用的难易程度、所需成本、所需专业知识等。极易被利用的赋值5,极难被利用的赋值1。

- 漏扫扫描的结果可直接按CVSS值去区分,再转换成不同赋值。

注意

- 通常资产、威胁、脆弱性都是以1~5的整数去赋值。尽量避免出现0值,会对计算结果影响很大。

- 有些地方可能出现形如资产和脆弱性取值1~5,威胁取值1~3。这种非对称标度是刻意减少威胁取值对风险等级的影响。

- 定性评估依赖评估者的经验,去赋值,因此经验越丰富,评估结果越准确。

- 有时候,每年定性评估的评估者应进行轮换,避免一些风险被持续的低估。轮换后,评估结果可能存在较大差异,因为其赋值思路是不同的。

定性计算风险值

- 确定三要素的赋值后,就可以通过如下组合,计算安全事件发生的可能性和安全事件造成的损失,再计算出风险值。

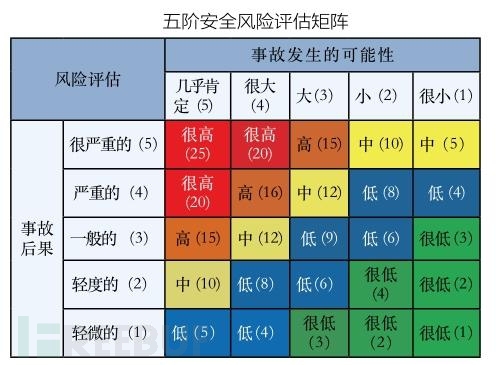

- 在这里,两两组合计算,可以像上文计算资产价值一样使用平均值、平方和开方等。不过更常用的是矩阵法。示例为下图,根据两个维度的取值,锁定交叉的结果。

- 除了直接计算出风险值外,还需考虑上文提到的已有安全措施,它会影响到资产、威胁、脆弱性的赋值。

- 如果采取了新的措施降低,也需要再次去计算风险值的。因此最好是设置公式,或自动化算法,方便调整后直接得到结果。

风险值汇聚

对系统单元和组件进行评估得到的是各最小细粒度资产的风险值,并不能体现组织的整体风险。按GB20984的资产框架,还需要向上汇聚。可以进行加权求平均值计算上一层的风险值,汇聚到组织一层,得到组织的风险值。

还有一种是取最大/最小值,比如A信息系统下的a系统单元中,最高的一项风险值是3.5,则a系统单元的风险值是3.5,依次向上汇聚。

方法有很多,GB44495只是提出需要自下而上汇总,具体方法/函数没有要求。计算到最后得到组织风险值,再转换成风险级别(比如风险值4.1,风险等级很高)。

后记

GB20984:2022是方法论,需要配合其他评估项一起使用。感兴趣的可以看下27000簇,其中27005也是风险评估方法论,27001是要求规范(规范条款也可作为评估用例)。

多听多看多学多用...(* ̄0 ̄)ノ

如有侵权请联系:admin#unsafe.sh