工具概述

安全研究人员Ryan Framiñán开发了一款名为SilentButDeadly的新型开源工具,该工具通过切断端点检测与响应(EDR)和杀毒软件(AV)的网络通信来干扰其运行。该工具利用Windows过滤平台(WFP)创建临时的双向网络阻断规则,在不终止进程的情况下隔离威胁。

技术原理

该工具基于2023年提出的EDRSilencer技术,通过动态自清理过滤器提高了操作安全性。它针对现代EDR架构的关键弱点——这些架构高度依赖基于云的遥测数据进行实时分析和更新。通过阻止出站数据上传和入站命令接收,SilentButDeadly有效切断了远程管理和威胁情报共享。

与破坏安全进程的激进规避方法不同,该工具专注于隐蔽的网络隔离,使其非常适合红队演练和受控环境中的恶意软件分析。Framiñán的实现确保除非明确配置,否则不会留下持久性痕迹,从而减少了取证痕迹。

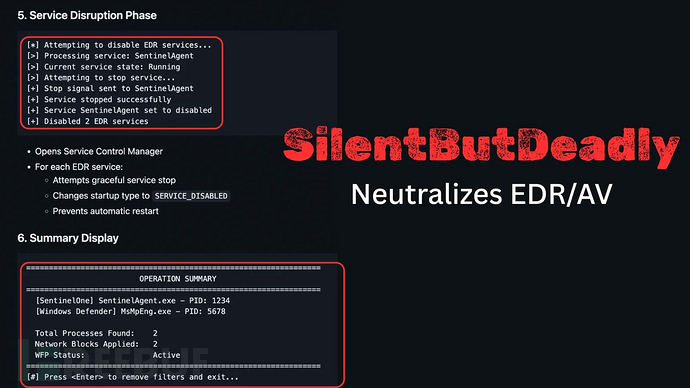

执行流程

SilentButDeadly的执行分为多个阶段:

- 权限验证阶段:使用CheckTokenMembership()等Windows API确认管理员权限

- 核心发现阶段:通过CreateToolhelp32Snapshot()扫描运行进程,匹配预定义的EDR目标列表(如SentinelOne的SentinelAgent.exe和Microsoft Defender的MsMpEng.exe)

- 网络阻断阶段:在ALE层实施网络阻断,出站通过FWPM_LAYER_ALE_AUTH_CONNECT_V4,入站通过FWPM_LAYER_ALE_AUTH_RECV_ACCEPT_V4

- 服务干扰阶段:优雅地停止服务并将启动类型设置为SERVICE_DISABLED,防止重启

功能特点

- 支持目标包括SentinelOne、Windows Defender和Defender ATP(MsSense.exe)

- 提供命令行选项,如--verbose用于日志记录,--persistent用于持久过滤器

- 仅使用合法API,无需内核修改(但需要管理员权限)

- 操作上切断EDR更新、遥测和扫描,但保留本地检测功能

检测与防御

检测风险包括:

- WFP事件日志(ID 5441、5157)

- 服务修改

- 可通过netsh wfp命令或PowerShell查询检测

Framiñán强调该工具仅用于授权测试,建议防御方监控WFP变更并实施具有本地缓存的弹性EDR设计。该工具已在GitHub(loosehose/SilentButDeadly)上发布,引发了关于EDR依赖性的讨论,可能推动供应商改进。随着网络威胁的发展,此类研究强调了构建不过度依赖持续连接的平衡架构的必要性。

参考来源:

SilentButDeadly – Network Communication Blocker Tool That Neutralizes EDR/AV

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)