前言

随着数字化转型的深入,Erlang/OTP作为高并发场景的利器,在通信、金融、物联网等关键领域承载着核心业务。它广泛存在于各类物联网设备(如智能家居中枢、工业PLC控制器)、云原生边车应用、以及国内众多互联网公司的内部开发测试平台中。然而,其标准组件中潜藏的风险却往往被忽视。而CVE-2025-32433作为一个典型的供应链安全漏洞,能让攻击者轻易绕过认证,直接获取服务器控制权,本文将针对CVE-2025-32433漏洞结合国内安全实践,详解此漏洞的机理与影响。

漏洞概述

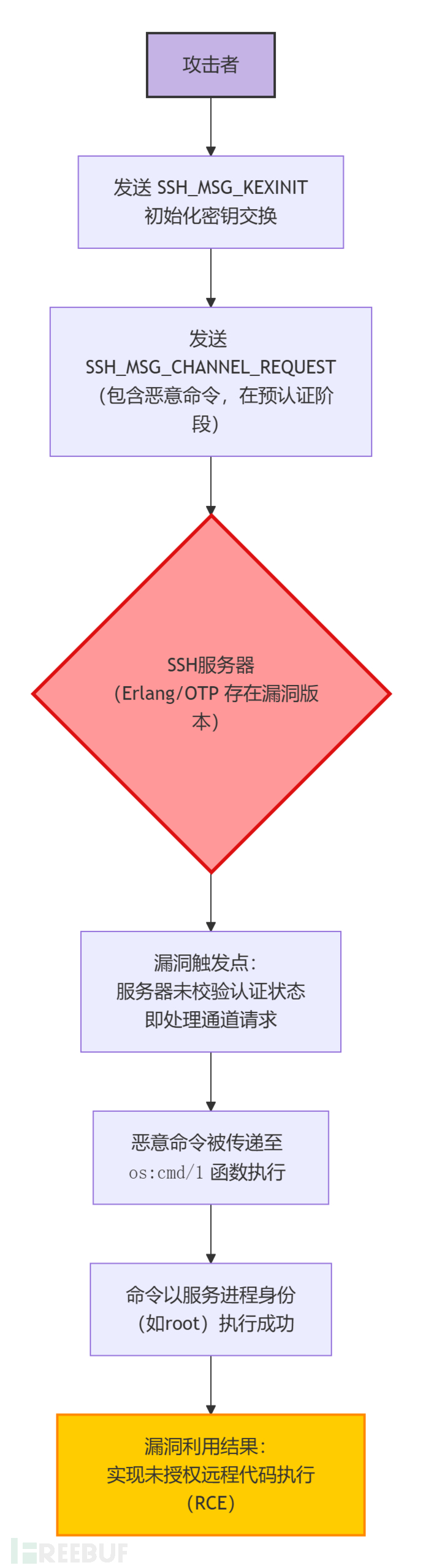

CVE-2025-32433 是 Erlang/OTP 自带的 SSH 服务实现中存在的一个严重的远程代码执行(RCE)漏洞。攻击者无需认证即可通过发送特制的 SSH_MSG_CHANNEL_REQUEST 数据包,在目标服务器上执行任意命令。该漏洞主要影响默认配置的 :ssh应用,常见于嵌入式设备(如智能家居网关、工业控制器)或测试环境,尤其是在配置不当、直接暴露于网络的情况下。

影响范围

成功利用此漏洞可使攻击者以运行 Erlang SSH 服务的进程权限(例如 root 权限)执行系统命令,从而导致:

1、执行任意系统指令(如写入文件、反弹 Shell)

2、植入持久化后门

3、内网横向渗透

4、窃取敏感数据

5、静态代码分析

漏洞根源在于 ssh_channel.erl模块未能对认证前的通道请求进行有效校验。攻击者可在未登录状态下发送恶意构造的 SSH_MSG_CHANNEL_REQUEST报文,触发服务端直接调用 os:cmd/1执行命令。

示例漏洞代码片段:

handle_msg({ssh_cm, _ConnectionRef, {channel_request, ChannelId, _WantReply, "exec", Command}}, State) ->

% 缺失认证检查

spawn(fun() -> os:cmd(Command) end),

{ok, State};

已在FreeBuf发表 0 篇文章

已在FreeBuf发表 0 篇文章

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)