INDICE dei PHISHINGDi seguito riportiamo i tentativi di phishing a mezzo email più comuni, rile 2025-11-4 14:44:49 Author: www.tgsoft.it(查看原文) 阅读量:0 收藏

INDICE dei PHISHING

Di seguito riportiamo i tentativi di phishing a mezzo email più comuni, rilevati dal Centro Ricerche Anti-Malware di TG Soft nel mese di novembre 2025:

11/11/2025 => Sondaggio - Esseunga / Decathlon

06/11/2025 => Aruba

02/11/2025 => PayPal

01/11/2025 => PayPal

Queste email hanno lo scopo di ingannare qualche malcapitato inducendolo a fornire dati sensibili, come le informazioni del conto corrente, i codici della carta di credito o credenziali di accesso personali, con tutte le possibili conseguenze facilmente immaginabili.

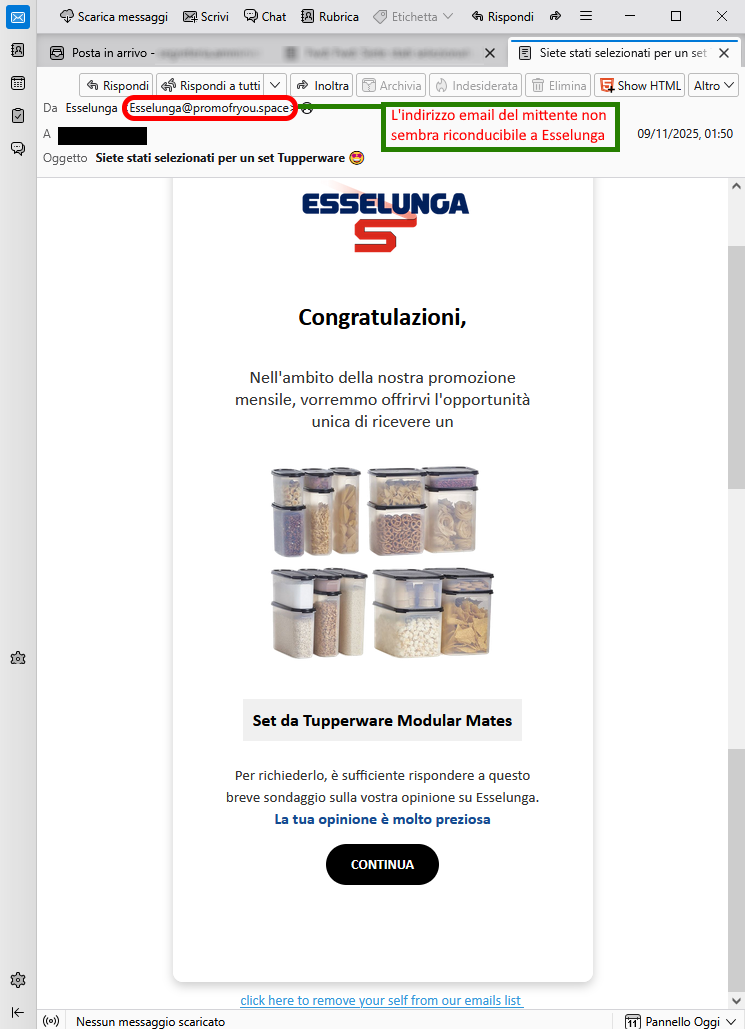

9-11 Novembre 2025 ==> Phishing sondaggio clienti: ESSELUNGA / DECATHLON

Ritroviamo anche questo mese le campagne di phishing a tema sondaggio clienti che sfruttano il marchio di note aziende.

Nel primo esempio riportato il cybercriminale ha utilizzato il noto marchio ESSELUNGA, che sembra lanciare un messaggio promozionale che permetterebbe di vincere un premio esclusivo un <Set Tupperware Modular Mates>. Per richiedere il premio, basta rispondere ad alcune brevi domande.

Nel secondo esempio riportato il cybercriminale ha utilizzato il noto marchio Decathlon, che sembra lanciare un messaggio promozionale che permetterebbe di vincere un premio esclusivo un <Pacchetto attrezzatura da Escursionismo Quechua>. Per richiedere il premio, basta rispondere ad alcune brevi domande.

Chiaramente i marchi sfruttati in queste campagne sono estranee all'invio massivo di queste e-mail malevole che sono delle vere e proprie truffe il cui obiettivo resta, come sempre, quello di rubare dati sensibili dell'ignaro ricevente.

Nei due esempi riportati notiamo che le mail provengono chiaramente da indirizzi estranei al dominio ufficiale di Decathlon <Decathlon[at]eshopings[dot]click>, o di ESSELUNGA <Esselunga[at]promofryou[dot]space>. Questo è decisamente anomalo e dovrebbe senz'altro insospettirci.

Cliccando sui link presenti nella mail, si viene dirottati su una pagina di ''atterraggio'' che, può sembrare graficamente ingannevole (con immagini fuorvianti e il logo autentico del marchio), ma prestando più attenzione in queste campagne la pagina di atterraggio è sempre ospitata su un indirizzo/dominio anomalo che non sembra per nulla attendibile o riconducibile al marchio sfruttato.

I Cyber-criminali ideatori della truffa, per raggiungere il loro scopo, attraverso vari stratagemmi, come ad esempio riportare le false testimonianze di clienti che hanno vinto il premio in questione, cercano di indurre l'utente a concludere velocemente il sondaggio facendogli credere che vi sono solo pochi fortunati e che l'offerta scade in giornata.

Di certo se così tanti utenti sono stati fortunati perchè non tentare la fortuna?!

Al termine del sondaggio si viene solitamente reindirizzati su una pagina per l'inserimento dell’indirizzo di spedizione e il contestuale pagamento delle spese di spedizione.

L'intento dei cybercriminali è quello di indurre il malcapitato ad inserire i dati sensibili per procedere ala spedizione del premio e successivamente si presume vengano richiesti anche i dati della carta di credito per il pagamento delle spese di spedizione.

In conclusione vi invitiamo sempre a diffidare da messaggi pubblicitari/promozionali che milantano di "regalare" oggetti di valore, evitando di cliccare su link sospetti, i cui collegamenti potrebbero condurre ad un sito contraffatto, mettendo i vostri dati più preziosi nelle mani di cyber-truffatori per usi di loro maggiore interesse e profitto.

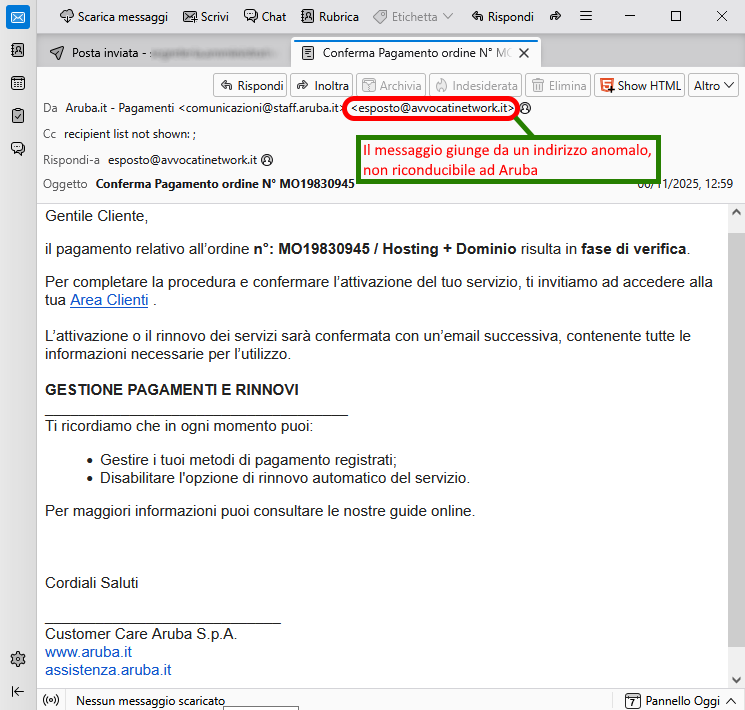

06 Novembre 2025 ==> Phishing Aruba - Conferma pagamento

OGGETTO: <Conferma Pagamento ordine N° MO19830945>

Ritroviamo anche questo mese il tentativo di phishing che si spaccia per una comunicazione da parte del brand Aruba.

Il messaggio informa il destinatario che il pagamento relativo all’ordine <<n°: MO19830945 / Hosting + Dominio>> è in fase di verifica.

Lo invita quindi a completare la procedura e confermare l’attivazione del servizio, per continuare ad usufruire dei servizi ospitati su Aruba, può procedere al rinnovo attraverso il seguente link:

Area Clienti

Chiaramente la nota azienda di servizi di web hosting, e-mail e registrazione domini, Aruba è estranea all'invio massivo di queste mail che sono delle vere e proprie truffe il cui obiettivo resta, come sempre, quello di rubare dati sensibili dell'ignaro ricevente.

Analizzando l'e-mail notiamo sin da subito che il messaggio di alert giunge da un indirizzo che chiaramente non proviene dal dominio ufficiale di Aruba, <esposto(at)avvocatinetwork(dot)it>, è fondamentale prestare sempre la massima attenzione prima di cliccare su link sospetti.

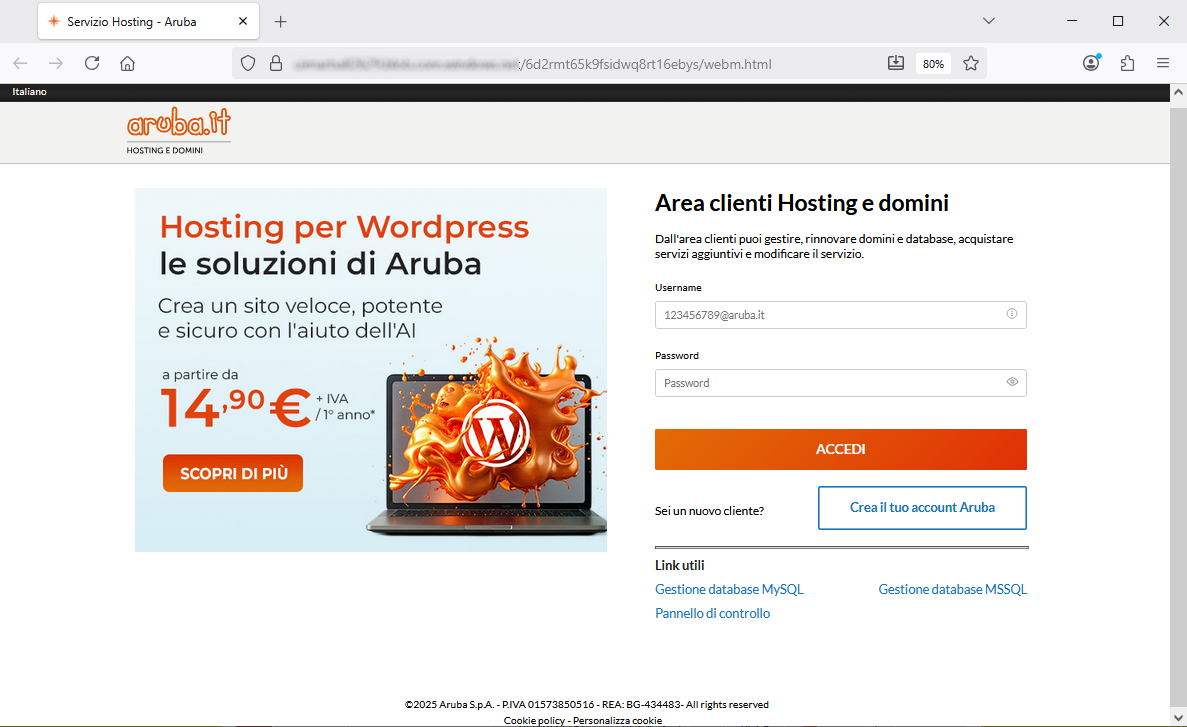

Chi dovesse malauguratamente cliccare sul link Area Clienti verrà dirottato sulla pagina web visualizzata.

In questa pagina l'utente viene invitato ad accedere alla sua area cliente inserendo la login da cui potrà poi procedere al pagamento della fattura e riattivare cosi i servizi sospesi.

Sebbene il sito possa trarre in inganno in quanto è stato inserito il noto logo di Aruba, notiamo che l'indirizzo url presente sulla barra del broswer è anomalo e non riconducibile al dominio ufficiale:

https[:]//[NomeDominioFake*]

Procedendo all'inserimento dei dati in siti web contraffatti, infatti, questi saranno recapitati ai cyber-criminali ideatori della truffa che li utilizzeranno per scopi criminali. Vi invitiamo pertanto a ricordare che la fretta non è mai una buona consigliera e che, in presenza di questi tentativi di frodi informatiche, è necessario prestare attenzione ad ogni dettaglio, anche banale.

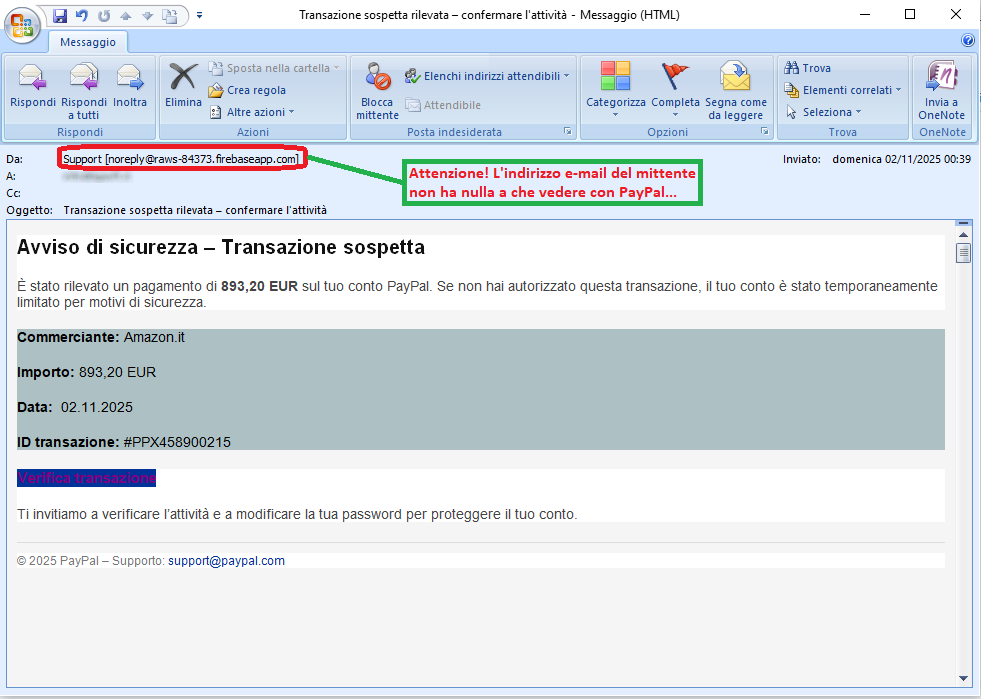

02 Novembre 2025 ==> Phishing PayPal

OGGETTO: <Transazione sospetta rilevata – confermare l'attività>

Analizziamo di seguito un altro tentativo di phishing che ha l'obiettivo di rubare le credenziali di accesso all'account di PayPal, la nota società statunitense di pagamenti digitali.

Il messaggio informa il destinatario che è stata rilevata una transazione sospetta dal suo conto di Euro 893,20 e lo informa che il suo conto è stato temporaneamente limitato per motivi di sicurezza. Notiamo che viene riportato il noto ecommerce Amazon come anche un ID relativo alla transazione. Per procedere ad autorizzare la transazione o bloccarla viene indicato il seguente link:

Verifica transazione

Analizzando la mail notiamo che il messaggio proviene da un indirizzo email che non è chiaramente riconducibile al dominio ufficiale di PayPal <noreply[at]raws-84373[dot]firebaseapp[dot]com>. Questo è decisamente anomalo e dovrebbe quantomai insospettirci.

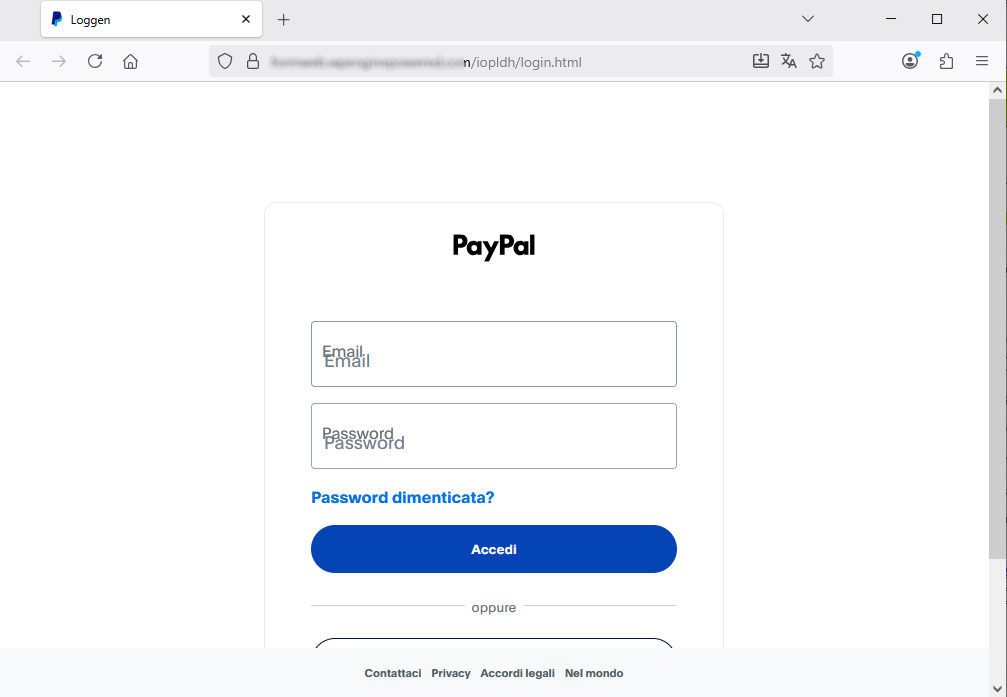

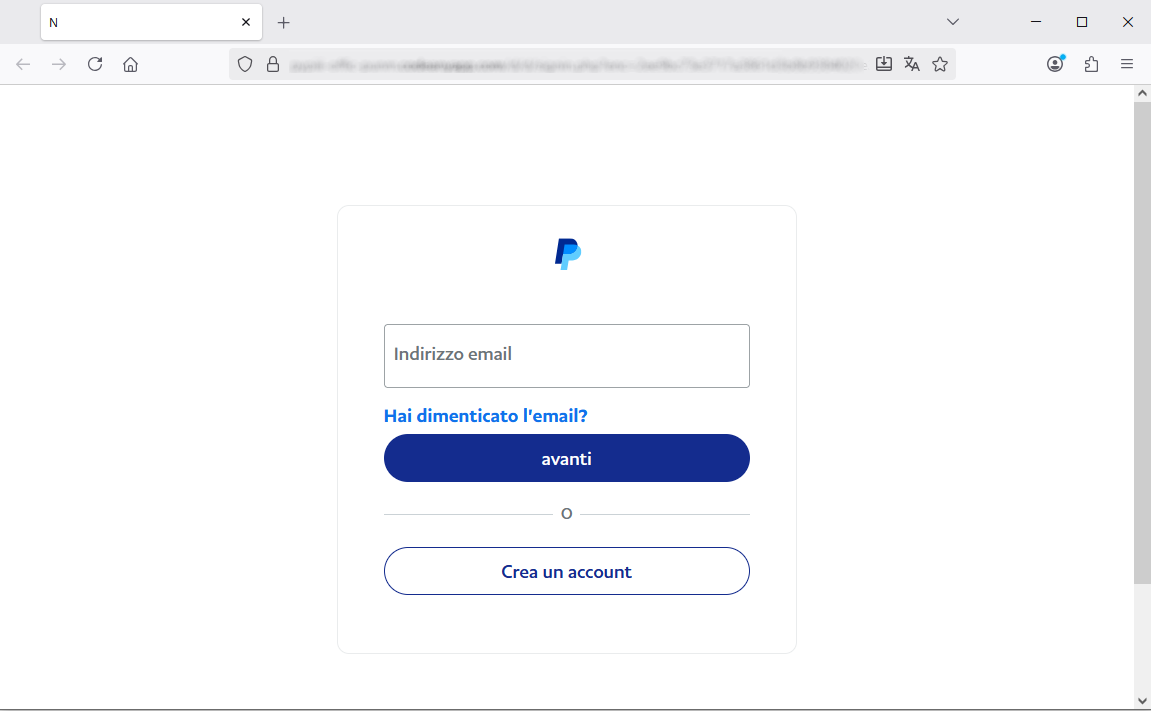

Chi dovesse malauguratamente cliccare sul link si ritroverà di fronte alla videata riportata nell'immagine a lato.

Come possiamo vedere si viene dirottati su un sito che simula graficamente la pagina di accesso di PayPal. Quest'ultima è ospitata però su un indirizzo/dominio anomalo.Alla luce di queste considerazioni segnaliamo di NON inserire mai le proprie credenziali su siti di cui non si conosce la provenienza, in quanto verranno inviati su un server remoto e utilizzati da cyber-truffatori con tutti i rischi annessi e connessi facilmente immaginabili.

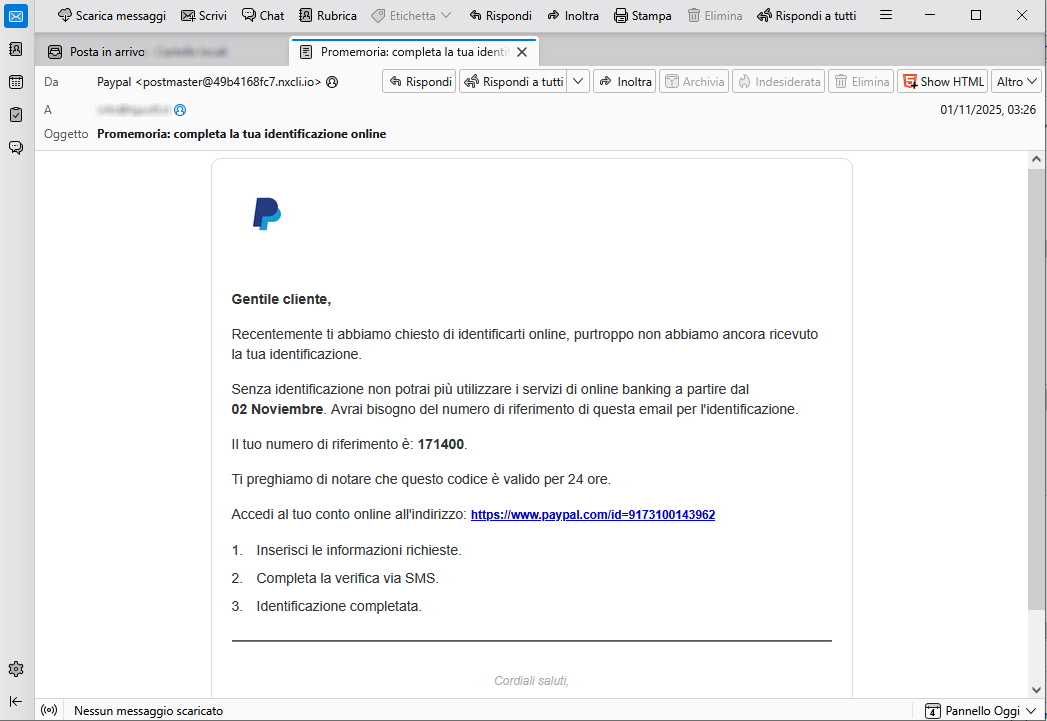

01 Novembre 2025 ==> Phishing PayPal

OGGETTO: <Promemoria: completa la tua identificazione online>

Analizziamo di seguito un nuovo tentativo di phishing che ha l'obiettivo di rubare le credenziali di accesso all'account di PayPal, la nota società statunitense di pagamenti digitali.

Il messaggio informa il destinatario che, non avendo ancora ricevuto conferma della sua identificazione, è necessario che proceda ad identificarsi online mediante l'accesso all'account Paypal per evitare il blocco dei servizi di online banking entro il 2 novembre. Viene fornito un codice da inserire per l'identificazione che ha una validità di 24 ore, dopo le quali l'account verrà bloccato. Per procedere all'identificazione l'utente viene invitato a cliccare sul seguente link:

https://www[dot]paypal[dot]com/id[=]9173100143962

Analizzando la mail notiamo che il messaggio proviene da un indirizzo email che non è chiaramente riconducibile al dominio ufficiale di PayPal <postmaster[at]49b4168fc7[dot]nxcli[dot]io>. Questo è decisamente anomalo e dovrebbe quantomai insospettirci.

Chi dovesse malauguratamente cliccare sul link si ritroverà di fronte alla videata riportata nell'immagine a lato.

Come possiamo vedere si viene dirottati su un sito che simula graficamente la pagina di accesso di PayPal. Quest'ultima è ospitata però su un indirizzo/dominio anomalo.Alla luce di queste considerazioni segnaliamo di NON inserire mai le proprie credenziali su siti di cui non si conosce la provenienza, in quanto verranno inviati su un server remoto e utilizzati da cyber-truffatori con tutti i rischi annessi e connessi facilmente immaginabili.

Un po' di attenzione e colpo d'occhio, possono far risparmiare parecchi fastidi e grattacapi...

Vi invitiamo a NON farvi ingannare da queste tipologie di e-mail che, anche se utilizzano tecniche di approccio già viste e non particolarmente sofisticate, se vi è una recrudescenza, con ragionevole probabilità, più di qualche malcapitato viene ingannato.

Vi invitiamo a consultare, per maggiori approfondimenti, le seguenti informativa sulle tecniche di Phishing:

01/10/2025 16:40 - Phishing: i tentativi di furto credenziali e/o dati maggiormente diffusi nel mese di ottobre 2025...

Vir.IT eXplorer Lite ha le seguenti caratteristiche peculiari: VirIT Mobile Security software Anti-Malware Italiano che protegge smartphone e tablet Android™, da intrusioni di Malware ed altre minacce indesiderate, e che dà la possibilità all'utente di salvaguardare la propria privacy con un approccio euristico avanzato (Permission Analyzer). E’ possibile eseguire il passaggio alla versione PRO, acquistandolo direttamente dal nostro sito=> clicca qui per ordinare

C.R.A.M. Centro Ricerche Anti-Malware

04/09/2025 09:45 - Phishing: i tentativi di furto credenziali e/o dati maggiormente diffusi nel mese di settembre 2025...

05/08/2025 08:58- Phishing: i tentativi di furto credenziali e/o dati maggiormente diffusi nel mese di agosto 2025...

01/07/2025 16:04 - Phishing: i tentativi di furto credenziali e/o dati maggiormente diffusi nel mese di luglio 2025...

05/06/2025 09:22 - Phishing: i tentativi di furto credenziali e/o dati maggiormente diffusi nel mese di giugno 2025...

05/05/2025 15:03 - Phishing: i tentativi di furto credenziali e/o dati maggiormente diffusi nel mese di maggio 2025...

07/04/2025 14:22 - Phishing: i tentativi di furto credenziali e/o dati maggiormente diffusi nel mese di aprile 2025...

07/03/2025 15:10 - Phishing: i tentativi di furto delle credenziali maggiormente diffuse nel mese di marzo 2025..

03/02/202514:54 - Phishing: i tentativi di furto delle credenziali maggiormente diffuse nel mese di febbraio 2025...

03/01/2025 14:40 - Phishing: i tentativi di furto delle credenziali maggiormente diffuse nel mese di gennaio 2025...

03/12/2024 14:47 - Phishing: i tentativi di furto delle credenziali maggiormente diffuse nel mese di dicembre 2024...

06/11/2024 14:33 - Phishing: i tentativi di furto credenziali e/o dati maggiormente diffusi nel mese di novembre 2024...

Prova Vir.IT eXplorer Lite

Se non doveste ancora utilizzare Vir.IT eXplorer PRO è consigliabile installare, ad integrazione dell'antivirus in uso per aumentare la sicurezza dei vostri computer, PC e SERVER indifferentemente, Vir.IT eXplorer Lite -FREE Edition-.

Se non doveste ancora utilizzare Vir.IT eXplorer PRO è consigliabile installare, ad integrazione dell'antivirus in uso per aumentare la sicurezza dei vostri computer, PC e SERVER indifferentemente, Vir.IT eXplorer Lite -FREE Edition-.

VirIT Mobile Security AntiMalware ITALIANO per TUTTI i dispositivi AndroidTM

TG Soft rende disponibile gratuitamente VirIT Mobile Security accedendo al market di Google Play Store (https://play.google.com/store/apps/details?id=it.tgsoft.virit) dal quale è possibile prelevare la versione Lite, liberamente utilizzabile sia in ambito privato che aziendale.

TG Soft rende disponibile gratuitamente VirIT Mobile Security accedendo al market di Google Play Store (https://play.google.com/store/apps/details?id=it.tgsoft.virit) dal quale è possibile prelevare la versione Lite, liberamente utilizzabile sia in ambito privato che aziendale.

Ringraziamenti

Il Centro Ricerche Anti-Malware di TG Soft ringrazia tutti i gli utenti, i clienti, i tecnici dei rivenditori e tutte le persone che hanno trasmesso/segnalato al nostro Centro Ricerche materiale riconducibili ad attività di Phishing che ci hanno permesso di rendere il più completa possibile questa informativa.Come inviare e-mail sospette per l'analisi come possibili phishing ma anche virus/malware o Crypto-Malware

L'invio di materiali da analizzare al Centro Ricerche Anti-Malware di TG Soft per l'analisi che è sempre e comunque gratuito può avvenire in tutta sicurezza in due modalità:

Per maggiori approfondimenti su come inoltrare in sicurezza e-mail sospette vi invitiamo a consultare la seguente pagina pubblica: Come inviare e-mail sospette per l'analisi

Per maggiori approfondimenti su come inoltrare in sicurezza e-mail sospette vi invitiamo a consultare la seguente pagina pubblica: Come inviare e-mail sospette per l'analisi

Tutto questo per aiutare ad aiutarvi cercando di evitare che possiate incappare in furti di credenziali, virus/malware o ancor peggio Ransomware / Crypto-Malware di nuova generazione.

Any information published on our site may be used and published on other websites, blogs, forums, facebook and/or in any other form both in paper and electronic form as long as the source is always and in any case cited explicitly “Source: CRAM by TG Soft www.tgsoft.it” with a clickable link to the original information and / or web page from which textual content, ideas and / or images have been extrapolated.

It will be appreciated in case of use of the information of C.R.A.M. by TG Soft www.tgsoft.it in the report of summary articles the following acknowledgment/thanks “Thanks to Anti-Malware Research Center C.R.A.M. by TG Soft of which we point out the direct link to the original information: [direct clickable link]”

如有侵权请联系:admin#unsafe.sh