前言

在数字化业务高速运转的今天,API已悄然成为支撑一切数据交互的“大动脉”。然而,这条动脉的脆弱性却远超想象:一次简单的越权调用,可能泄露数万用户的金融数据;一个未受保护的端点,或许会暴露关键基础设施的运行状态;一处业务逻辑缺陷,甚至能让电商平台瞬间遭受重大损失。

我们目睹了太多因API漏洞引发的安全事件,如票务平台的用户信息泄露,在线教育平台的数据被爬取等等,其背后往往并非高深的攻击技术,而是集成环节中那些看似“微不足道”的安全疏忽。这些事件反复印证了一个事实:API安全已不再是“锦上添花”的选项,而是保障业务连续性和用户信任的“生命线”。

本文将从真实漏洞案例切入,深度剖析API集成中的典型风险与形成根源,并系统性地阐述一套治理的立体防护方案,旨在为开发者与架构师提供一份可落地的API安全建设指南。

API集成安全风险概述

API是现代应用架构的基石,但其自身存在的任何漏洞都可能对业务连续性造成负面影响。鉴于其严重性,API集成安全问题已位列OWASP API安全TOP 10风险榜单的第10位。令人担忧的是,相关风险正持续增长。根据国内安全机构的报告,随着数字化转型的深入,API作为数据交换的核心通道,其被攻击面正在不断扩大,面临的威胁日益严峻。

常见的API安全威胁

API是应用程序访问数据与服务的关键通道。如果集成方式不当,其中蕴含的漏洞可能危及整个系统。

常见的API安全威胁包括薄弱的身份验证、过度的数据暴露以及缺乏速率限制机制等。若能采取严格的安全措施,如完善的身份验证、数据加密及定期安全审计,这些威胁便可被有效遏制。

信任是API交互的基石

安全的API交互建立在信任之上。当系统集成第三方API时,便依赖于服务提供商所实施的安全保障,例如强身份验证、加密技术及访问控制。

缺乏适当的安全防护极易引发攻击与数据泄露。而清晰的文档、稳定的服务运行以及对行业标准的遵从,共同构成了这种信任基础。失去信任,企业将对API的采用望而却步。

API安全漏洞的常见成因

以下列举了导致API集成安全风险的几类常见原因:

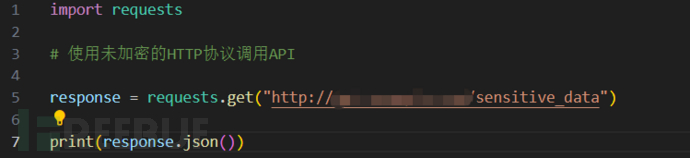

不安全的通信渠道

通过未加密的协议(如HTTP而非HTTPS)与外部API交互,会使敏感数据暴露于窃听或中间人攻击的风险中。以下Python代码片段展示了这一风险:

上述代码中,数据(如认证令牌、用户凭证)以明文传输,极易被拦截。攻击者可轻易窃取这些敏感信息。

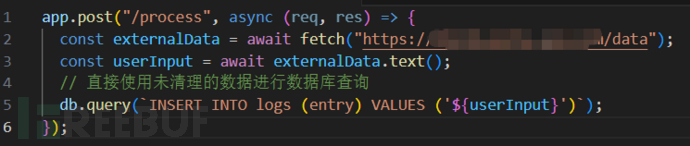

输入验证与清理不足

未能对第三方API传入的数据进行充分的验证、清理或规范化,可能引发SQL注入、跨站脚本等注入攻击。请看以下示例:

若用户输入包含类似DROP TABLE logs--的恶意指令,就可能触发SQL注入漏洞,导致数据被删除或数据库受损。

已有不少企业因API输入验证不足而遭受损失。例如,某货币交易所就曾因客户端余额检查被绕过,导致攻击者进行欺诈性提款,损失惨重。

为防范此类问题,组织应强制执行严格的服务器端验证,核查所有输入的格式与上下文,拒绝任何格式异常的数据。

未验证的重定向操作

盲目信任外部API返回的重定向指令而未核实目标端点的合法性,可能导致用户被导向恶意域名或钓鱼网站。当应用未验证重定向URL是否指向可信来源时,就会产生未验证重定向漏洞。

例如,域名www.xxxx.com存在未验证重定向漏洞,攻击者可通过篡改参数并实施CRLF(回车换行)注入,将用户重定向至恶意网站。

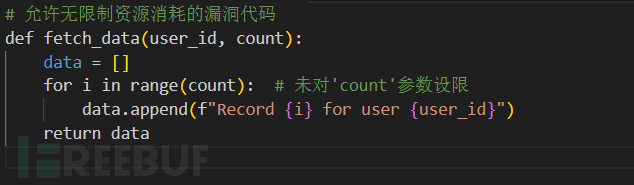

无限制的资源分配

若对处理第三方API响应缺乏配额限制或流量控制机制,可能引发资源耗尽(如内存、CPU)甚至拒绝服务(DoS)攻击。

此代码允许用户无限制请求记录

免责声明

1.一般免责声明:本文所提供的技术信息仅供参考,不构成任何专业建议。读者应根据自身情况谨慎使用且应遵守《中华人民共和国网络安全法》,作者及发布平台不对因使用本文信息而导致的任何直接或间接责任或损失负责。

2. 适用性声明:文中技术内容可能不适用于所有情况或系统,在实际应用前请充分测试和评估。若因使用不当造成的任何问题,相关方不承担责任。

3. 更新声明:技术发展迅速,文章内容可能存在滞后性。读者需自行判断信息的时效性,因依据过时内容产生的后果,作者及发布平台不承担责任。

已在FreeBuf发表 0 篇文章

已在FreeBuf发表 0 篇文章

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)