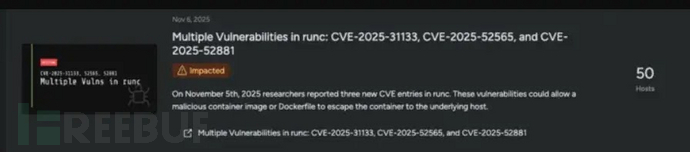

Docker、Kubernetes 等容器平台依赖的底层运行时 runc 曝出三个关键漏洞,攻击者可利用这些漏洞突破容器隔离限制,获取宿主机 root 权限。目前尚未发现活跃攻击迹象。

这些漏洞通过竞争挂载条件和 procfs 写入重定向机制突破容器边界。攻击者需具备使用自定义挂载配置启动容器的能力,恶意容器镜像和 Dockerfile 成为主要攻击媒介。Sysdig 威胁研究团队已分析全部三个漏洞,并为全球受影响组织提供详细缓解建议。

runc 漏洞导致容器隔离失效

(CVE-2025-31133)利用 runc 的 maskedPaths 功能缺陷,该功能本应保护宿主机敏感文件不被容器访问。攻击者在容器创建阶段将 /dev/null 替换为符号链接,诱骗 runc 挂载任意宿主机路径并向 /proc/sys/kernel/core_pattern 等关键系统文件写入数据,最终实现容器逃逸。

(CVE-2025-52565)针对容器初始化阶段的 /dev/console 挂载操作。

由于验证机制不完善,攻击者可重定向挂载点获取受保护 procfs 文件的写入权限。该攻击之所以成功,是因为挂载操作发生在 maskedPaths 和 readonlyPaths 保护机制生效之前。

(CVE-2025-52881)使攻击者能通过共享挂载的竞争条件绕过 Linux 安全模块(LSM)保护。攻击者可重定向 runc 写入操作至伪造的 procfs 文件,进而操控 /proc/sysrq-trigger 或 /proc/sys/kernel/core_pattern 等危险系统文件,可能导致系统崩溃或容器逃逸。

| CVE编号 | 漏洞类型 | 受影响版本 | 修复版本 |

|---|---|---|---|

| CVE-2025-31133 | 滥用maskedPaths实现容器逃逸 | 所有已知版本 | 1.2.8、1.3.3、1.4.0-rc.3+ |

| CVE-2025-52565 | 通过/dev/console挂载竞争实现容器逃逸 | 1.0.0-rc3及后续版本 | 1.2.8、1.3.3、1.4.0-rc.3+ |

| CVE-2025-52881 | 绕过LSM保护及任意写入漏洞 | 所有已知版本 | 1.2.8、1.3.3、1.4.0-rc.3+ |

受影响版本及修复方案

CVE-2025-31133 和 CVE-2025-52881 影响所有已知 runc 版本,CVE-2025-52565 影响 1.0.0-rc3 及后续版本。所有漏洞已在 runc 1.2.8、1.3.3 和 1.4.0-rc.3+ 版本中修复。

使用容器化环境的企业应立即升级至修复版本。Sysdig 威胁研究团队建议为所有容器启用用户命名空间,通过限制 procfs 文件系统访问阻断关键攻击路径。采用 rootless 容器可进一步缩小漏洞影响范围。AWS、ECS、EKS 等云服务商已于 2025 年 11 月 5 日发布安全更新。

参考来源:

Critical runc Vulnerabilities Put Docker and Kubernetes Container Isolation at Risk

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)