随着网络犯罪分子越来越多地利用云平台和人工智能服务发起复杂攻击,制造业面临的威胁态势正在不断升级。Netskope威胁实验室的综合分析显示,每月约有万分之二十二制造业用户遭遇恶意内容,这表明专门针对工业运营和敏感知识产权的定向攻击活动显著增加。

攻击载体演变趋势

攻击载体已发生重大演变。攻击者不再单纯依赖传统的恶意软件分发方式,而是转而利用员工自然聚集的可信云平台。数据显示:

- Microsoft OneDrive成为恶意软件传播的主要渠道,18%的制造业企业每月报告从该服务下载恶意软件

- GitHub以14%的比例位居第二,攻击者利用其代码仓库基础设施和开发者信任分发被篡改的代码和工具

- Google Drive占比11%,攻击者利用其在企业环境中近乎普遍的采用率进行攻击

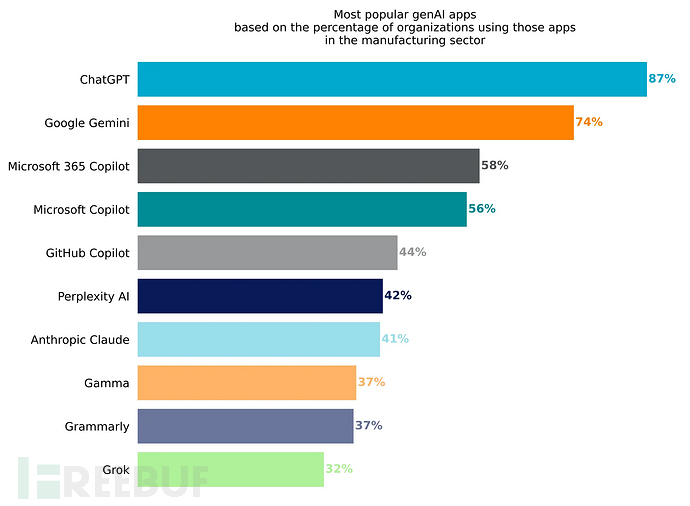

这种转变已超越简单的文件托管范畴。Netskope安全研究人员发现,威胁行为体正战略性地渗透到制造业企业为提高运营效率而日益依赖的生成式AI平台和AI Agent系统中。

数据显示,67%的制造业企业连接api.openai.com,59%使用api.assemblyai.com,这些API端点已成为凭证窃取、模型投毒和数据窃取活动的主要目标。

云基础设施恶意软件传播机制

这些攻击展现出精心设计的复杂性。攻击者将恶意软件打包进看似合法的项目文件、文档或代码库中,这些内容与常见的制造工作流程和软件开发实践相符。当员工从可信平台下载这些文件时,安全系统往往在恶意内容传播至企业网络前的关键检测窗口期未能触发警报。

威胁行为体的策略根本上依赖于利用用户对成熟云服务的固有信任。Netskope安全分析师指出,制造业企业难以对所有网络和云流量中的HTTP/HTTPS下载实施严格检查,这在其防御态势中留下了可被利用的漏洞。

感染机制通过一个看似简单的过程运作:攻击者将看似无害的文件(可能是技术文档、源代码仓库或项目模板)上传至知名平台上被入侵或伪造的账户。制造业员工在搜索资源或协作项目时,会毫无戒备地下载这些受感染文件。这些恶意软件通常伪装成合法工具或隐藏在压缩文件中,建立初始系统访问后,会实施后续攻击阶段,包括持久化机制、横向移动以及针对专有制造设计、供应链信息和生产规范的数据窃取操作。

企业必须实施全面的下载检查策略,保持严格的应用程序白名单协议,并部署数据防泄露解决方案以监控敏感信息在个人和云平台间的流动。

参考来源:

New Report Warns of Threat Actors Actively Adopting AI Platforms to Attack Manufacturing Companies

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)