与朝鲜有关联的黑客组织 Konni(又名 Earth Imp、Opal Sleet、Osmium、TA406 和 Vedalia)近期发动了一系列针对 Android 和 Windows 设备的新型攻击,旨在窃取数据并实施远程控制。Genians 安全中心(GSC)在技术报告中指出:"攻击者伪装成心理咨询师和朝鲜人权活动人士,分发伪装成减压程序的恶意软件。"

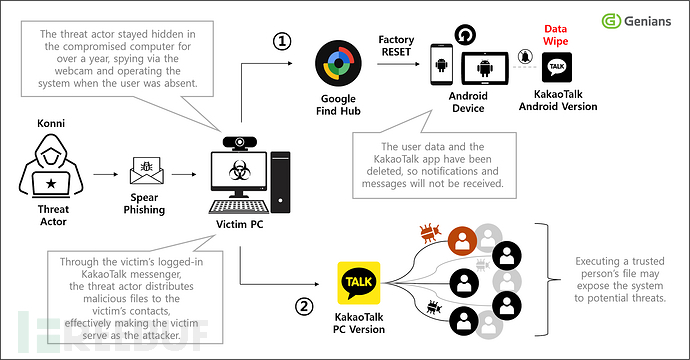

利用谷歌 Find Hub 实施远程擦除

针对 Android 设备的攻击中,黑客组织首次利用谷歌资产追踪服务 Find Hub(原 Find My Device)的合法管理功能,远程重置受害者设备,导致个人数据被非法删除。该活动最早于 2025 年 9 月初被发现。

攻击链始于鱼叉式钓鱼邮件,攻击者通过冒充韩国国税厅等合法机构,诱骗受害者打开恶意附件,从而投放 Lilith RAT 等远程访问木马。攻击者还会利用受害者已登录的 KakaoTalk 聊天会话,以 ZIP 压缩包形式向联系人分发恶意载荷。

Konni 攻击流程图

GSC 指出:"攻击者在受感染电脑中潜伏超过一年,通过摄像头实施监控并在用户不在场时操作系统。在此过程中,初始入侵获取的访问权限可实现系统控制和额外信息收集,而规避战术则确保长期隐蔽。"

多阶段恶意载荷部署机制

通过即时通讯应用传播的 ZIP 文件包含恶意 Microsoft Installer(MSI)包("Stress Clear.msi"),该包滥用中国公司的有效签名制造合法假象。执行后会调用批处理脚本进行初始设置,并运行显示语言包兼容性虚假错误提示的 VB Script,同时在后台执行恶意命令。

攻击者还部署了配置为每分钟运行的 AutoIt 脚本(通过计划任务实现),用于执行来自外部服务器("116.202.99[.]218")的指令。虽然该恶意软件与 Lilith RAT 存在相似性,但由于功能差异,安全研究员 Ovi Liber 将其命名为 EndRAT(又名 EndClient RAT)。

该恶意软件支持以下命令:

- shellStart:启动远程 shell 会话

- shellStop:停止远程 shell

- refresh:发送系统信息

- list:列出驱动器或根目录

- goUp:返回上级目录

- download:外泄文件

- upload:接收文件

- run:在主机执行程序

- delete:删除主机文件

多款远控工具协同作战

Genians 表示 Konni APT 组织还利用 AutoIt 脚本投放 2025 年 9 月 10 日发布的 Remcos RAT 7.0.4 版。受害者设备上还发现 Quasar RAT 和 RftRAT(Kimsuky 组织 2023 年曾使用的木马)。韩国网络安全公司指出:"这表明恶意软件专门针对韩国相关行动,获取相关数据并进行深入分析需要付出大量努力。"

Lazarus 组织新版 Comebacker 恶意软件曝光

ENKI 详细披露了 Lazarus 组织使用新版 Comebacker 恶意软件攻击航空航天和国防机构的情况。攻击使用伪装成空客、Edge Group 和印度坎普尔理工学院的诱饵文档,当受害者启用宏时,内嵌的 VBA 代码会执行并投放诱饵文档,同时加载内存中的 Comebacker。

ENKI 在报告中称:"攻击者使用高度定制的诱饵文档表明这是针对性极强的鱼叉式钓鱼活动。虽然目前尚无受害者报告,但截至本文发布时 C2 基础设施仍处于活跃状态。"

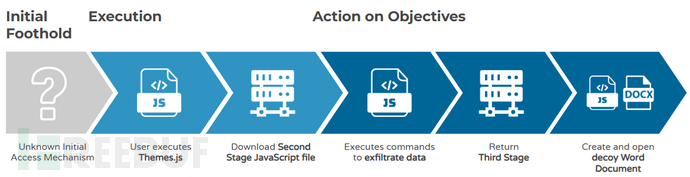

Kimsuky 采用新型 JavaScript 投放器

研究还发现 Kimsuky 在近期行动中使用的新型基于 JavaScript 的恶意软件投放器,显示该组织持续升级其恶意武器库。攻击始于初始 JavaScript 文件("themes.js"),该文件会联系攻击者控制的基础设施获取更多能执行命令、窃取数据的 JavaScript 代码。

Kimsuky JavaScript 投放器流程图

Pulsedive 威胁研究团队在上周的分析中指出:"由于 Word 文档为空且未在后台运行任何宏,这很可能只是诱饵。"

参考来源:

Konni Hackers Turn Google’s Find Hub into a Remote Data-Wiping Weapon

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)