攻击链

路径1:

收集端口服务信息---分析http响应头---发现命令执行终端---验证---添加用户---将用户加入管理员组中---ssh或者RDP连接

路径2:API接口模糊测试---账号信息泄露---获得初始立足点并连接

难度

中等

知识点

API的模糊测试方法

路径1 --- 突破边界&提权

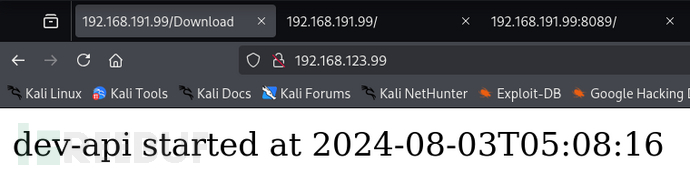

访问80端口是这样的显示,我初步猜测是开发环境泄露。

这个应该是开发的API环境。到这里我没招了,目录遍历没结果,其他端口也没出货。现在新增一个信息收集点,http的请求头和响应头。这里的响应头的server字段的值是 powershell脚本编写的简易服务器。

结合上边疑似开发环境的泄露,这里应该联想到RCE。你想,响应是powershell的响应,那请求的参数是不是有可能是命令。。(要适当地关联将收集的信息)

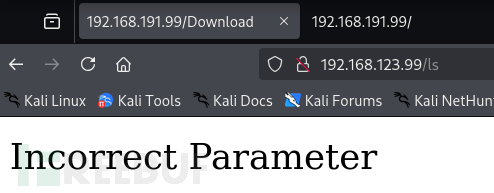

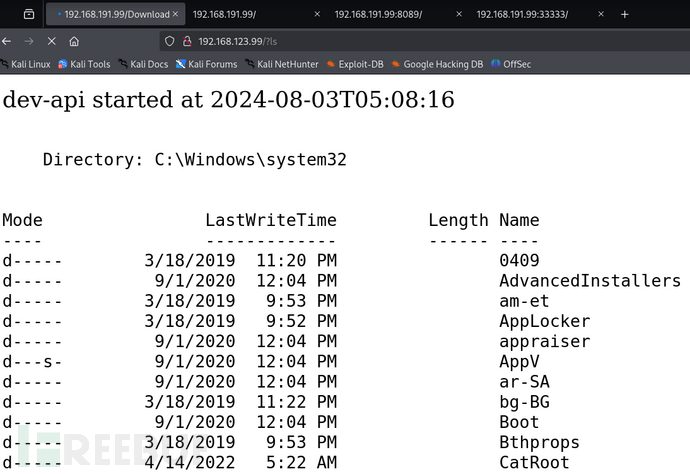

这里WP尝试输入参数,我压根没想到。。。 推测可能加载什么脚本,总得有个输入参数的地方,这是get请求,那尝试直接输入和加?输入。

--》猜测方向正确

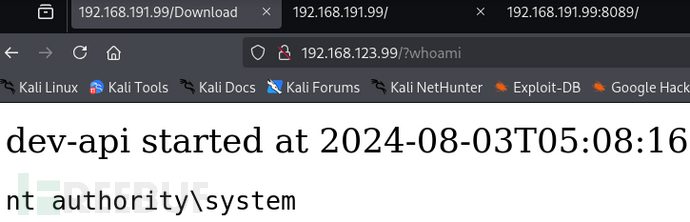

看看是什么用户、有什么权限

Oops!说好的靶机是hard级别呢?接下来添加用户再把用户添加到管理员组中,连接过去即可。

添加用户:

已在FreeBuf发表 0 篇文章

已在FreeBuf发表 0 篇文章

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)