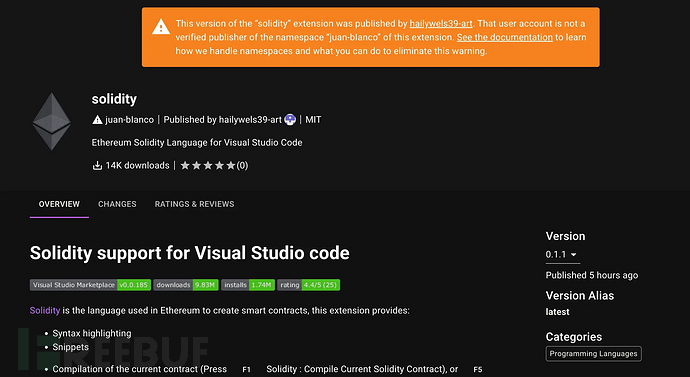

一款名为SleepyDuck的复杂远程访问木马已渗透Open VSX集成开发环境扩展市场,主要针对使用Cursor和Windsurf等代码编辑器的开发人员。该恶意软件伪装成合法的Solidity扩展程序(标识符为juan-bianco.solidity-vlang),利用域名抢注技术欺骗用户。

恶意扩展的演变过程

该扩展最初于10月31日发布0.0.7版本时看似无害,但在11月1日被恶意更新至0.0.8版本并获得新功能时,已累计下载14,000次。它伪装成Solidity编程语言的开发工具(Solidity是区块链和智能合约开发的常用语言),攻击者利用这一热门类别来最大化加密货币开发者和区块链工程师的受害范围。

该威胁的特别危险之处在于其能够建立对受感染Windows系统的持久远程访问,同时通过各种规避技术保持隐蔽性。

基于以太坊的持久化机制

Secure Annex分析师发现该恶意软件采用独特的持久化机制,利用以太坊区块链合约来维护命令与控制基础设施。这种创新方法使攻击者即使在主域名被查封或下线时,仍能更新其控制服务器地址。

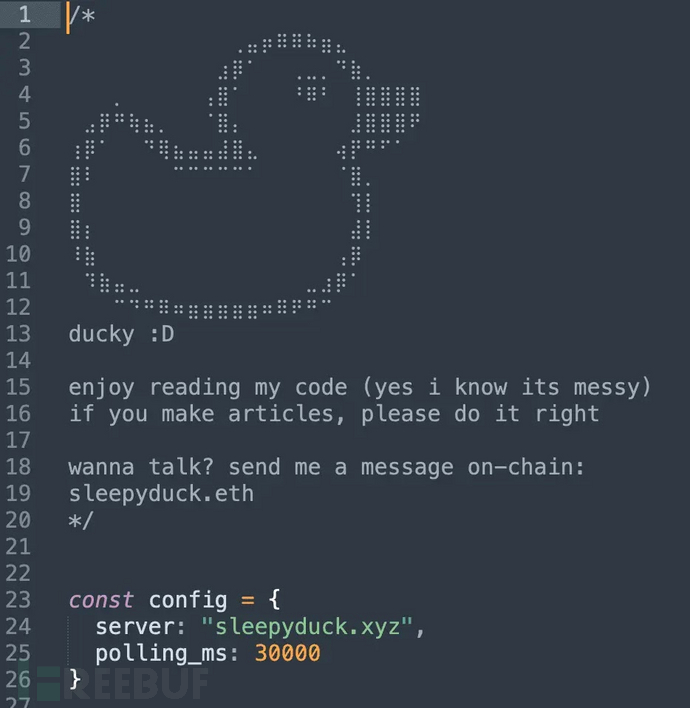

恶意软件默认与sleepyduck[.]xyz作为命令控制服务器通信,采用30秒轮询间隔接收攻击者指令。感染始于扩展在打开新代码编辑器窗口或选择.sol文件时激活,它会获取包括主机名、用户名、MAC地址和时区数据在内的关键机器信息,这有助于规避安全研究人员常用的沙箱分析环境。

SleepyDuck通过区块链技术展示了高级持久化能力,代表了恶意软件基础设施的令人担忧的演变。该威胁通过在以太坊合约地址0xDAfb81732db454DA238e9cFC9A9Fe5fb8e34c465中存储备用配置数据来保持弹性。当与主命令服务器的连接失败时,恶意软件会查询这个不可变的区块链合约,以获取更新的服务器地址、轮询间隔甚至所有受感染端点的紧急命令。

恶意软件的激活函数会创建一个锁定文件以确保单次执行,然后调用一个欺骗性的webpack.init()函数来初始化恶意负载。在初始化过程中,它会从硬编码列表中选择最快的以太坊RPC提供商,通过vm.createContext(sandbox)建立命令执行沙箱,并开始其轮询循环以等待攻击者指令。这种架构使攻击者能够完全远程控制被入侵系统,同时通过无法轻易拆除的去中心化基础设施保持操作安全性。

参考来源:

New ‘SleepyDuck’ Malware in Open VSX Marketplace Allow Attackers to Control Windows Systems Remotely

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)