31/10/2025

riepilogo

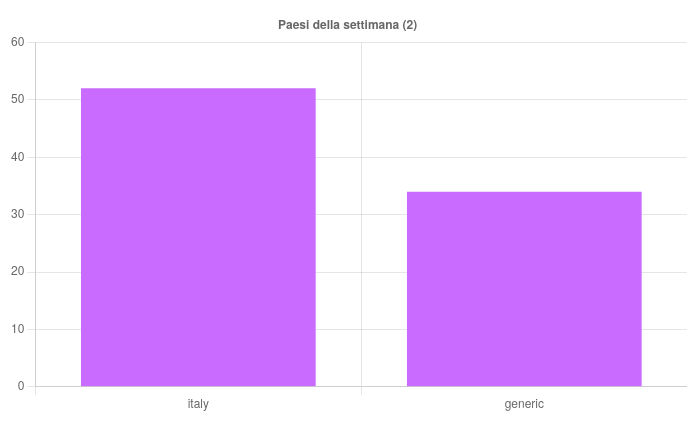

In questa settimana, il CERT-AGID ha riscontrato ed analizzato, nello scenario italiano di suo riferimento un totale di 86 campagne malevole, di cui 52 con obiettivi italiani e 34 generiche che hanno comunque interessato l’Italia, mettendo a disposizione dei suoi enti accreditati i relativi 774 indicatori di compromissione (IoC) individuati.

Riportiamo a seguire il dettaglio delle tipologie illustrate nei grafici, risultanti dai dati estratti dalle piattaforme del CERT-AGID e consultabili tramite la pagina delle Statistiche.

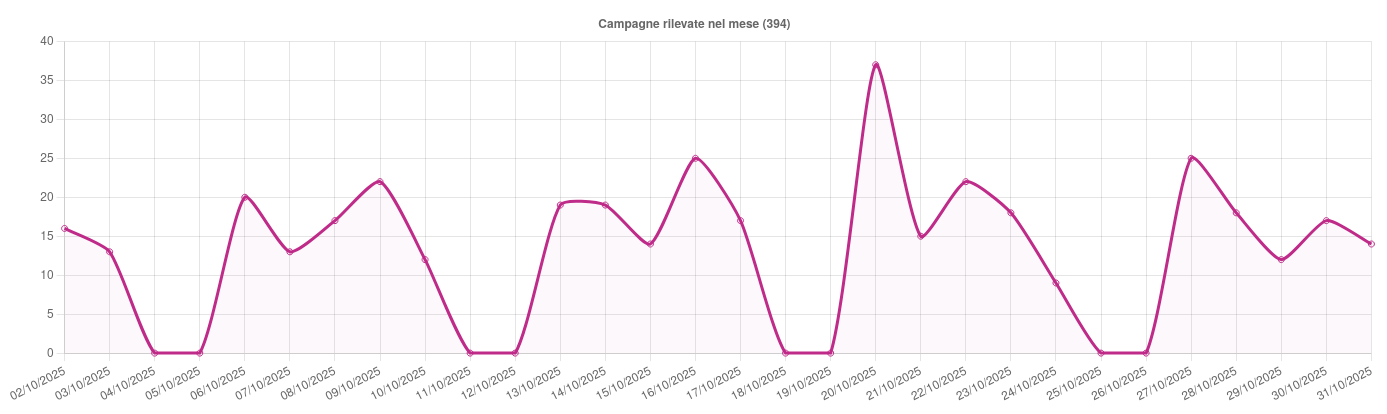

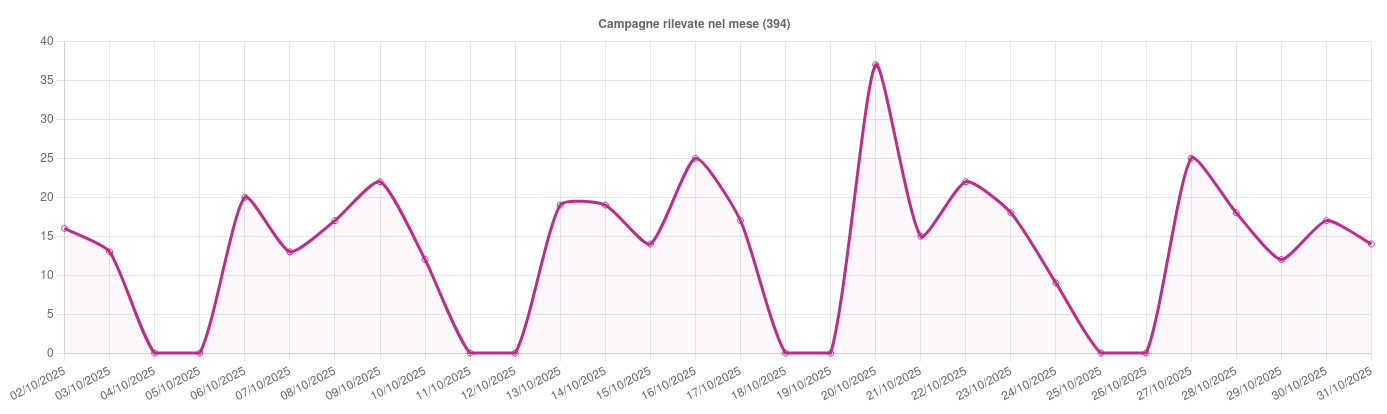

Andamento del mese di ottobre 2025

I temi più rilevanti della settimana

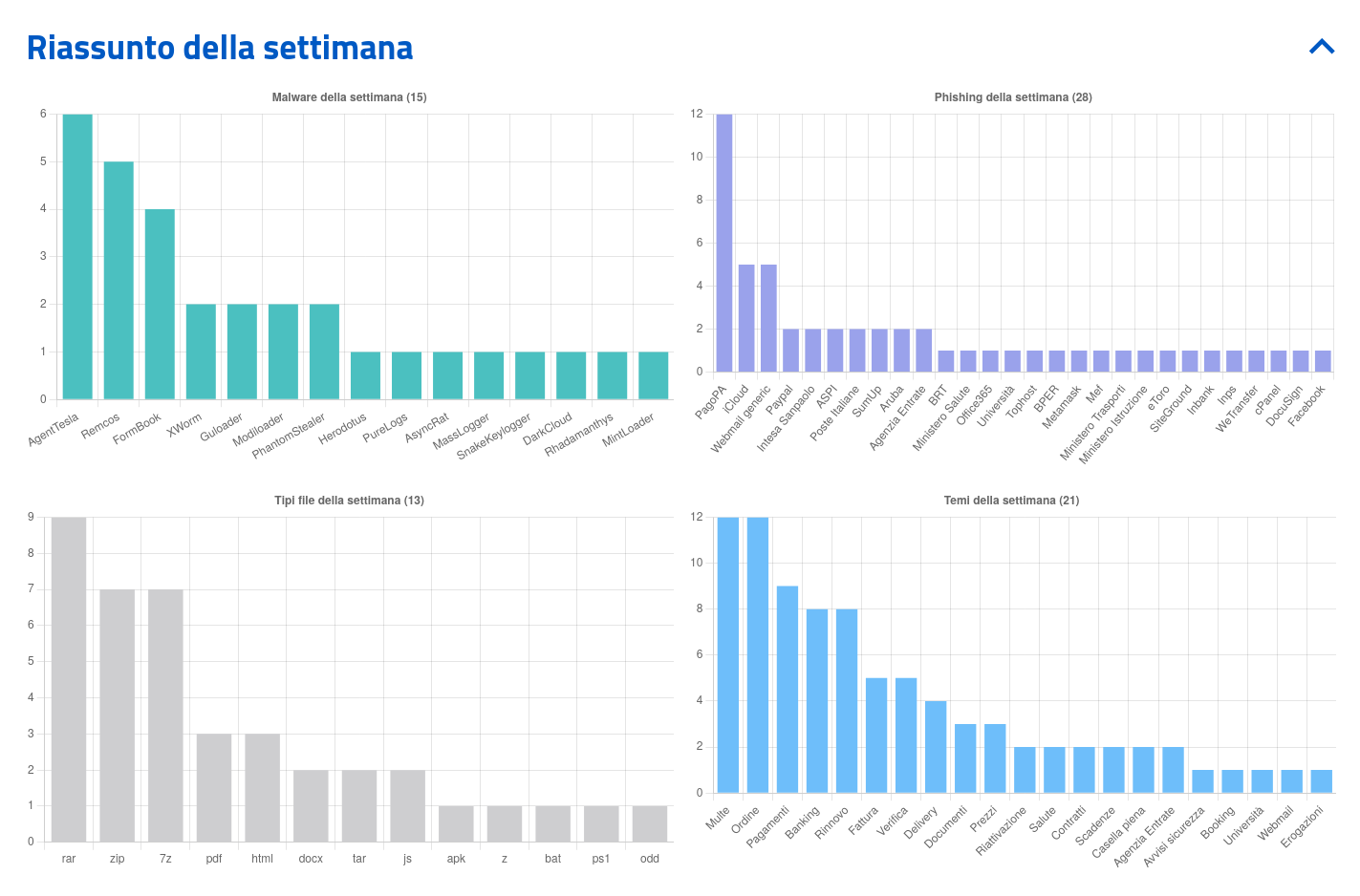

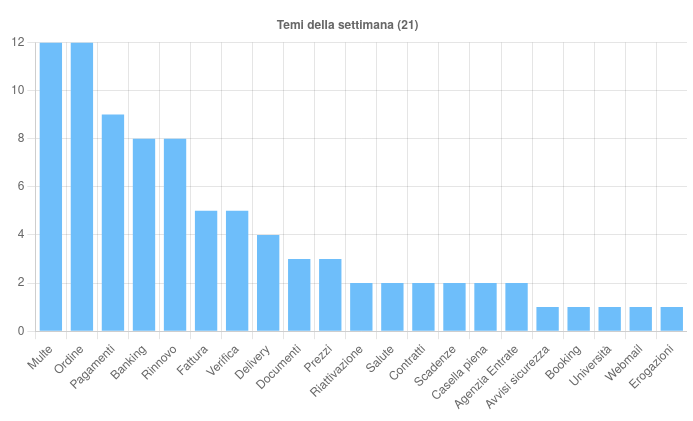

Sono 21 i temi sfruttati questa settimana per veicolare le campagne malevole sul territorio italiano. In particolare si rileva:

- Multe – Tema sfruttato in 12 campagne di phishing esclusivamente italiane, tutte veicolate tramite email e riconducibili a false comunicazioni PagoPA. I messaggi, strutturati come notifiche di sanzioni o mancati pagamenti, mirano a indurre gli utenti a cliccare su link malevoli e fornire dati personali e bancari.

- Ordine – Argomento utilizzato in 12 campagne, sia italiane che generiche, tutte veicolate tramite email. Di queste, ben 11 sono state utilizzare per diffondere i malware AgentTesla, Modiloader, Remcos, SnakeKeylogger, Guloader, SnakeKeylogger e PhantomStealer. È stata inoltre osservata una singola campagna di phishing generica mirata a utenti Office365.

- Pagamenti – Argomento impiegato in 9 campagne, sia italiane che generiche, diffuse principalmente tramite email. Le campagne malware hanno veicolato AgentTesla, Remcos, PureLogs e MassLogger. Le campagne di phishing hanno invece simulato comunicazioni riconducibili a BRT, PayPal e Autostrade per l’Italia. Nel caso di quest’ultima il link malevolo è stato inviato tramite SMS.

- Rinnovo – Tema sfruttato in 8 campagne di phishing, sia italiane che generiche, tutte veicolate tramite email. Le campagne hanno simulato comunicazioni di servizi online e istituzioni, tra cui iCloud, Tophost, SiteGround, eToro, nonché Ministero dei Trasporti.

- Banking – Tema sfruttato in 8 campagne, tutte di matrice italiana. Le 5 campagne di phishing hanno imitato comunicazioni provenienti da istituti di credito e servizi finanziari come Intesa Sanpaolo, BPER, Inbank e SumUp. Parallelamente, le 3 campagne malware hanno diffuso Formbook tramite mail e il recente malware per android Herodotus mediante SMS con link al download di APK.

Il resto dei temi sono stati utilizzati per veicolare campagne di malware e di phishing di vario tipo.

Eventi di particolare interesse:

- Il CERT‑AGID ha rilevato SMS fraudolenti, che abusano del nome di Autostrade per l’Italia, che fanno riferimento a un presunto “pedaggio non saldato” per sottrarre dati personali e finanziari alle vittime. L’utente viene indirizzato a una pagina, che sfrutta typosquatting (“autostiade[.]com” invece di “autostrade.it”), dove viene richiesto l’inserimento di targa o numero di cellulare e dati della carta di pagamento. I dettagli nella news dedicata.

- È stata individuata dal CERT-AGID una nuova campagna di phishing che sfrutta il nome del Ministero delle Infrastrutture e dei Trasporti. La pagina fraudolenta, sfruttando il pretesto del rinnovo della patente di guida, presenta un modulo in cui vengono richiesti diversi dati personali delle vittime, fra cui dettagli della patente.

- Il CERT-AGID ha avuto evidenza di una campagna di phishing mirato, diretta agli studenti e al personale dell’Università di Firenze. La pagina fraudolenta, realizzata e ospitata tramite Weebly, imita il portale di accesso all’area privata dell’ateneo al fine di rubare credenziali istituzionali di studenti e dipendenti.

- È stata individuata una nuova campagna di phishing che sfrutta il nome del Fascicolo Sanitario Elettronico, oltre che del MEF, del Ministero della Salute e del Dipartimento per la trasformazione digitale. L’email ingannevole informa di un presunto rimborso e rimanda a una pagina malevola dove l’utente viene invitato a fornire le proprie generalità e dati della propria carta di pagamento.

Malware della settimana

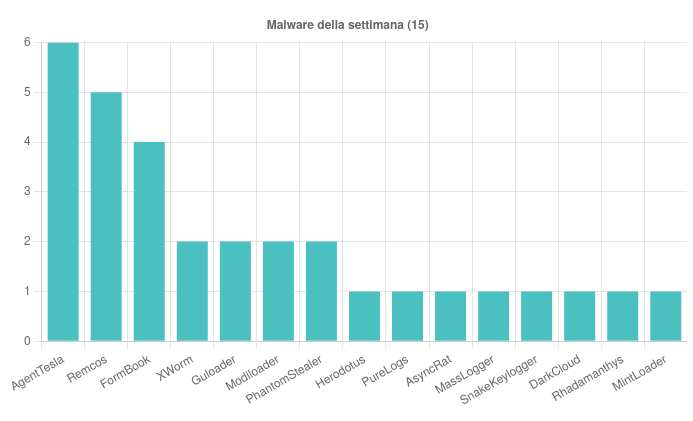

Sono state individuate, nell’arco della settimana, 15 famiglie di malware che hanno interessato l’Italia. Nello specifico, di particolare rilievo, troviamo le seguenti campagne:

- AgentTesla – Individuate tre campagne italiane e tre generiche a tema “Pagamenti”, “Ordine” e“Booking” distribuite mediante email con allegati TAR, 7Z e RAR.

- Remcos – Rilevate cinque campagne generiche ad argomento “Pagamenti”, “Fattura” e “Contratti” diffuse attraverso allegati 7Z, ZIP e RAR.

- FormBook – Scoperte due campagne italiane a tema “Banking” e due campagne generiche a tema“Fattura” e “Prezzi” distribuite tramite email con allegati di varia natura quali documenti PDF e archivi RAR e 7Z.

- Guloader – Individuate una campagna italiana e una generica, entrambe a tema “Ordine” e diffuse tramite allegato DOCX.

- MintLoader – Osservata una campagna italiana “Fattura” veicolata mediante comunicazioni PEC con allegato ZIP.

- Modiloader – Scovate due campagne generiche a tema “Ordine” veicolate con allegati RAR.

- PhantomStealer – Rilevate due campagne generiche “Ordine” e “Prezzi” diffuse tramite allegati contenenti script JS malevoli.

- Herodotus – Scoperta una campagna italiana “Banking” diffusa tramite SMS con link che rimanda al download di APK dannosi.

- XWorm – Rilevate due campagne generiche a tema “Delivery” veicolate con allegati RAR e Z.

- Rhadamanthys – Individuata una campagna italiana ad argomento “Verifica” che impiega finti Captcha.

- Osservate infine alcune campagne generiche AsyncRat, DarkCloud, MassLogger, PureLogs e SnakeKeylogger che hanno sfruttato i temi “Contratti”, “Prezzi”, “Pagamenti” e “Ordine” e sono state veicolate tramite email contenenti allegati ZIP, 7Z e RAR.

Phishing della settimana

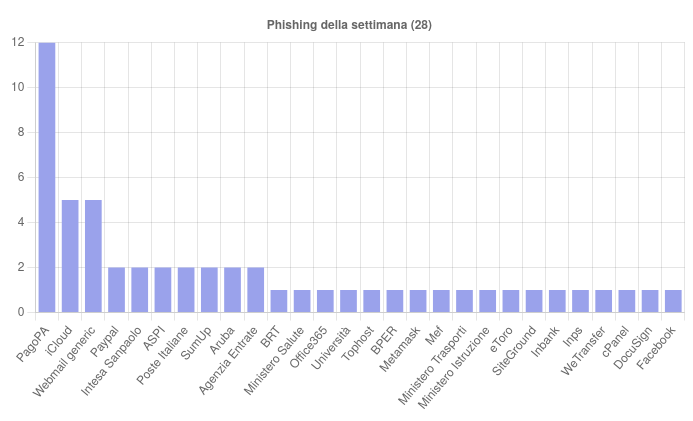

Sono 28 i brand della settimana coinvolti nelle campagne di phishing. Per quantità spiccano le campagne a tema pagoPA e iCloud, oltre alle frequenti campagne di Webmail non brandizzate.

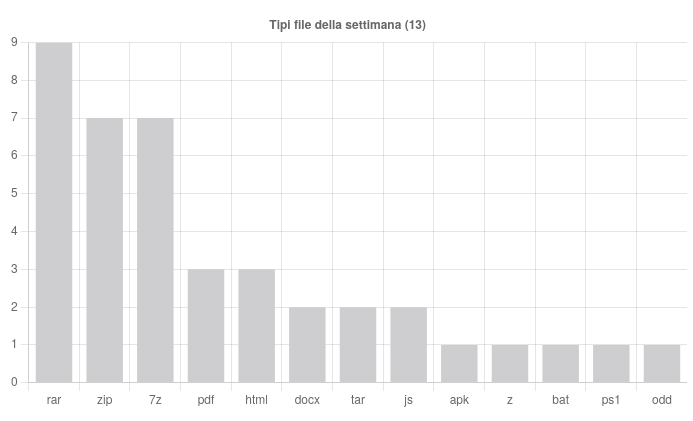

Formati di file principalmente utilizzati per veicolare i malware

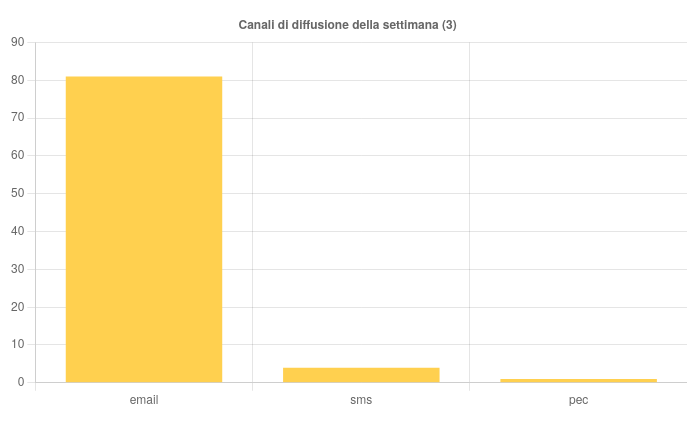

Canali di diffusione

Campagne mirate e generiche