好的,我现在需要帮用户总结一篇文章,控制在100字以内,而且不需要特定的开头。首先,我得仔细阅读文章内容,找出主要信息。 文章提到在10月18日至24日,意大利的国家网络安全机构检测到101次恶意活动,其中54次针对意大利,47次是通用的。他们提供了1068个妥协指标。主题方面,银行、订单和账单是最常见的,钓鱼攻击模仿了多家银行和支付服务。恶意软件包括Remcos、Copybara等。 接下来,我需要把这些信息浓缩成简洁的句子。重点包括检测到的恶意活动数量、主题分布、钓鱼攻击的目标以及使用的恶意软件类型。 确保语言简洁明了,不超过100字。可能的结构是先总述检测情况,然后分述主题和攻击手段。 最后检查字数是否符合要求,并确保信息准确无误。 </think> 在2025年10月18日至24日期间,意大利国家网络安全机构检测到101次恶意网络攻击活动,其中54次针对意大利本土目标。攻击者利用银行、订单和账单等主题进行钓鱼攻击和恶意软件传播,涉及Remcos、Copybara等多种恶意软件。 2025-10-27 08:15:30 Author: www.securityinfo.it(查看原文) 阅读量:25 收藏

Ott 27, 2025 Attacchi, Gestione dati, Hacking, In evidenza, Intrusione, Leaks, Malware, Minacce, News, Phishing, Privacy, Tecnologia, Vulnerabilità

Nel periodo compreso tra il 18 e il 24 ottobre, il Computer Emergency Response Team dell’Agenzia per la Cybersicurezza Nazionale ha rilevato e analizzato 101 campagne malevole che hanno interessato il territorio italiano.

Di queste, 54 hanno avuto obiettivi specificamente italiani e 47 di carattere generico che hanno comunque coinvolto utenti e organizzazioni nel nostro Paese.

Complessivamente, sono stati messi a disposizione degli enti accreditati 1.068 indicatori di compromissione (IoC) relativi alle campagne individuate.

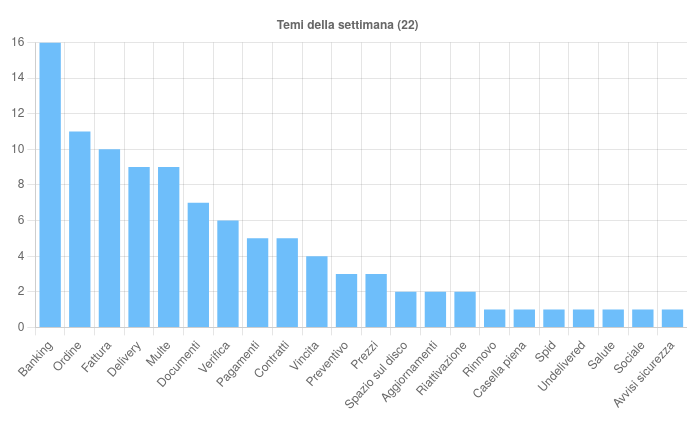

I temi della settimana

Sono 22 i temi sfruttati dai criminali per veicolare le campagne malevole, con un netto predominio di quelle a tema Banking, Ordine e Fattura, seguite da numerosi attacchi che simulano comunicazioni di servizi di pagamento o società di spedizioni.

La scorsa settimana sono state rilevate 101 campagne malevole in Italia, con 1.068 indicatori di compromissione.

Il tema Banking è risultato il più ricorrente, con 16 campagne, di cui ben 15 italiane. Le campagne di phishing hanno imitato comunicazioni di Intesa Sanpaolo, ING, BPER, Inbank, Trust Wallet e Interactive Brokers, nel tentativo di carpire credenziali di accesso ai conti online.

Le sei campagne malware associate hanno invece diffuso Remcos, Copybara e Irata, trojan utilizzati per il furto di informazioni e l’accesso remoto ai sistemi compromessi.

Il tema Ordine è stato sfruttato in 11 campagne, quasi tutte generiche e diffuse via email. Dieci di esse hanno diffuso malware come AgentTesla, Formbook, Remcos, XWorm e PhantomStealer, mentre una singola campagna di phishing ha preso di mira gli utenti di Office365.

Segue il tema Fattura, osservato in 10 campagne, tra italiane e internazionali, principalmente via email e, in un caso, tramite PEC. Le campagne di phishing hanno abusato dei brand Adobe e Aruba, mentre quelle malware hanno diffuso MintLoader, SnakeKeylogger, Formbook, AgentTesla e Modiloader.

Molto sfruttato anche il tema Delivery, con 9 campagne, di cui tre italiane. Le truffe di phishing hanno imitato le comunicazioni di BRT e Poste Italiane, mentre i malware distribuiti includevano Formbook, Remcos e Guloader.

Anche il tema Multe, anch’esso con 9 campagne, ha continuato a colpire esclusivamente utenti italiani: tutte le email fingevano di provenire da PagoPA, con l’obiettivo di ottenere dati personali e bancari attraverso false notifiche di sanzioni.

Tra gli eventi di particolare rilievo, il CERT-AGID ha individuato una nuova campagna di malspam diffusa tramite caselle PEC compromesse, mirata a utenti italiani. L’obiettivo è la distribuzione del malware MintLoader.

Gli allegati ZIP contengono file HTML con script offuscati in grado di riconoscere il sistema operativo della vittima e procedere con l’infezione solo nel caso di utenti Windows. La campagna si distingue anche per l’uso di domini .top e di un Domain Generation Algorithm (DGA) per eludere i controlli.

Fonte: CERT-AGID

Un’altra campagna di phishing ha sfruttato in modo fraudolento il nome del Fascicolo Sanitario Elettronico, invitando gli utenti a richiedere un presunto rimborso.

Le email includono un link malevolo e un codice identificativo da inserire in un form contraffatto, che reindirizzava a una falsa pagina bancaria con l’obiettivo di rubare dati personali e credenziali di accesso.

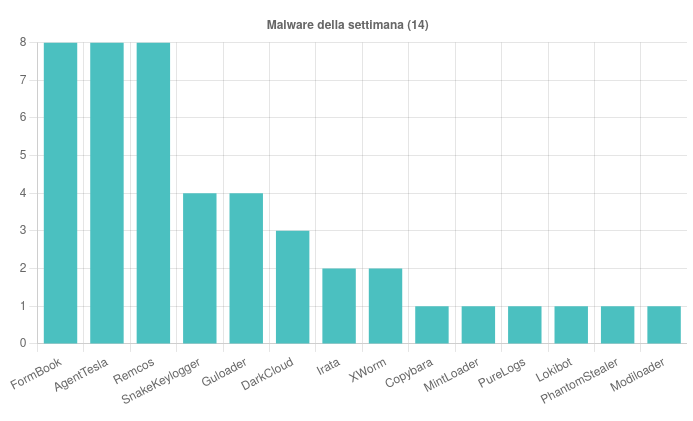

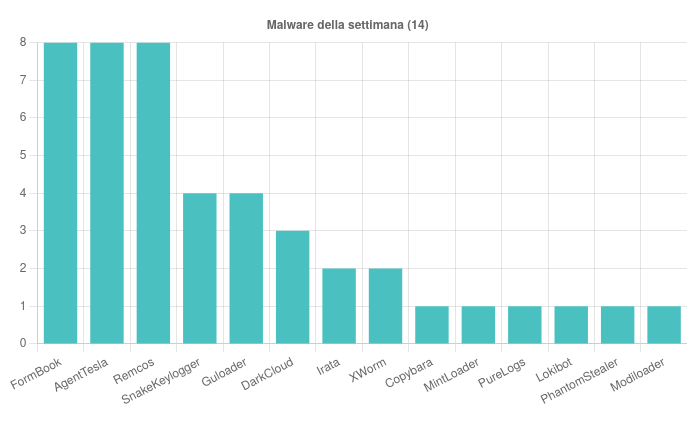

Malware della settimana

Nel corso della settimana sono state individuate 14 famiglie di malware attive in Italia. Tra le più diffuse figura AgentTesla, impiegato in una campagna italiana a tema “Pagamenti” e in sette campagne generiche legate ai temi “Ordine”, “Documenti”, “Fattura”, “Pagamenti”, “Prezzi” e “Preventivo”. I messaggi malevoli contenevano allegati ZIP, TAR, 7Z, LHZ, RAR e XLSX.

Il trojan FormBook è stato rilevato in una campagna italiana a tema “Pagamenti” e in sette campagne generiche a tema “Delivery”, “Ordine”, “Fattura” e “Prezzi”, diffuse con allegati GZ, TAR, RAR, LZH e ZIP.

Remcos ha colpito attraverso quattro campagne italiane a tema “Banking” e “Ordine” e altre quattro generiche, distribuite tramite allegati 7Z, ZIP, GZ e ARJ.

Segue Guloader, osservato in quattro campagne generiche (“Pagamenti”, “Delivery” e “Prezzi”) veicolate con file TAR, IMG, XLAM e DOCX.

Anche SnakeKeylogger è stato attivo con una campagna italiana a tema “Fattura” e tre generiche su “Documenti” e “Contratti”, mentre DarkCloud ha operato in tre campagne a tema “Documenti”, “Pagamenti” e “Contratti”.

Fonte: CERT-AGID

Particolarmente rilevante la campagna MintLoader diffusa via PEC con allegato ZIP, mentre Irata e Copybara hanno sfruttato SMS con link a file APK malevoli.

Completano il quadro XWorm, PhantomStealer, PureLogs, Modiloader e Lokibot, diffusi principalmente tramite archivi compressi allegati a messaggi email.

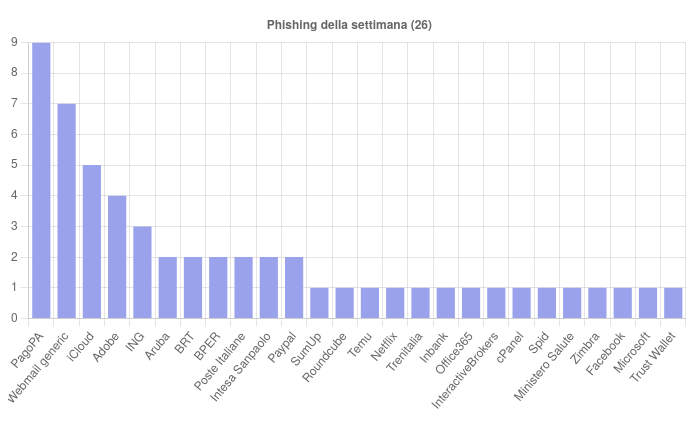

Phishing della settimana

Sono 26 i brand coinvolti nelle campagne di phishing rilevate tra il 18 e il 24 ottobre.

Spiccano le campagne a tema PagoPA, iCloud, Adobe e ING, insieme alle numerose truffe di webmail non brandizzate, che continuano a rappresentare una delle principali modalità di raccolta fraudolenta di credenziali e dati sensibili.

Fonte: CERT-AGID

Formati e canali di diffusione

L’analisi dei vettori di attacco conferma la netta predominanza degli archivi compressi come mezzo preferito per la diffusione di contenuti malevoli.

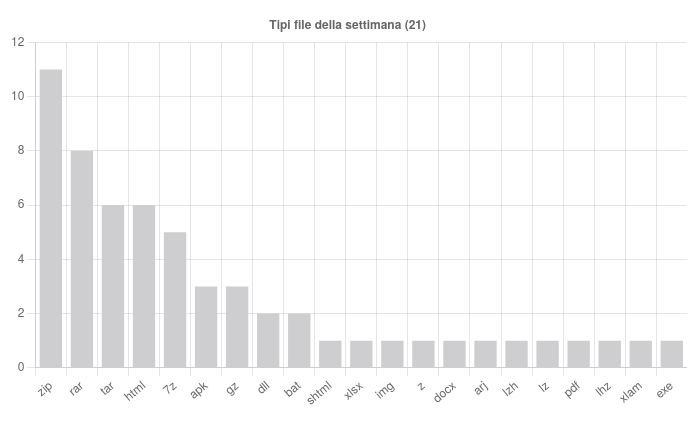

Nel periodo analizzato sono state rilevate 21 tipologie di file, con ZIP al primo posto (11 utilizzi), seguito da RAR (8), TAR e HTML (6).

A seguire, 7Z (5), APK e GZ (3 ciascuno), DLL e BAT (2). Con un solo impiego figurano invece i formati SHTML, XLSX, IMG, Z, DOCX, ARJ, LZH, LZ, PDF, LHZ, XLAM ed EXE.

Fonte: CERT-AGID

Per quanto riguarda i canali di distribuzione, la posta elettronica rimane il principale vettore, con 96 campagne su 101.

Due campagne sono state condotte via SMS, due tramite PEC e una attraverso chat, a conferma della varietà dei canali sfruttati dai criminali informatici per colpire utenti e organizzazioni italiane.

Altro in questa categoria

如有侵权请联系:admin#unsafe.sh