26/09/2025

riepilogo

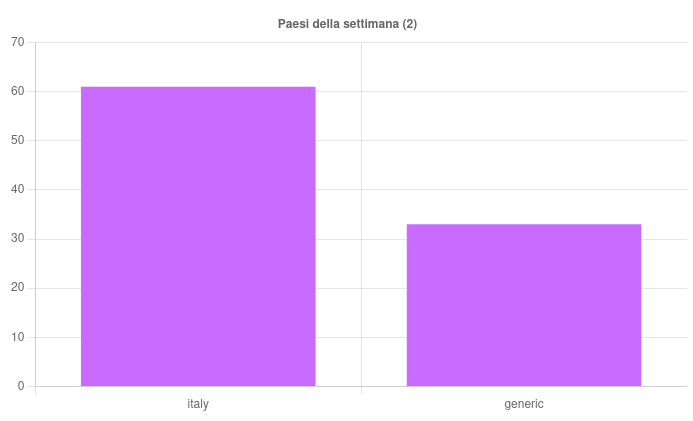

In questa settimana, il CERT-AGID ha riscontrato ed analizzato, nello scenario italiano di suo riferimento un totale di 94 campagne malevole, di cui 61 con obiettivi italiani e 33 generiche che hanno comunque interessato l’Italia, mettendo a disposizione dei suoi enti accreditati i relativi 860 indicatori di compromissione (IoC) individuati.

Riportiamo a seguire il dettaglio delle tipologie illustrate nei grafici, risultanti dai dati estratti dalle piattaforme del CERT-AGID e consultabili tramite la pagina delle Statistiche.

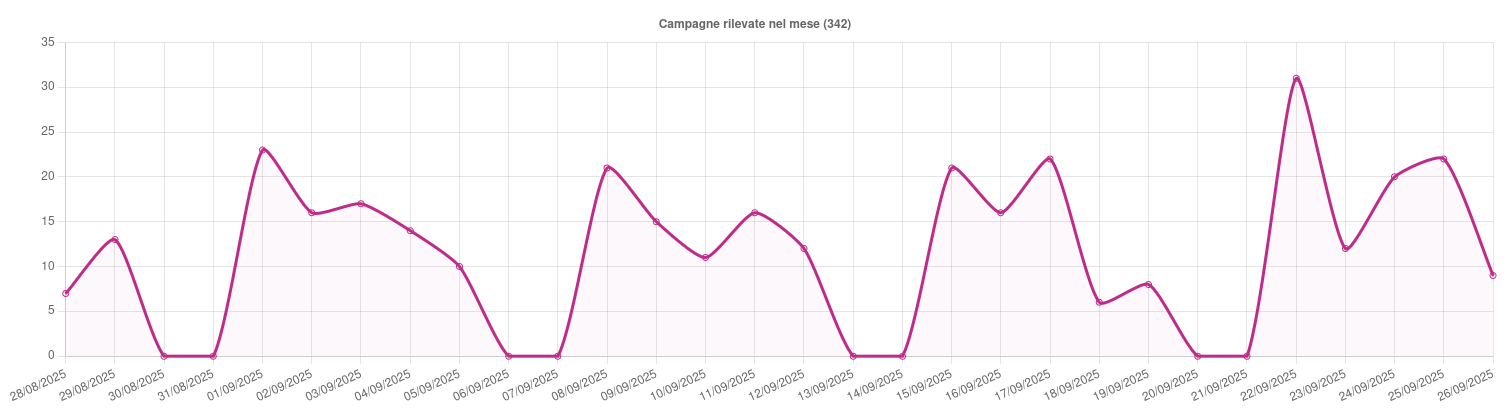

Andamento del mese di settembre 2025

I temi più rilevanti della settimana

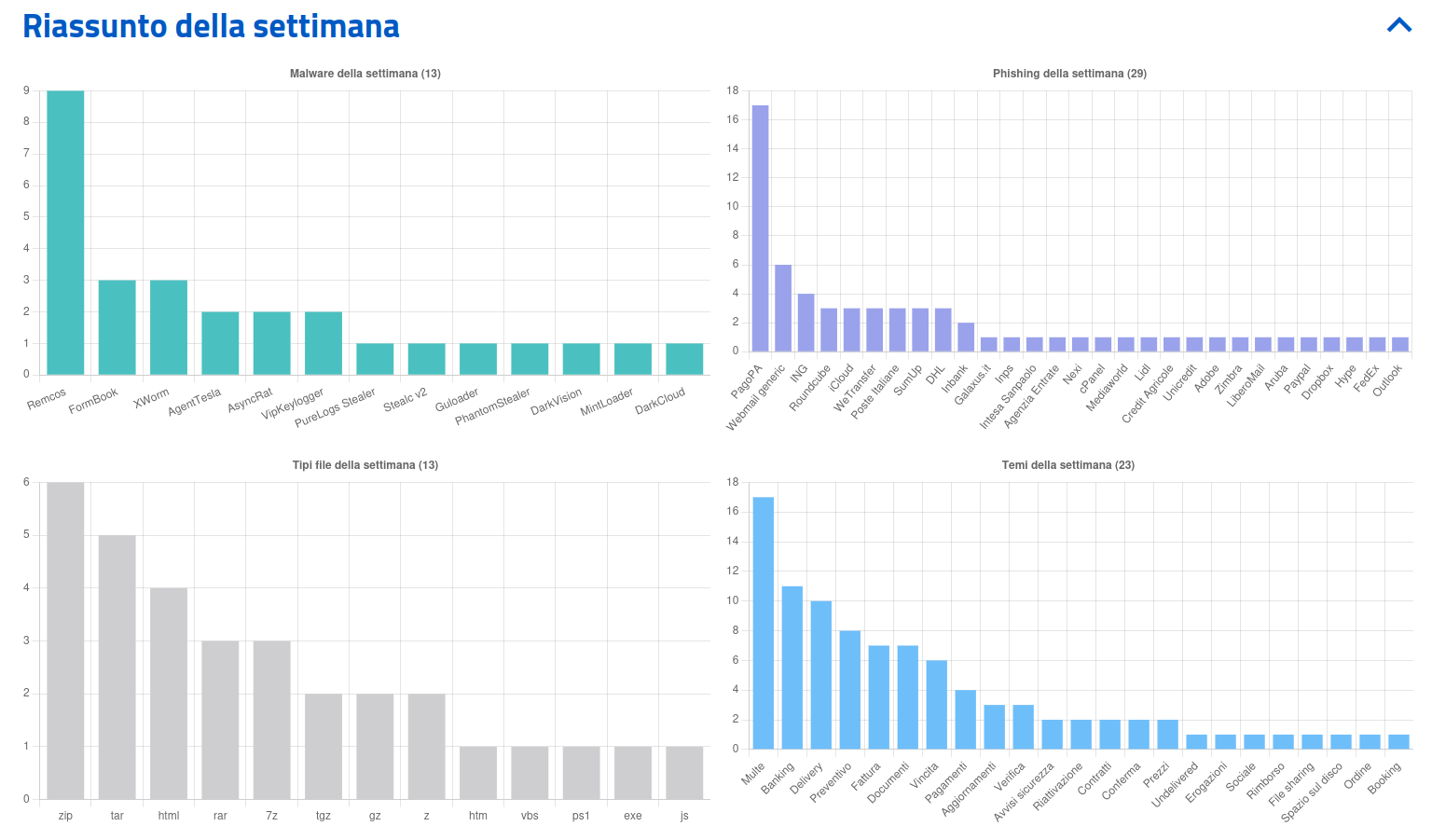

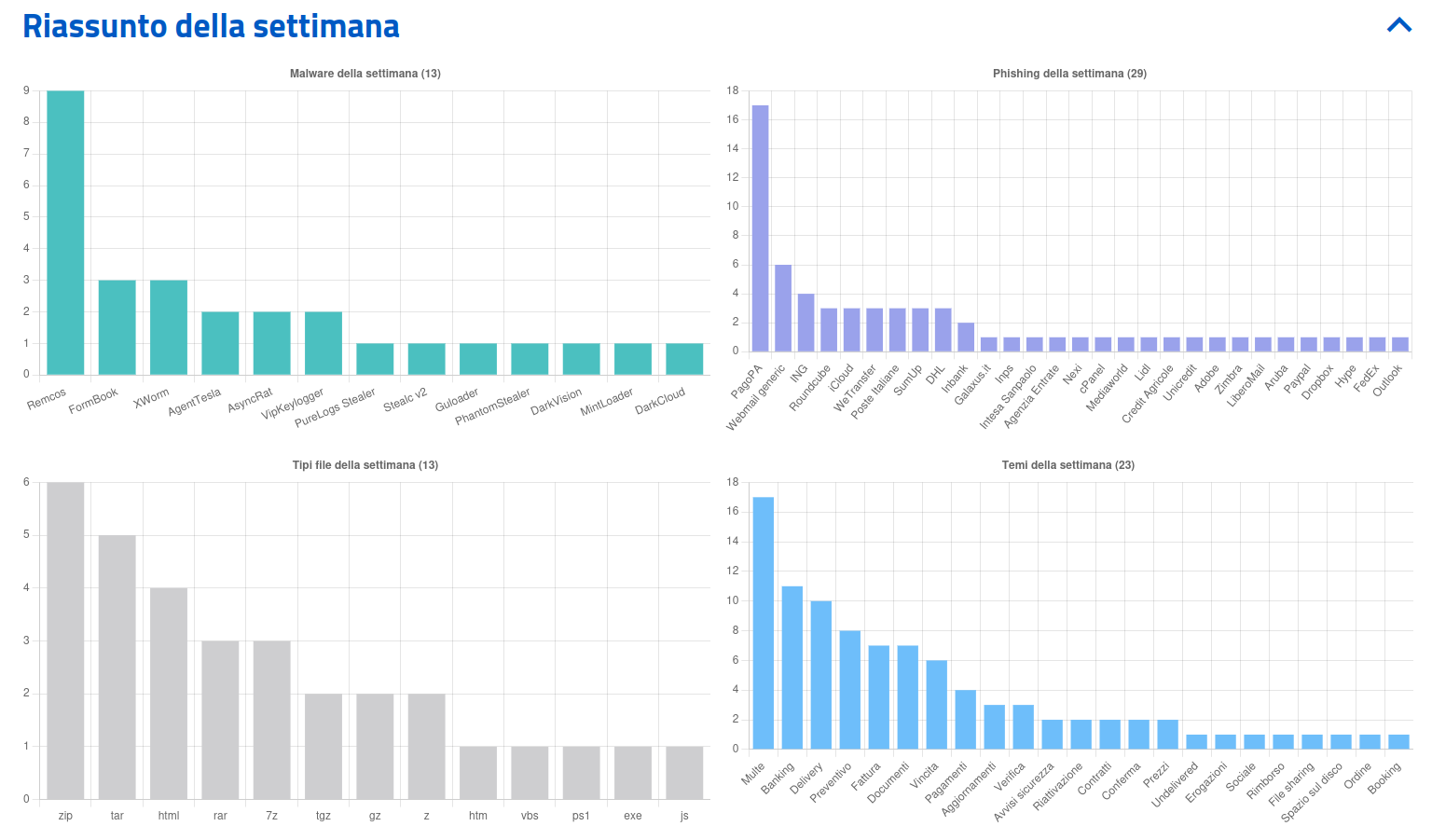

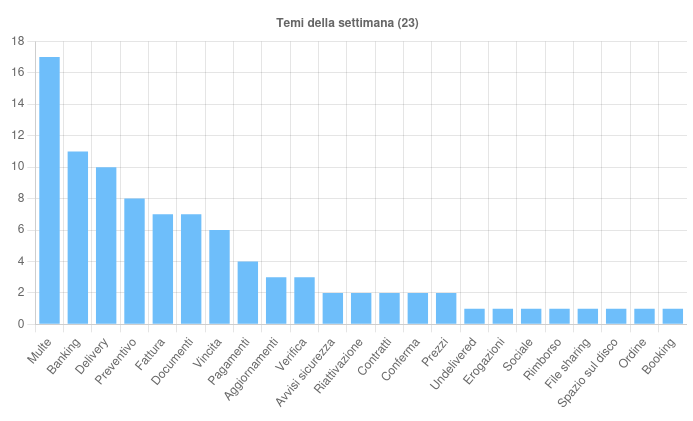

Sono 23 i temi sfruttati questa settimana per veicolare le campagne malevole sul territorio italiano. In particolare si rileva:

- Multe – Tema sfruttato in 17 campagne italiane, tutte veicolate tramite email, che sfruttano il nome di PagoPA. Le campagne riproducono finte notifiche di sanzioni o avvisi di pagamento con l’obiettivo di acquisire generalità e dati delle carte di pagamento elettroniche delle vittime.

- Banking – Argomento sfruttato in 11 campagne di phishing, di cui una sola generica, prevalentemente ai danni di ING e InBank, ma che hanno coinvolto anche gli istituti di credito Intesa Sanpaolo, Credit Agricole, Unicredit, Hype e SumUp.

- Delivery – Tema utilizzato in 7 campagne italiane di phishing e smishing ai danni di più vettori di spedizioni quali Poste Italiane, DHL e FedEx. Il tema è stato inoltre utilizzato per tre campagne volte alla diffusione dei malware PhantomStealer, Guloader e FormBook.

- Preventivo – Tema sfruttato in varie campagne sia italiane che generiche volte a distribuire i malware Remcos, DarkVision e XWorm, oltre a due campagne di phishing generiche ai danni di Adobe e cPanel.

Il resto dei temi sono stati utilizzati per veicolare campagne di malware e di phishing di vario tipo.

Eventi di particolare interesse:

- Il CERT-AGID ha rilevato una campagna di phishing mirata agli utenti dell’Agenzia delle Entrate finalizzata ad acquisire dati di carte di pagamento. I messaggi ingannevoli, che si presentano come comunicazioni ufficiali dell’Ente, fanno riferimento a un presunto rimborso fiscale e rimandano a una pagina malevola dove viene richiesto di inserire le proprie generalità e i dati della carta di pagamento elettronica. Ulteriori dettagli e il download degli IoC sono disponibili nel post telegram dedicato.

- È stata rilevata e contrastata dal CERT-AGID, con il supporto dei gestori PEC, una nuova campagna italiana di malspam veicolata tramite caselle PEC compromesse. Il fine, come in precedenti campagne di natura simile, è stato la diffusione di malware attraverso MintLoader. Le tecniche adottate hanno incluso allegati ZIP contenenti file HTML con URL cifrate mediante operazioni XOR, l’abuso di domini .top e l’utilizzo di Domain Generation Algorithm (DGA).

- Il CERT-AGID ha avuto evidenza di una nuova campagna malevola ai danni di utenti INPS. Gli attaccanti mirano a sottrarre numerosi dati personali alle vittime promettendo un’erogazione di denaro. Oltre alle generalità, a un selfie e all’IBAN, alle vittime viene richiesto il caricamento di foto scattate a carta di identità, tessera sanitaria, patente e ultime tre buste paga. Il CERT-AGID ha avvisato l’Ente interessato della problematica e ha richiesto al registrar la sospensione del dominio malevolo, il quale ha provveduto a stretto giro.

Malware della settimana

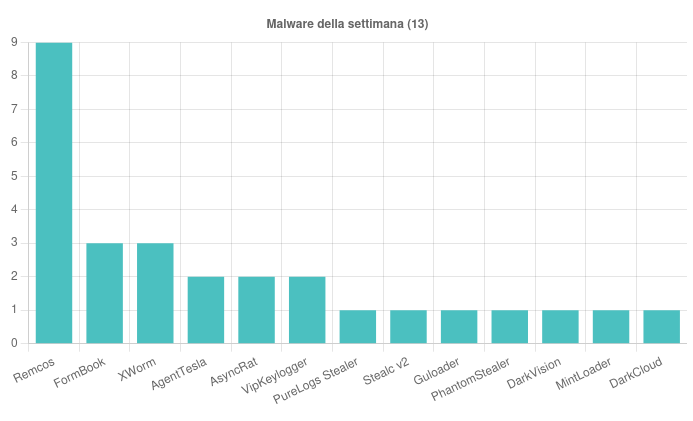

Sono state individuate, nell’arco della settimana, 13 famiglie di malware che hanno interessato l’Italia. Nello specifico, di particolare rilievo, troviamo le seguenti campagne:

- Remcos – Individuate tre campagne italiane a tema “Ordine” e “Preventivo”, tutte veicolate tramite email contenenti allegati 7Z, e sei campagne generiche a tema “Documenti”, “Preventivo”, “Prezzi” veicolate con allegati HTML oppure archivi compressi GZ e RAR.

- FormBook – Rilevate tre campagne generiche “Fattura” e “Delivery” distribuite mediante email con allegati ZIP e TAR.

- XWorm – Scoperte due campagne italiane ad argomento “Fattura” e “Preventivo” e una campagna generica “Fattura” diffuse tramite email contenenti allegati TGZ e GZ.

- AgentTesla – Individuate due campagne generiche che hanno sfruttato i temi “Contratti” e “Documenti” e sono state veicolate per mezzo di allegati ZIP e TAR.

- AsyncRat – Evidenziate due campagne generiche “Booking” e “Aggiornamenti” veicolate tramite finti captcha o link a script PS1.

- VipKeylogger – Rilevate due campagne generiche a tema “Contratti” e “Pagamenti”, entrambe veicolate con allegati Z.

- MintLoader – Individuata una campagna italiana “Fattura” veicolata mediante comunicazioni PEC contenenti allegato ZIP.

- Stealc v2 – Scoperta una campagna italiana a tema “Documenti” veicolata tramite script VBS.

- Rilevate infine diverse campagne generiche atte a veicolare i malware DarkCloud, PhantomStealer, DarkVision e PureLogs Stealer.

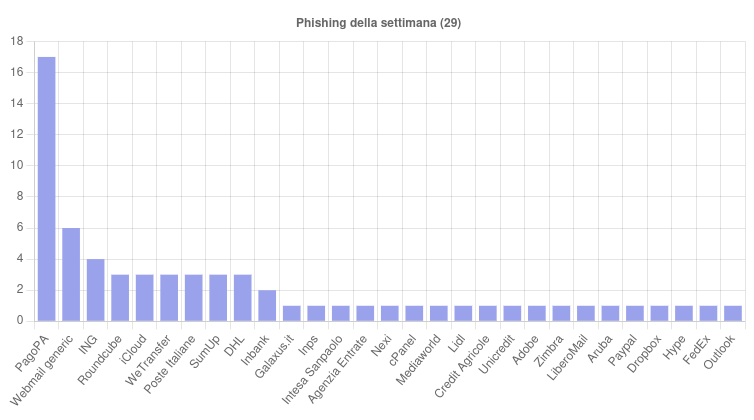

Phishing della settimana

Sono 29 i brand della settimana coinvolti nelle campagne di phishing. Per quantità spiccano le campagne a tema PagoPA e ING, oltre alle sempre presenti campagne di webmail non brandizzate.

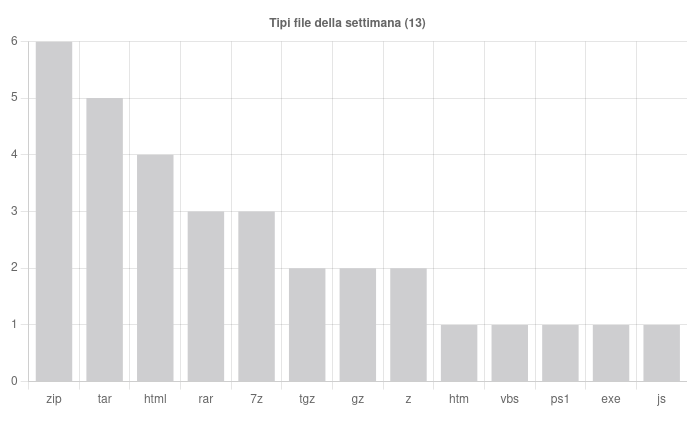

Formati di file principalmente utilizzati per veicolare i malware

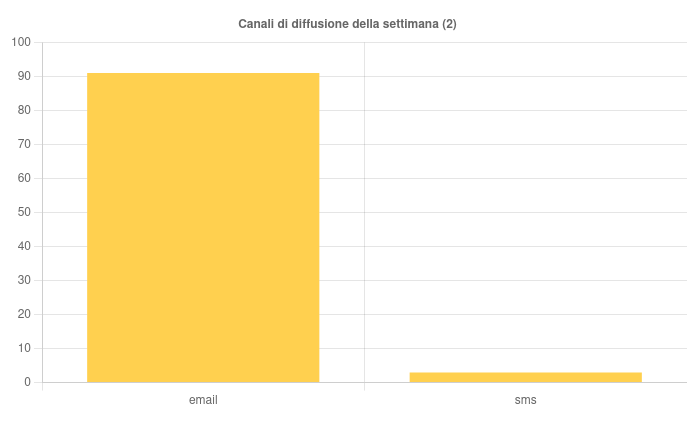

Canali di diffusione

Campagne mirate e generiche