网络安全领域出现了一个名为YiBackdoor的新型复杂恶意软件家族,对全球组织机构构成重大威胁。该恶意软件于2025年6月首次被发现,展现了后门技术的危险演进趋势,具备执行任意命令、截取屏幕截图、收集敏感系统信息以及在受感染主机上部署额外恶意插件等高级功能。

恶意软件技术特征

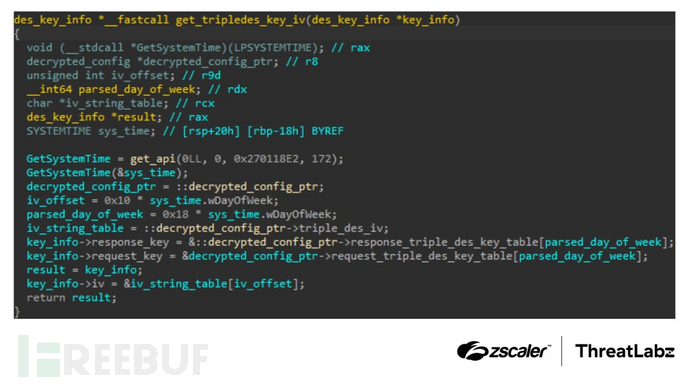

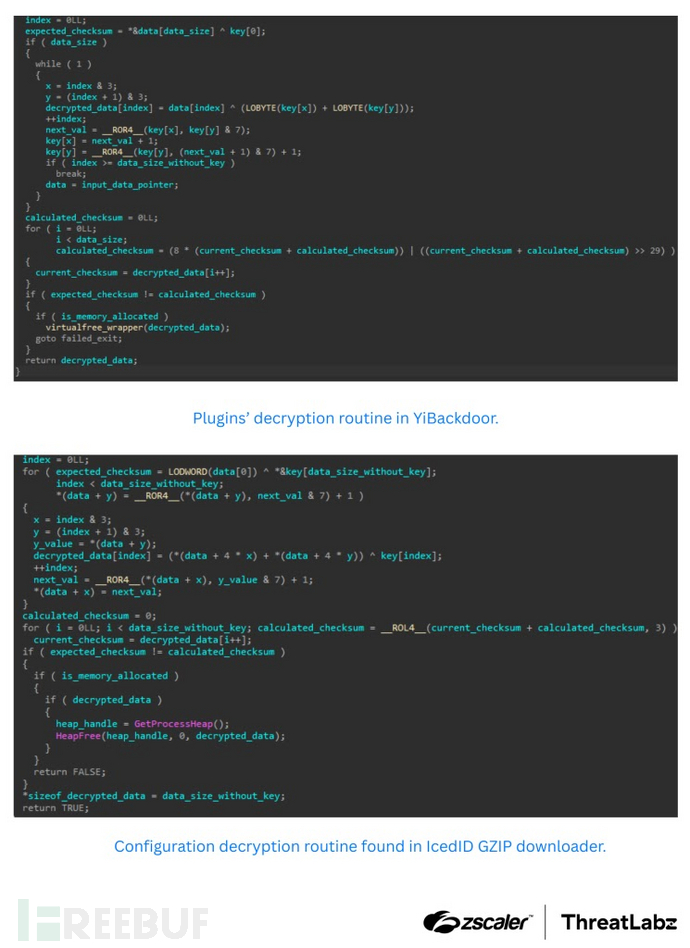

YiBackdoor的代码架构与已知威胁IcedID和Latrodectus存在显著重叠,表明威胁行为者群体之间可能存在协作或共享开发资源。与Zloader和Qakbot等臭名昭著的银行木马类似,IcedID最初设计用于金融欺诈,后来演变为勒索软件运营商获取初始访问权限的主要工具。YiBackdoor似乎遵循相同发展轨迹,可能成为更具破坏性网络攻击的入口。

Zscaler分析师通过全面威胁狩猎活动发现了YiBackdoor,并指出其具备复杂的反分析能力,旨在逃避安全研究人员和自动化沙箱环境的检测。

该恶意软件展示了先进的虚拟环境检测技术,包括对VMware、Xen、KVM、VirtualBox、Microsoft Hyper-V和Parallels系统的虚拟机管理程序识别功能。安全研究人员指出,其有限的部署模式表明当前可能仍处于开发或测试阶段。然而,其高级功能与已知恶意软件家族的关联性预示着随着开发进展可能出现更大规模的部署活动。威胁行为者在配置文件中使用本地IP地址的做法进一步佐证了YiBackdoor仍处于积极开发阶段的判断。

代码注入与持久化机制

YiBackdoor采用了一种有别于传统恶意软件家族的复杂进程注入技术。该恶意软件使用独特方法在合法系统进程(特别是svchost.exe)中实现代码执行。在初始化阶段,YiBackdoor会通过比较当前内存地址与已加载DLL范围来执行关键检查,判断自身是否已在注入进程中运行。若检测到尚未注入,则会创建新的svchost.exe进程并启动注入序列,在目标进程内分配内存并将恶意代码复制到新创建的内存区域。

YiBackdoor注入技术最显著的特点是使用自定义汇编代码修补Windows API函数RtlExitUserProcess。当调用该函数时,补丁会将执行流重定向到YiBackdoor的入口点,从而有效劫持进程终止序列。以下是该恶意软件使用的虚拟机检测机制代码:

[[nodiscard]] bool isHyperVisor()

{

uint64_t timer1 = 0;

uint64_t timer2 = 0;

int loop_counter = 16;

int cpuInfo[4] = { 0 };

while (loop_counter)

{

SwitchToThread();

uint64_t first_rdtsc_timer_value = __rdtsc();

__cpuid(cpuInfo, 1);

timer1 += __rdtsc() - first_rdtsc_timer_value;

SwitchToThread();

uint64_t second_rdtsc = __rdtsc();

uint64_t third_rdtsc = __rdtsc();

timer2 += ((third_rdtsc - second_rdtsc));

loop_counter--;

}

return (timer1 > 20);

}

YiBackdoor通过操纵Windows注册表实现持久化,将自身复制到随机命名的目录中,并使用regsvr32.exe创建注册表项以实现系统启动时自动执行。该恶意软件采用微软线性同余生成器算法为注册表键名生成伪随机值,增加了安全产品通过静态特征进行检测的难度。

参考来源:

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)