核心发现

攻击者正利用恶意覆盖层技术绕过安全策略,通过支付iframe窃取信用卡数据。近期针对Stripe支付系统的攻击已入侵数十家商户,这些像素级复制的虚假表单成功规避了传统安全防护。

2024年Stripe窃取攻击剖析

支付iframe本应是隔离信用卡数据的安全沙箱,但攻击者通过入侵宿主页面实现绕过。2024年8月的Stripe攻击活动中,攻击者通过WordPress等漏洞平台注入恶意JavaScript脚本,隐藏合法Stripe iframe并替换为高仿真的恶意覆盖层。

该攻击已入侵49家商户,通过废弃的Stripe API实时验证被盗卡片,使窃取行为对用户完全隐形。更严峻的是,18%的网站直接在支付iframe内运行Google Tag Manager等工具,形成巨大安全盲区。

新型攻击技术揭秘

现代框架在解决传统威胁的同时,也引入了iframe新漏洞:

- 供应链攻击:针对可信支付处理器的入侵

- 单页应用中的DOM注入:绕过服务器端防护

- CSS数据渗出:通过样式操纵逐字窃取

- AI提示注入:诱导大模型生成不安全iframe代码

据Qualys研究,过去一年CVE报告激增30%,其中涉及iframe利用的XSS攻击占Web应用攻击总量的30%以上。

现有防御措施的局限性

传统X-Frame-Options标头已难以应对:

- CSP frame-src限制:攻击者可入侵白名单域名或利用postMessage漏洞

- 沙箱绕过技术:过度宽松的allow-same-origin设置会抵消保护效果

- 同源策略漏洞:通过postMessage通配符和CORS配置错误实现绕过

现代注入技术深度解析

- 事件处理程序注入:通过img标签的onerror属性注入隐形iframe

- PostMessage欺骗:发送虚假"支付完成"消息诱骗系统

- CSS数据渗出:利用属性选择器逐字符外泄信用卡号

- iframe覆盖攻击:完全复刻合法支付界面实施数据窃取

六层深度防御方案

1. 强化CSP策略

Content-Security-Policy:

frame-src https://payments.stripe.com https://checkout.paypal.com;

script-src 'nonce-abc123' 'strict-dynamic';

object-src 'none';

base-uri 'self';

frame-ancestors 'none';

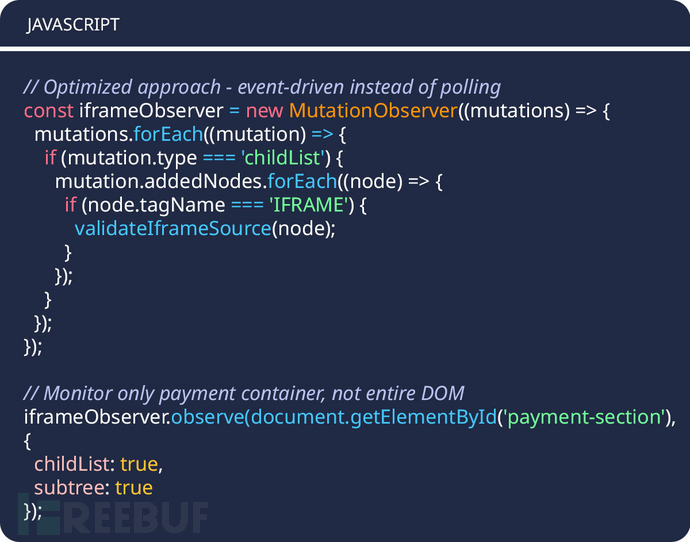

2. 实时iframe监控

使用MutationObserver监测DOM变化,发现非白名单iframe立即移除并告警。事件驱动监控每次DOM变更仅增加0.1毫秒延迟。

3. 安全PostMessage处理

严格验证消息来源和结构,杜绝未经验证的iframe通信。

4. 子资源完整性校验

确保外部脚本未被篡改。

5. 上下文感知编码

针对不同场景采用HTML实体、JavaScript转义等差异化编码方案。

6. 性能优化验证

仅在用户交互支付元素时触发iframe源验证。

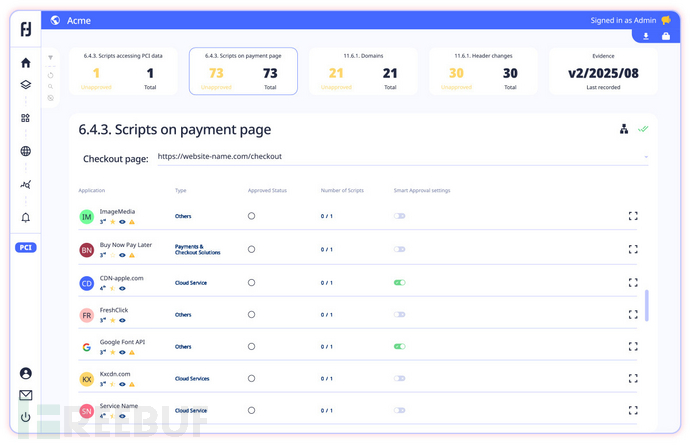

PCI DSS 4.0.1合规要点

新规要求商户必须确保支付iframe宿主环境安全:

- 要求6.4.3:支付页所有脚本需受控和授权

- 要求11.6.1:必须部署变更检测机制监控iframe篡改

关键结论

- 范式转变:iframe安全性取决于宿主页面,攻击焦点已转向周边盲区

- 现实威胁:Stripe攻击证明静态安全策略已然失效

- 主动防御必需:必须结合严格CSP与实时DOM监控

- 刻不容缓:这些漏洞正在被大规模利用,被动防御注定失败

企业面临的选择很简单:立即实施这六项防御策略,还是等待成为数据泄露报告中的又一个统计数字?iframe监控部署仅需不到1小时,却能立即暴露现有风险。

参考来源:

iframe Security Exposed: The Blind Spot Fueling Payment Skimmer Attacks

免责声明

1.一般免责声明:本文所提供的技术信息仅供参考,不构成任何专业建议。读者应根据自身情况谨慎使用且应遵守《中华人民共和国网络安全法》,作者及发布平台不对因使用本文信息而导致的任何直接或间接责任或损失负责。

2. 适用性声明:文中技术内容可能不适用于所有情况或系统,在实际应用前请充分测试和评估。若因使用不当造成的任何问题,相关方不承担责任。

3. 更新声明:技术发展迅速,文章内容可能存在滞后性。读者需自行判断信息的时效性,因依据过时内容产生的后果,作者及发布平台不承担责任。

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)