网络安全研究人员近日披露了影响超微(Supermicro)主板管理控制器(BMC)固件的两处安全漏洞细节,攻击者可能利用这些漏洞绕过关键验证步骤,通过特制镜像更新系统。

漏洞技术细节

这两项中等严重程度的漏洞均源于加密签名验证机制缺陷:

- (CVE-2025-7937,CVSS评分6.6):特制固件镜像可通过重定向程序至未签名区域的虚假"fwmap"表,绕过Supermicro BMC固件对信任根(RoT)1.0的验证逻辑

- (CVE-2025-6198,CVSS评分6.4):特制固件镜像可通过重定向程序至未签名区域的虚假签名表("sig_table"),绕过Supermicro BMC固件的签名表验证逻辑

固件更新时的镜像验证过程包含三个步骤:从BMC SPI闪存芯片获取公钥、处理上传镜像中的"fwmap"或"sig_table"表、计算所有"已签名"固件区域的加密哈希摘要,最后将签名值与计算的哈希摘要进行比对。

漏洞演化过程

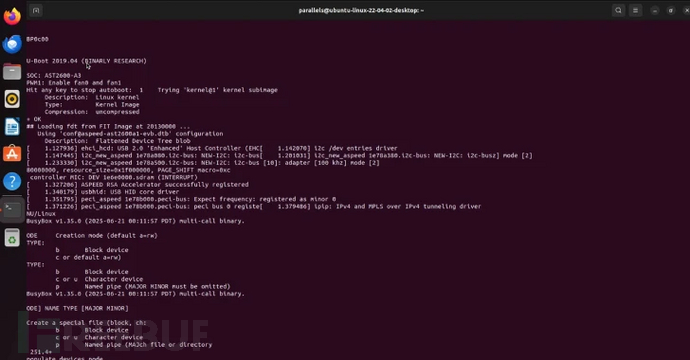

固件安全公司Binarly发现并报告了这两处缺陷。据其披露,(CVE-2025-7937)实际是对2025年1月超微公布的(CVE-2024-10237)的绕过方案,该漏洞最初由NVIDIA与(CVE-2024-10238)、(CVE-2024-10239)共同发现。

Binarly研究员Anton Ivanov在报告中指出:"(CVE-2024-10237)是上传固件验证过程中的逻辑缺陷,最终可能导致BMC SPI芯片被刷入恶意镜像。攻击者可借此完全持久控制BMC系统及主服务器操作系统。"

"该漏洞表明,攻击者可通过向'fwmap'表添加自定义条目、将镜像原始签名内容重定位至非保留固件空间等方式操纵验证过程,确保计算的摘要仍与签名值匹配。"

而(CVE-2024-10238)和(CVE-2024-10239)则是固件镜像验证函数中的两处栈溢出漏洞,允许攻击者在BMC上下文中执行任意代码。

验证机制缺陷

Binarly分析发现,超微对(CVE-2024-10237)的修复并不彻底——攻击者仍可在原始"fwmap"表前插入自定义表,使其在验证过程中被调用,从而实现在BMC系统上下文中运行自定义代码。

对X13SEM-F主板固件验证逻辑的深入研究发现,"auth_bmc_sig"函数存在缺陷,攻击者无需修改哈希摘要值即可加载恶意镜像。Ivanov解释:"由于用于摘要计算的所有区域都定义在上传镜像自身('sig_table'内),攻击者可修改该表及镜像其他部分(如内核),并将原始数据移至固件未使用空间,使签名数据摘要仍与原始值匹配。"

成功利用(CVE-2025-6198)不仅能以特制镜像更新BMC系统,还可绕过BMC RoT安全功能。Binarly首席执行官Alex Matrosov表示:"新研究表明超微此前关于硬件RoT认证密钥的声明并不准确。任何签名密钥的泄露都将影响整个生态系统,我们建议至少按产品线轮换签名密钥。"

参考来源:

Two New Supermicro BMC Bugs Allow Malicious Firmware to Evade Root of Trust Security

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)