威胁行为者正在操纵实例元数据服务(Instance Metadata Service,IMDS)——这个旨在安全地为计算实例提供临时凭证的核心组件,以渗透和遍历云基础设施。通过诱导未设防的应用程序查询IMDS端点,攻击者可获取短期令牌,从而在受害者环境中实施凭证窃取、横向移动和权限提升。

IMDS服务漏洞利用分析

Wiz研究报告指出,实例元数据服务作为AWS、Azure和GCP虚拟机的核心组件,通过向特权地址169.254.169[.]254发起HTTP请求来暴露关键数据和IAM凭证。虽然IMDSv2通过面向会话的令牌检索机制增强了安全性,但IMDSv1仍然存在服务器端请求伪造(Server-Side Request Forgery,SSRF)漏洞。

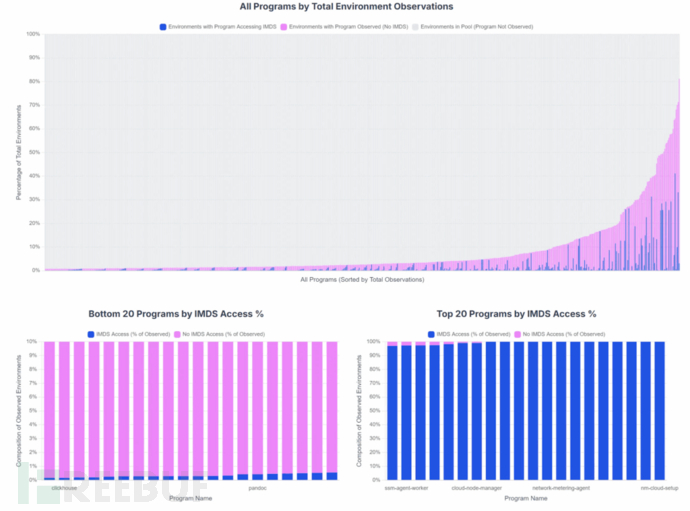

攻击者利用SSRF漏洞或配置不当的工作负载代理IMDS调用,无需直接控制主机即可窃取基于角色的凭证。研究人员通过建立AWS SDK、EC2 Agent和nm-cloud-setup等合法客户端的基准,成功识别出异常访问IMDS的进程。

通过筛选敏感元数据路径(如/latest/meta-data/iam/security-credentials/和/computeMetadata/v1/instance/service-accounts/),并优先检查暴露在互联网的实例,可有效发现隐蔽的侦察和数据外泄行为。

现实攻击案例分析

两个实际案例验证了该攻击手法的有效性。第一个案例中,pandoc软件的零日SSRF漏洞(CVE-2025-51591)允许恶意HTML 标签查询/latest/meta-data/iam/info,从而暴露实例角色。虽然攻击者绕过了推荐的--raw_html和--sandbox标志,但IMDSv2的实施通过使无状态GET请求失效成功阻止了攻击。若使用IMDSv1,该漏洞将导致完整的凭证泄露。

第二个案例涉及ClickHouse在未认证配置中的SELECT * FROM url功能。攻击者通过向IMDS发起URL查询获取元数据令牌。虽然这次发生在GCP环境中的攻击因权限受限而失败,但它凸显了SSRF驱动型IMDS滥用的跨云平台风险。Wiz指出,配置不当且具有S3访问权限的ClickHouse实例极易导致重大数据泄露。

防御建议

对于防御者而言,主动预防和实时检测至关重要。在所有计算实例上强制实施IMDSv2、限制对元数据端点的网络访问,以及为IAM角色应用最小权限原则,可显著降低风险暴露面。同时,运行时传感器标记异常的IMDS请求和外泄模式,能够快速识别进行中的攻击。

云安全团队必须从基于签名的防御转向异常行为追踪,明确哪些进程不应查询IMDS,并对异常行为发出警报。

参考来源:

Hackers Exploits IMDS Service to Gain Initial Access to a Cloud Environment

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)