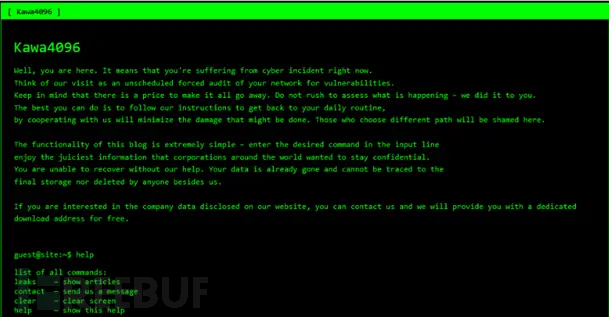

2025年6月,一个名为Kawa4096的新型勒索组织浮出水面,对金融、教育和服务行业的跨国机构发起破坏性攻击。日本和美国均已出现受害者报告,凸显该组织的全球活动能力。

Kawa4096勒索组织数据泄露网站 | 图片来源:AhnLab

双重勒索与品牌模仿

据AhnLab分析报告指出:"Kawa4096因其快速广泛的攻击活动正迅速引发关注...他们在Tor网络维护着数据泄露网站,公开披露受害者信息。"该组织采用当前标准的双重勒索策略:先窃取数据再加密文件。受害者会被引导至泄露网站的专属索赔链接,若未支付赎金,敏感信息将被公开。

值得注意的是,其泄露网站设计酷似以1980年代复古命令行风格著称的Akira勒索组织。AhnLab强调:"新兴勒索组织常借鉴知名前辈的品牌元素,以此增强心理威慑——让受害者产生恐惧并建立虚假可信度。"

技术执行特征

Kawa4096具有独特的命令行执行行为:若未带参数启动,会自动以-all选项重新运行,启动全局加密。具体加密行为包括:

-d=<目录>→ 加密指定目录-all→ 加密所有目标文件-dump→ 调用MiniDumpWriteDump在本地目录生成崩溃转储文件

为防止重复执行,勒索软件会通过CreateMutexA API创建名为SAY_HI_2025的互斥体。若互斥体已存在,程序将终止运行。

精密的配置策略

该勒索软件的配置信息内嵌在资源段中,包含以下关键设置:

- 文件扩展名排除:.exe、.sys、.dll和.lnk,确保系统保持可启动状态

- 目录排除:跳过Program Files、PerfLogs等核心系统路径

- 关键文件排除:boot.ini、desktop.ini等启动必需文件

- 进程终止:加密前结束sqlservr.exe、excel.exe、outlook.exe等进程以释放文件锁

高效加密机制

为提高效率,该勒索软件采用部分加密策略。AhnLab解释称:"它将文件分割为64KB的数据块,仅加密其中25%...完整加密大文件耗时过长,通过部分加密可在短时间内影响更多文件。"Kawa4096使用Salsa20流密码,并为加密文件附加随机9字符字母数字扩展名。

Qilin式勒索信

每台受感染系统都会收到名为!!Restore-My-file-Kavva.txt的勒索信,同时出现在加密目录和根目录。AhnLab指出:"Kawa4096使用的勒索信与Qilin勒索软件高度相似,内容和格式几乎完全相同。"勒索信告知受害者数据已被窃取,威胁将公开泄露,并提供包含Tor站点和QTOX ID的谈判联系方式。

备份清除手段

为确保受害者无法恢复文件,该勒索软件会执行以下命令删除所有卷影副本:

vssadmin.exe Delete Shadows /all /quiet

wmic shadowcopy delete /nointerface

AhnLab总结认为:"可以推定攻击者意图彻底破坏受害者的备份恢复手段,阻止其尝试恢复数据。"

参考来源:

Kawa4096: A New Ransomware Group with Akira-Style Branding and Qilin-Like Notes

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)