漏洞概述

Google Chrome浏览器的V8 JavaScript引擎曝出关键类型混淆0-Day漏洞(CVE-2025-10585),这是2025年发现的第六个已被活跃利用的Chrome零日漏洞。该高危漏洞CVSS 3.1评分为8.8分,攻击者可通过复杂的内存破坏技术实现远程代码执行,并绕过Chrome的沙箱保护机制。

V8类型混淆机制

V8引擎中的类型混淆漏洞代表了针对现代浏览器最复杂的攻击方式之一。(CVE-2025-10585)漏洞通过破坏JavaScript对象属性访问过程中的内联缓存(IC)机制,利用了Chrome的性能优化系统。

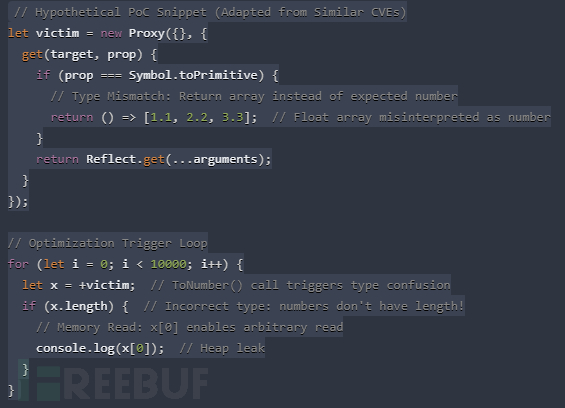

NullSecurityX指出,当恶意JavaScript代码创建特制的Proxy对象欺骗V8的类型推断系统时,该漏洞就会被触发。在TurboFan编译阶段,引擎会根据运行时反馈对对象类型做出关键假设。攻击者可通过实现返回意外数据类型的自定义getter函数来颠覆这些假设,导致编译器生成错误的内存访问模式。

技术利用链始于创建一个包含Symbol.toPrimitive处理程序的JavaScript对象,当V8期望原始数字时,该处理程序会返回数组。当ToNumber()转换操作被重复调用(通常通过算术运算)时,V8的Maglev和TurboFan编译器会基于错误的类型假设优化代码路径。

该漏洞允许构建"addrof"和"fakeobj"原语,这些是高级利用技术(包括面向返回编程ROP链构建)的关键组成部分。

风险详情

| 风险因素 | 详细信息 |

|---|---|

| 受影响产品 | Google Chrome < 140.0.7339.185(Windows/Linux/macOS)及基于Chromium的浏览器(Edge、Brave、Opera等) |

| 影响 | 远程代码执行 |

| 利用前提 | 用户访问恶意网页、JavaScript启用、JIT优化激活 |

| CVSS 3.1评分 | 8.8(高危) |

利用影响

攻击链通常始于社会工程技术,诱导受害者访问包含漏洞利用代码的恶意网站。威胁情报报告显示,高级攻击者将该漏洞与权限提升漏洞串联使用,用于安装持久性恶意软件、窃取加密货币私钥以及实施针对性监控行动。

Google威胁分析小组将部分利用活动归因于商业间谍软件供应商和国家支持的黑客组织,凸显了该漏洞对情报行动的战略价值。该漏洞使攻击者能够绕过Chrome的多进程架构和站点隔离功能,这些传统上被认为是强大的防御机制。

加密货币安全公司报告了专门针对Chrome用户的钱包盗取攻击,被盗资金追踪到与已知网络犯罪组织相关的地址。这些攻击表明该漏洞的实际财务影响已超出传统间谍应用范畴。

缓解措施

该漏洞影响Windows、macOS和Linux平台上所有低于140.0.7339.185版本的Chrome浏览器,以及基于Chromium的浏览器(包括Microsoft Edge、Brave和Opera)。Google已发布紧急补丁修复该漏洞,全球大多数Chrome安装已自动更新。

企业应监控网络流量中与类型混淆利用技术相关的可疑模式,并在可行的情况下实施应用程序白名单策略。

参考来源:

Chrome Type Confusion 0-Day Vulnerability Code Analysis Released

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)